TOP 10 LỖ HỔNG BẢO MẬT PHỔ BIẾN TRÊN NỀN TẢNG WEB CỦA OWASP (P1)

Tổng quan :

Nhắc đến công nghệ và cuộc sống kỹ thuật số, không thể không nhắc đến Internet và các ứng dụng web. Thế giới ngày nay phụ thuộc nhiều vào các nền tảng web để giao tiếp, làm việc, mua sắm và giải trí. Tuy nhiên, điều quan trọng mà chúng ta không nên lơ là là lỗ hổng bảo mật trên các nền tảng này, khiến chúng ta dễ bị tấn công và mất cắp thông tin quan trọng.

Trong bài viết này, chúng ta sẽ đề cập đến “Top 10 lỗ hổng bảo mật phổ biến trên nền tảng web.” Những lỗ hổng này đã và đang tiềm ẩn trong các ứng dụng web phổ biến và có thể được khai thác bởi các hacker và kẻ xấu để xâm nhập vào hệ thống, tấn công người dùng hoặc lấy cắp thông tin cá nhân.

Nội dung bài viết :

1. Top 10 lỗ hổng bảo mật phổ biến trên các trang web theo OWASP

OWASP là viết tắt của “Open Web Application Security Project,” tổ chức phi lợi nhuận tập trung vào việc nghiên cứu và phân tích vấn đề bảo mật ứng dụng web. OWASP được thành lập từ năm 2001 và đã trở thành một nguồn tài nguyên quan trọng cho cộng đồng bảo mật thông tin và phát triển ứng dụng web.

Mục tiêu chính của OWASP là giúp các chuyên gia bảo mật, nhà phát triển và quản trị viên hiểu rõ hơn về các vấn đề bảo mật phổ biến và cung cấp các hướng dẫn và tài liệu hữu ích để cải thiện bảo mật trong quá trình phát triển ứng dụng web.

Một trong những sản phẩm nổi tiếng nhất của OWASP là danh sách “OWASP Top 10,” được cập nhật định kỳ sau mỗi một thời kỳ thời gian nhất định. Danh sách này liệt kê ra các lỗ hổng bảo mật phổ biến nhất mà các ứng dụng web thường mắc phải. OWASP Top 10 được xem là một tài liệu quan trọng để các nhà phát triển và chuyên gia bảo mật có thể nắm vững các rủi ro bảo mật thường gặp và thực hiện biện pháp phòng ngừa.

1.1 Injection (Tấn công Injection)

Đây là một lỗ hổng nghiêm trọng trong bảo mật ứng dụng web, trong đó kẻ tấn công lợi dụng việc chèn mã độc vào dữ liệu đầu vào của ứng dụng để thực hiện các hành động không mong muốn. Injection thường liên quan đến việc sử dụng các ngôn ngữ truy vấn như SQL, LDAP, XML hoặc các ngôn ngữ khác.

Mô tả: Khi ứng dụng không kiểm tra và xử lý đầu vào đúng cách, kẻ tấn công có thể chèn mã độc vào các trường nhập liệu của ứng dụng. Mã độc này sau đó được thực thi bởi ứng dụng, dẫn đến việc thực hiện các câu truy vấn, thao tác hoặc chức năng không được cho phép.

Các dạng phổ biến của tấn công Injection bao gồm:

- SQL Injection (Tấn công SQL Injection): Kẻ tấn công chèn mã SQL vào các trường đầu vào để thao tác trực tiếp với cơ sở dữ liệu. Điều này có thể dẫn đến việc lấy thông tin, sửa đổi dữ liệu hoặc thậm chí xóa cơ sở dữ liệu.

- LDAP Injection (Tấn công LDAP Injection): Tương tự như SQL Injection, nhưng tấn công này xảy ra khi ứng dụng sử dụng dịch vụ mục (LDAP) để lưu trữ thông tin. Kẻ tấn công có thể kiểm soát truy vấn LDAP để tìm kiếm, truy cập hoặc thay đổi dữ liệu.

- XML Injection (Tấn công XML Injection): Kẻ tấn công chèn mã độc vào các tài liệu XML, có thể gây ra sai sót trong việc phân tích và xử lý dữ liệu XML.

Nguy cơ: Tấn công Injection có thể gây ra nhiều hậu quả nguy hiểm, bao gồm:

- Lấy thông tin nhạy cảm: Kẻ tấn công có thể truy xuất dữ liệu nhạy cảm như tên người dùng, mật khẩu, thông tin thẻ tín dụng.

- Thay đổi dữ liệu: Kẻ tấn công có thể sửa đổi dữ liệu trong cơ sở dữ liệu, ảnh hưởng đến tính toàn vẹn của ứng dụng và thông tin người dùng.

- Tấn công DoS: Tấn công Injection có thể được sử dụng để thực hiện các hành động gây ra tình trạng tấn công từ chối dịch vụ (DoS), làm ngừng hoạt động ứng dụng hoặc hệ thống.

- Thực thi mã từ xa (RCE): Trong trường hợp ứng dụng chạy mã độc nhập vào từ kẻ tấn công, có thể dẫn đến việc thực thi mã từ xa trên máy chủ ứng dụng.

Phòng ngừa: Để ngăn chặn tấn công Injection, cần tuân thủ các nguyên tắc bảo mật sau:

- Kiểm tra và xử lý đầu vào đúng cách: Đảm bảo rằng ứng dụng kiểm tra và xử lý dữ liệu đầu vào của người dùng trước khi sử dụng chúng trong các câu truy vấn hoặc xử lý dữ liệu.

- Sử dụng các biện pháp bảo mật: Sử dụng các biện pháp bảo mật như Prepared Statements cho SQL, sử dụng thư viện an toàn cho các ngôn ngữ truy vấn khác.

- Chặn đầu vào nguy hiểm: Kiểm tra và chặn các đầu vào có dấu hiệu của mã độc hoặc các ký tự đặc biệt.

- Giới hạn quyền truy cập: Đảm bảo rằng các tài khoản người dùng chỉ có quyền truy cập cần thiết và không thể thực hiện các thao tác độc hại.

1.2 Broken Authentication (Sự cố xác thực)

Đây là lỗ hổng bảo mật nghiêm trọng xảy ra khi các chức năng xác thực và quản lý phiên làm việc không được triển khai đúng cách, dẫn đến nguy cơ bị xâm nhập vào hệ thống và truy cập trái phép.

Mô tả: Sự cố xác thực xuất hiện khi ứng dụng không kiểm tra hoặc thiết lập quyền truy cập đúng cách cho người dùng. Điều này có thể dẫn đến việc kẻ tấn công có thể đánh cắp thông tin đăng nhập của người dùng hoặc thậm chí giả mạo họ để truy cập vào các tính năng hoặc dữ liệu quan trọng.

Nguy cơ: Những hậu quả của sự cố xác thực có thể là:

- Lấy cắp thông tin đăng nhập: Kẻ tấn công có thể đánh cắp thông tin đăng nhập của người dùng thông qua các tấn công như tấn công chặn (Brute Force) hoặc tấn công từ điển (Dictionary Attack).

- Giả mạo tài khoản: Kẻ tấn công có thể sử dụng thông tin đăng nhập đánh cắp để giả mạo người dùng hợp lệ và truy cập vào các chức năng, dữ liệu mà họ không nên có quyền truy cập.

Phòng ngừa: Để phòng ngừa sự cố xác thực, cần tuân thủ các biện pháp bảo mật sau:

- Sử dụng xác thực hai yếu tố (2FA): Xác thực hai yếu tố cung cấp một lớp bảo mật bổ sung bằng cách yêu cầu người dùng cung cấp thông tin xác thực bổ sung ngoài thông tin đăng nhập, chẳng hạn như mã xác thực gửi qua điện thoại.

- Sử dụng phiên làm việc an toàn: Đảm bảo rằng việc quản lý phiên làm việc (session) được thực hiện an toàn, bao gồm việc sử dụng mã hóa phiên làm việc và cơ chế đảm bảo tính ngẫu nhiên của ID phiên.

- Kiểm tra quyền truy cập đúng cách: Đảm bảo rằng các chức năng và dữ liệu quan trọng chỉ có thể truy cập bởi những người dùng có quyền hợp lệ, bằng cách kiểm tra và kiểm soát quyền truy cập tại mọi cấp độ.

- Sử dụng thư viện xác thực và phiên làm việc đáng tin cậy: Sử dụng các thư viện, framework hoặc giải pháp xác thực có uy tín và được cộng đồng sử dụng rộng rãi để giảm nguy cơ lỗi mắc phải.

- Đào tạo và giám sát: Đào tạo nhân viên để nhận biết các hành vi bất thường và hướng dẫn họ cách bảo vệ thông tin xác thực. Hãy giám sát hoạt động đăng nhập và sự thay đổi thông tin đăng nhập để phát hiện các hành vi đáng ngờ.

1.3 Sensitive Data Exposure (Rò rỉ dữ liệu nhạy cảm)

Đây là lỗ hổng bảo mật nghiêm trọng xuất hiện khi dữ liệu nhạy cảm không được bảo vệ đúng cách, dẫn đến nguy cơ bị tiết lộ thông tin quan trọng khi bị tấn công.

Mô tả: Rò rỉ dữ liệu nhạy cảm xảy ra khi các ứng dụng không mã hóa hoặc mã hóa không đủ thông tin nhạy cảm như mật khẩu, thông tin thẻ tín dụng, thông tin cá nhân của người dùng trước khi lưu trữ hoặc truyền tải chúng. Kẻ tấn công có thể lợi dụng điều này để đánh cắp thông tin nhạy cảm và sử dụng cho mục đích xấu.

Nguy cơ: Rò rỉ dữ liệu nhạy cảm có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Đánh cắp thông tin cá nhân: Kẻ tấn công có thể đánh cắp thông tin nhạy cảm của người dùng, bao gồm tên, địa chỉ, số điện thoại, email và các thông tin cá nhân khác.

- Lợi dụng thông tin tài khoản: Kẻ tấn công có thể sử dụng thông tin đăng nhập, mật khẩu và thông tin thẻ tín dụng để tiến hành các tấn công xâm nhập, lừa đảo hoặc chiếm đoạt tài khoản.

- Thiếu uy tín: Rò rỉ dữ liệu có thể gây mất uy tín cho tổ chức, khi thông tin cá nhân của người dùng bị tiết lộ ra ngoài.

Phòng ngừa: Để ngăn chặn rò rỉ dữ liệu nhạy cảm, cần tuân thủ các biện pháp bảo mật sau:

- Mã hóa dữ liệu: Đảm bảo rằng dữ liệu nhạy cảm được mã hóa trước khi lưu trữ hoặc truyền tải, sử dụng các phương thức mã hóa mạnh mẽ như HTTPS cho truyền tải dữ liệu qua mạng.

- Giới hạn quyền truy cập: Đảm bảo rằng chỉ những người dùng có quyền cần thiết mới có thể truy cập vào dữ liệu nhạy cảm. Giới hạn quyền truy cập dựa trên nguyên tắc nguyên tắc “nguyên tắc làm ít” (least privilege principle).

- Lưu trữ an toàn: Lưu trữ dữ liệu nhạy cảm trên các máy chủ an toàn, có hệ thống bảo mật và kiểm tra định kỳ để đảm bảo tính toàn vẹn của dữ liệu.

- Kiểm tra bảo mật: Thực hiện kiểm tra bảo mật thường xuyên để xác định các lỗ hổng và rủi ro liên quan đến dữ liệu nhạy cảm.

- Tuân thủ quy định bảo mật: Đảm bảo rằng tổ chức tuân thủ các quy định về bảo mật dữ liệu, bao gồm các quy định pháp luật như GDPR.

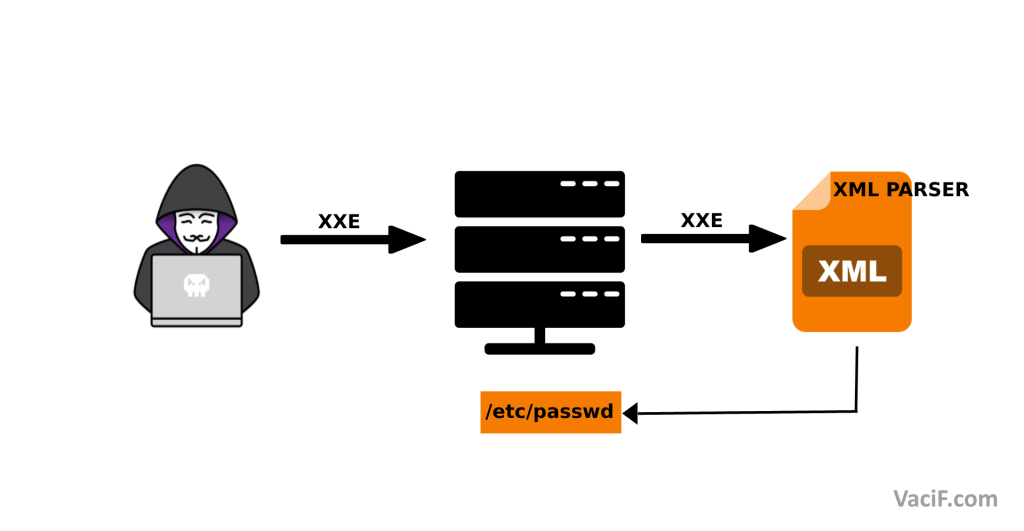

1.4 XML External Entities (XXE)

Đây là một lỗ hổng bảo mật nghiêm trọng trong việc xử lý dữ liệu XML, cho phép kẻ tấn công tải và xử lý dữ liệu không mong muốn hoặc thậm chí kiểm soát hoàn toàn quá trình xử lý XML.

Mô tả: Tấn công XXE xảy ra khi ứng dụng không kiểm tra đúng cách dữ liệu XML đầu vào từ người dùng. Kẻ tấn công có thể chèn các thực thể XML bên ngoài vào tài liệu XML của ứng dụng. Điều này có thể dẫn đến việc tải các tệp từ máy chủ, thực hiện các tác vụ không mong muốn hoặc thậm chí thực thi mã từ xa.

Nguy cơ: Tấn công XXE có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Rò rỉ thông tin nhạy cảm: Kẻ tấn công có thể truy xuất dữ liệu nhạy cảm bằng cách đọc các tệp trên máy chủ hoặc thực hiện các truy vấn mạng.

- Thực thi mã từ xa (RCE): Kẻ tấn công có thể thực thi mã độc từ xa trên máy chủ bằng cách chèn các thực thể XML độc hại.

- Tấn công denial-of-service (DoS): Kẻ tấn công có thể gây ra tình trạng tấn công từ chối dịch vụ bằng cách tạo ra các tệp XML lớn hoặc truyền tải dữ liệu không mong muốn.

Phòng ngừa: Để ngăn chặn tấn công XXE, cần tuân thủ các biện pháp bảo mật sau:

- Vô hiệu hóa cơ chế thực thể bên ngoài: Tắt hoặc vô hiệu hóa cơ chế xử lý thực thể bên ngoài trong ngữ cảnh xử lý XML.

- Sử dụng bộ phân tích XML an toàn: Sử dụng bộ phân tích XML an toàn và được cập nhật để giảm nguy cơ bị tấn công XXE.

- Chặn dữ liệu đầu vào không đáng tin cậy: Kiểm tra và chặn dữ liệu XML đầu vào không đáng tin cậy, đảm bảo rằng nó không chứa các thực thể XML độc hại.

- Mã hóa dữ liệu nhạy cảm: Mã hóa dữ liệu nhạy cảm trước khi lưu trữ hoặc truyền tải, để ngăn chặn khả năng truy cập thông tin nhạy cảm.

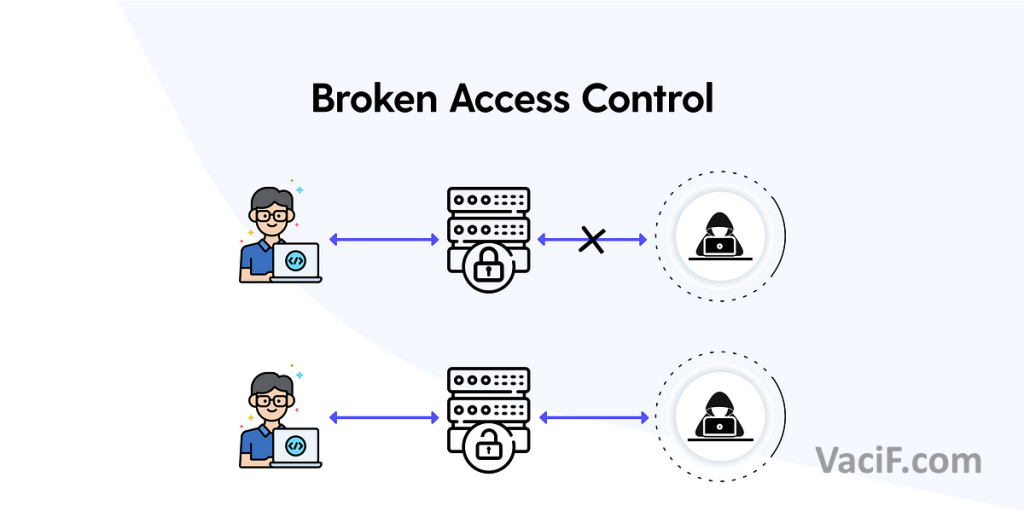

1.5 Broken Access Control (Sự cố kiểm soát quyền truy cập)

“Sự cố kiểm soát quyền truy cập” (Broken Access Control) là một trong “Top 10 lỗ hổng bảo mật phổ biến trên nền tảng web” do OWASP liệt kê. Đây là một lỗ hổng bảo mật nguy hiểm xảy ra khi kiểm soát quyền truy cập vào các tài nguyên và chức năng của ứng dụng không được cài đặt hoặc cấu hình đúng cách.

Mô tả: Sự cố kiểm soát quyền truy cập xảy ra khi người dùng có thể truy cập vào các tài nguyên hoặc thực hiện các chức năng mà họ không nên có quyền truy cập. Điều này có thể xảy ra khi kiểm soát quyền truy cập dựa trên các tham số không đáng tin cậy, không kiểm tra dữ liệu đầu vào, hoặc không xác thực đúng cách.

Nguy cơ: Sự cố kiểm soát quyền truy cập có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Truy cập trái phép: Người dùng có thể truy cập vào các tài nguyên và chức năng mà họ không nên có quyền truy cập, dẫn đến nguy cơ lợi dụng và xâm nhập vào hệ thống.

- Lộ thông tin nhạy cảm: Người dùng có thể truy cập vào dữ liệu và thông tin nhạy cảm mà họ không nên có quyền truy cập, dẫn đến rò rỉ thông tin.

- Thay đổi dữ liệu không đáng cho phép: Người dùng có thể thay đổi dữ liệu quan trọng mà họ không nên có quyền truy cập, gây ảnh hưởng đến tính toàn vẹn của dữ liệu.

Phòng ngừa: Để ngăn chặn sự cố kiểm soát quyền truy cập, cần tuân thủ các biện pháp bảo mật sau:

- Kiểm tra quyền truy cập đầy đủ: Đảm bảo rằng kiểm soát quyền truy cập được cài đặt đúng cách cho từng người dùng và nhóm người dùng.

- Kiểm tra dữ liệu đầu vào: Kiểm tra và xử lý đúng cách dữ liệu đầu vào để đảm bảo rằng các tham số không thể bị thay đổi để kiếm soát truy cập.

- Kiểm tra ở cả phía máy chủ và phía máy khách: Đảm bảo rằng kiểm soát quyền truy cập được thực hiện cả ở phía máy chủ và phía máy khách để ngăn chặn tấn công từ việc thay đổi dữ liệu trên giao diện người dùng.

- Sử dụng các biện pháp xác thực mạnh mẽ: Sử dụng các phương pháp xác thực như token hợp chuẩn OAuth2 để đảm bảo người dùng chỉ truy cập vào tài nguyên mà họ có quyền.

- Thiết lập kiểm soát quyền truy cập tại mọi cấp độ: Đảm bảo rằng kiểm soát quyền truy cập được thiết lập tại cả mức người dùng, nhóm người dùng và mức tài nguyên.