CÁC LOẠI XÁC THỰC HAI YẾU TỐ (2FA): ƯU VÀ NHƯỢC ĐIỂM.

2FA đó là một cơ chế xác thực quyền truy cập dựa trên hai phương thức xác thực cơ bản khác nhau. Người dùng cần xác thực hai yếu tố để bảo vệ tài khoản của mình một cách đáng tin cậy hơn: trong khi mỗi phương thức xác thực riêng lẻ đều dễ bị tấn công, thì hai (hoặc nhiều) phương thức xác thực đó được sử dụng cùng nhau khiến việc chiếm đoạt tài khoản trở nên khó khăn hơn rất nhiều.

Trong bài đăng này, chúng ta sẽ tìm hiểu về các tùy chọn xác thực đa yếu tố có sẵn, cung cấp cho bạn những ưu và nhược điểm của từng tùy chọn, đồng thời đề xuất những tùy chọn an toàn nhất để bạn giữ an toàn cho tài khoản của mình.

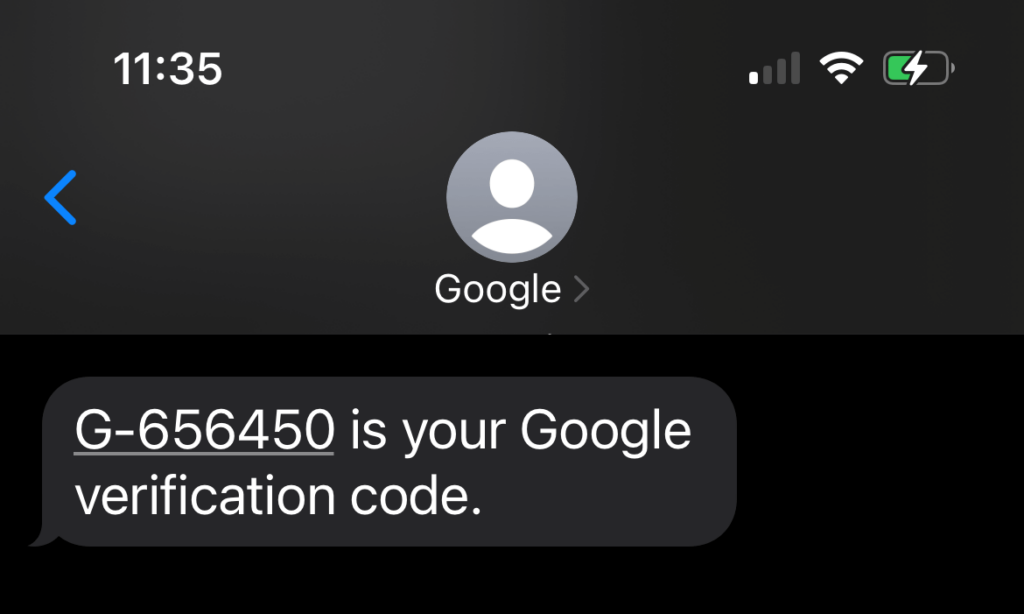

1. Mã một lần (One-time codes) được gửi qua SMS, email hoặc cuộc gọi thoại.

Một trong những cơ chế xác thực hai yếu tố phổ biến nhất để xác thực đăng nhập là mã một lần. Chúng thường được gửi dưới dạng tin nhắn văn bản tới số điện thoại được chỉ định trong quá trình đăng ký. Email cũng có thể được sử dụng cho việc này nhưng ít phổ biến hơn. Các dịch vụ chính thường cũng cung cấp tùy chọn gọi thoại đến số điện thoại được chỉ định khi đăng ký.

Dù sử dụng kênh phân phối nào thì mục đích đều giống nhau: xác minh khả năng truy cập vào một số tài khoản hoặc số điện thoại khác mà bạn đã chỉ định khi đăng ký dịch vụ. Do đó, nếu ai đó đánh cắp mật khẩu của bạn trong khi không có quyền truy cập vào điện thoại của bạn, biện pháp bảo vệ này sẽ hoạt động tốt.

Nhưng cơ chế xác thực hai yếu tố này có nhược điểm. Nếu email được sử dụng để xác nhận thông tin đăng nhập và mật khẩu để đăng nhập giống với tài khoản bạn đang cố bảo vệ, bạn sẽ nhận được mức độ bảo mật bổ sung rất hạn chế. Kẻ tấn công biết mật khẩu của tài khoản chắc chắn sẽ thử mật khẩu đó để đăng nhập vào email của bạn do đó nhận được mã xác thực một lần.

Việc xác thực thông qua số điện thoại dù bằng SMS hay cuộc gọi thoại lại có một vấn đề khác: rất dễ mất quyền truy cập vào số điện thoại đó. Đôi khi người dùng chỉ quên nạp tiền vào tài khoản điện thoại hoặc bị mất điện thoại hoặc đổi số.

Cũng không có gì lạ khi bọn tội phạm thuyết phục các nhà khai thác viễn thông đưa cho chúng thẻ SIM có số điện thoại của nạn nhân, từ đó có được quyền truy cập vào mã xác thực. Ngoài ra, tin nhắn văn bản có thể bị chặn những trường hợp như vậy đã được báo cáo.

Tóm lại: Tùy chọn xác thực hai yếu tố này hoàn thành công việc nhưng để bảo vệ những tài khoản có giá trị nhất đặc biệt là những tài khoản liên quan đến tài chính tốt hơn là bạn nên sử dụng thứ gì đó đáng tin cậy hơn.

2. Mật khẩu là yếu tố thứ hai.

Đôi khi mật khẩu không phải là yếu tố đầu tiên mà là yếu tố thứ hai. Đây là điều mà người đưa tin thường làm: theo mặc định, để đăng nhập, chỉ cần nhập mã một lần từ SMS là đủ. Mật khẩu thường là tùy chọn. Tùy chọn nhưng cần thiết, nó sẽ bảo vệ bạn trước hàng loạt vấn đề tiềm ẩn chỉ trong một lần.

Quan trọng nhất, nó sẽ bảo vệ thư từ của bạn khỏi việc vô tình mất quyền truy cập vào số điện thoại bạn đã sử dụng để đăng ký trong WhatsApp hoặc Telegram. Giả sử bạn đã thay đổi số điện thoại chính và cất thẻ SIM cũ vào ngăn kéo và đã lâu không trả tiền. Nhà điều hành sẽ bán lại số của bạn sau một thời gian, do đó cho phép chủ sở hữu mới đăng nhập vào ứng dụng nhắn tin dưới tên của bạn tất nhiên trừ khi số đó được bảo vệ bổ sung bằng mật khẩu.

3. Danh sách mã một lần được tạo trước

Một tùy chọn khác mà bạn có thể gặp là danh sách mã dùng một lần được tạo trước. Các ngân hàng đôi khi cấp các danh sách như vậy cho khách hàng của họ để xác nhận giao dịch, trong khi một số dịch vụ internet (chẳng hạn như Google) cho phép sử dụng chúng để khôi phục tài khoản.

Đây có thể được coi là một cơ chế đáng tin cậy: những mã như vậy cực kỳ hiếm khi được truyền đến người dùng, do đó có rất ít cơ hội bị chặn. Các mã này là ngẫu nhiên, nghĩa là chúng là duy nhất nên việc đoán chúng gần như là không thể.

Nhưng có vấn đề về lưu trữ: nếu kẻ tấn công đánh cắp được danh sách mã được tạo trước của bạn thì việc chiếm đoạt tài khoản của bạn hoặc lấy trộm tiền từ đó sẽ cực kỳ dễ dàng.

Tuy nhiên, điểm bất tiện chính của phương thức xác thực này là nếu bạn cần xác minh thường xuyên, bạn sẽ nhanh chóng hết mã được tạo trước. Điều đó có nghĩa là bạn sẽ phải tạo và lưu ngày càng nhiều cái mới. Nếu duy trì nhiều tài khoản, bạn sẽ dễ bị nhầm lẫn bởi tất cả các danh sách đó. Do đó, mã được tạo trước làm phương thức xác thực chính đã được thay thế bằng mã được tạo theo yêu cầu ngay khi bạn cần chúng.

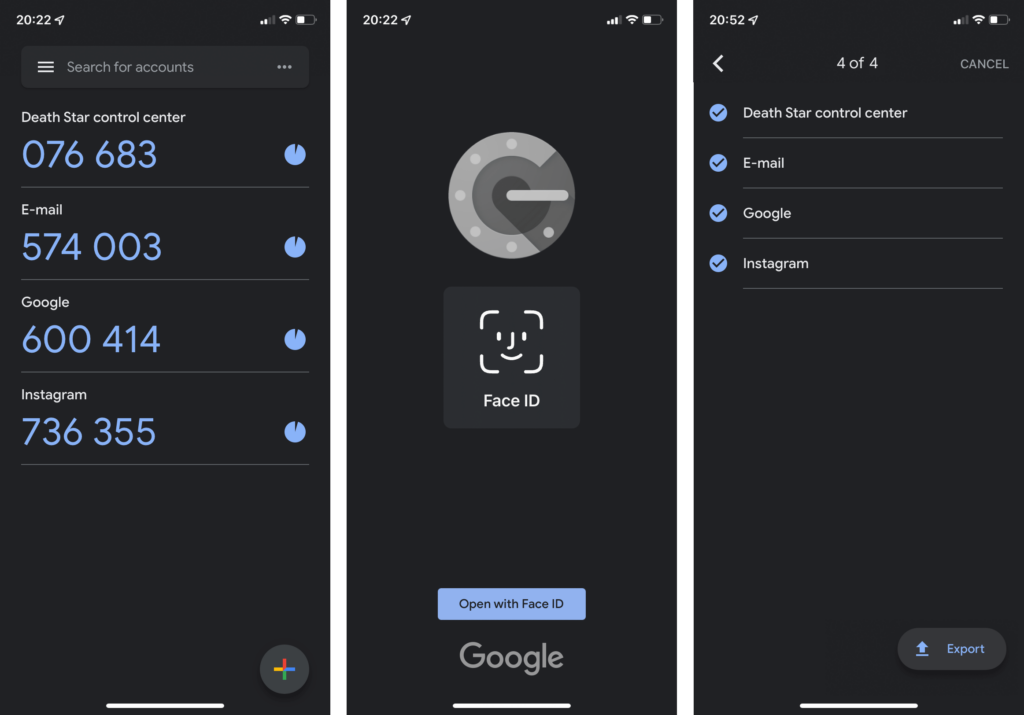

4. Mã một lần từ ứng dụng xác thực.

Việc tạo mã một lần “nhanh chóng” được thực hiện bởi người xác thực. Đôi khi đây có thể là những thiết bị độc lập với màn hình nhỏ hiển thị mã hiện tại, một số ngân hàng cung cấp các thiết bị xác thực như vậy cho khách hàng của họ. Nhưng ngày nay, các ứng dụng xác thực đặc biệt chạy trên điện thoại thông minh phổ biến hơn các thiết bị độc lập.

5. Sinh trắc học: vân tay, khuôn mặt hoặc giọng nói

Cách đây không lâu, đối với hầu hết mọi người, xác thực sinh trắc học là một điều gì đó xa lạ. Tuy nhiên, mọi thứ đã thay đổi khá nhanh: hầu hết điện thoại thông minh hiện nay đều có khả năng xác thực bằng nhận dạng vân tay hoặc khuôn mặt và điều đó không có gì đáng ngạc nhiên.

Xác thực sinh trắc học có một số nhược điểm nghiêm trọng. Đầu tiên: tất cả các đặc điểm mà nó dựa vào đều là thuộc tính cố định của người dùng. Bạn có thể thay đổi mật khẩu bị lộ thậm chí bạn có thể thực hiện nhiều lần vì lý do an toàn. Nhưng dấu vân tay đã đăng ký chỉ có thể được thay đổi trong một số lần giới hạn số lần thử theo đúng nghĩa đen có thể được đếm trên đầu ngón tay của hai bàn tay.

Vấn đề quan trọng thứ hai bao gồm thực tế là dữ liệu sinh trắc học cực kỳ nhạy cảm vì không thể thay đổi và vì nó không chỉ cho phép xác thực người dùng mà còn cho phép nhận dạng một người. Vì vậy, việc thu thập và chuyển dữ liệu này sang các dịch vụ kỹ thuật số cần phải hết sức thận trọng.

Đây là lý do tại sao dữ liệu sinh trắc học thường được sử dụng để xác thực cục bộ: được lưu trữ và xử lý trên thiết bị để tránh truyền đi bất cứ đâu. Để xác thực sinh trắc học từ xa, dịch vụ kỹ thuật số sẽ phải tin tưởng vào nhà cung cấp thiết bị, điều mà các dịch vụ thường không muốn làm.

5. Vị trí

Một loại xác thực người dùng nữa là vị trí. Bạn không cần phải kích hoạt phương pháp này: nó được bật theo mặc định. Đó là lý do tại sao nó thường không được chú ý và người dùng chỉ được cảnh báo nếu không thành công: tức là nếu nỗ lực đăng nhập đến từ một vị trí mà dịch vụ không mong đợi. Trong trường hợp đó, dịch vụ có thể yêu cầu sử dụng phương pháp xác minh bổ sung.

Tất nhiên, vị trí không phải là yếu tố xác thực đáng tin cậy. Thứ nhất, nó không đặc biệt lắm: rất nhiều người khác có thể ở cùng một nơi vào bất kỳ thời điểm nào. Thứ hai, nó khá dễ thao tác, đặc biệt là khi nói về vị trí dựa trên IP không phải là định vị địa lý GPS thích hợp. Tuy nhiên, vị trí có thể được sử dụng làm một trong những yếu tố xác thực và nhiều dịch vụ thực hiện điều đó.