Giới thiệu

DoS (Denial of Service) là một loại tấn công mạng nhằm làm gián đoạn hoặc ngăn chặn dịch vụ của một hệ thống, máy chủ hoặc mạng. Tấn công DoS thường được thực hiện bằng cách gửi một lượng lớn yêu cầu giả mạo đến mục tiêu, khiến cho nó không thể xử lý các yêu cầu hợp lệ từ người dùng khác.

Có hai loại tấn công DoS chính:

- Tấn công DoS đơn lẻ: Thực hiện bởi một nguồn duy nhất, thường là một máy tính hoặc một thiết bị.

- Tấn công DDoS (Distributed Denial of Service): Sử dụng nhiều nguồn khác nhau (thường từ một mạng botnet) để tấn công cùng một lúc, gây khó khăn hơn trong việc chống đỡ.

Overview

Bài viết này mô tả cách bạn có thể bảo vệ mạng của mình trước các cuộc tấn công DoS và DDoS bằng Tường lửa Sophos XGS. Nó được chia thành ba phần:

- Cách Tấn công DoS/DDoS vào firewall

- Cách bảo vệ hệ thống của bạn khỏi cuộc tấn công DoS.

- Cách bảo vệ hệ thống của bạn khỏi một cuộc tấn công DDoS.

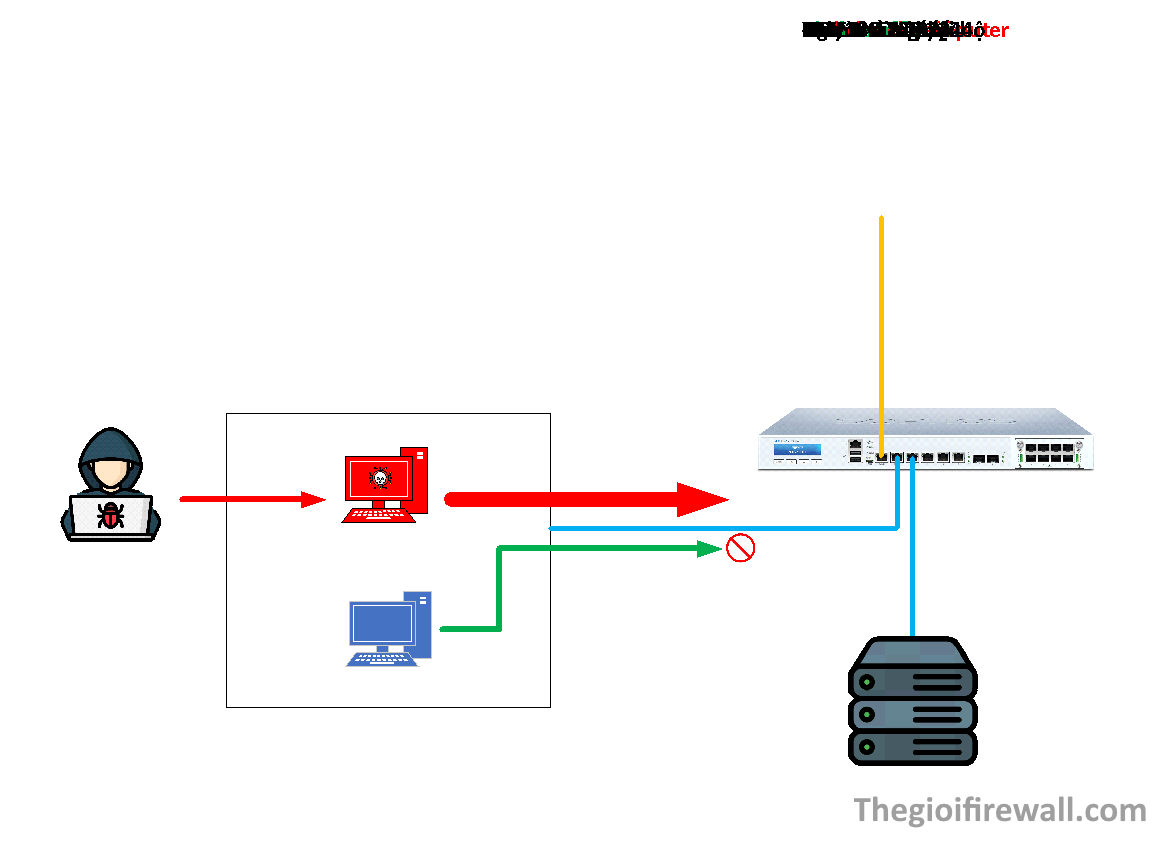

Sơ đồ mạng

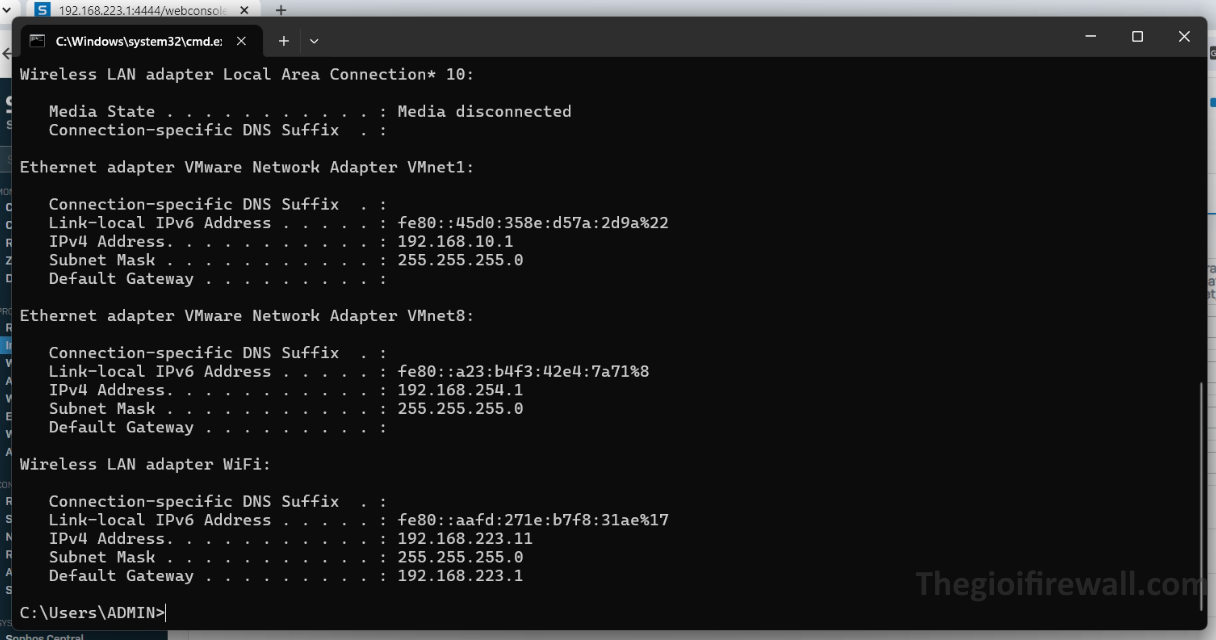

Trong mô hình phía trên, ta có 2 máy tính được cấp dhcp từ lớp mạng có IP là 172.17.17.0/24. Máy chủ server được cấp dhcp từ lớp mạng có IP là 172.17.18.0/24.

Hacker xâm nhập vào được máy tính có IP là 172.17.17.13/24 nội bộ và gửi hàng triệu gói tin SYN đến máy chủ nội bộ với các cổng ngẫu nhiên gây quá tải khiến trang web bị sập.

Máy tính của user có IP là 172.17.17.11/24 không thể truy cập vào server vì đã bị sập.

Các bước cấu hình

- Cài đặt môi trường tấn công DoS/DDoS

+ Cài đặt phần mềm hack trên môi trường Kali Linux trong Vmware Workstation

2. Cấu hình chống DoS & spoof protection trên Sophos FirewalFirewall

3. Kiểm tra Log

Hướng dẫn cấu hình

- Cài đặt môi trường tấn công DoS/DDoS

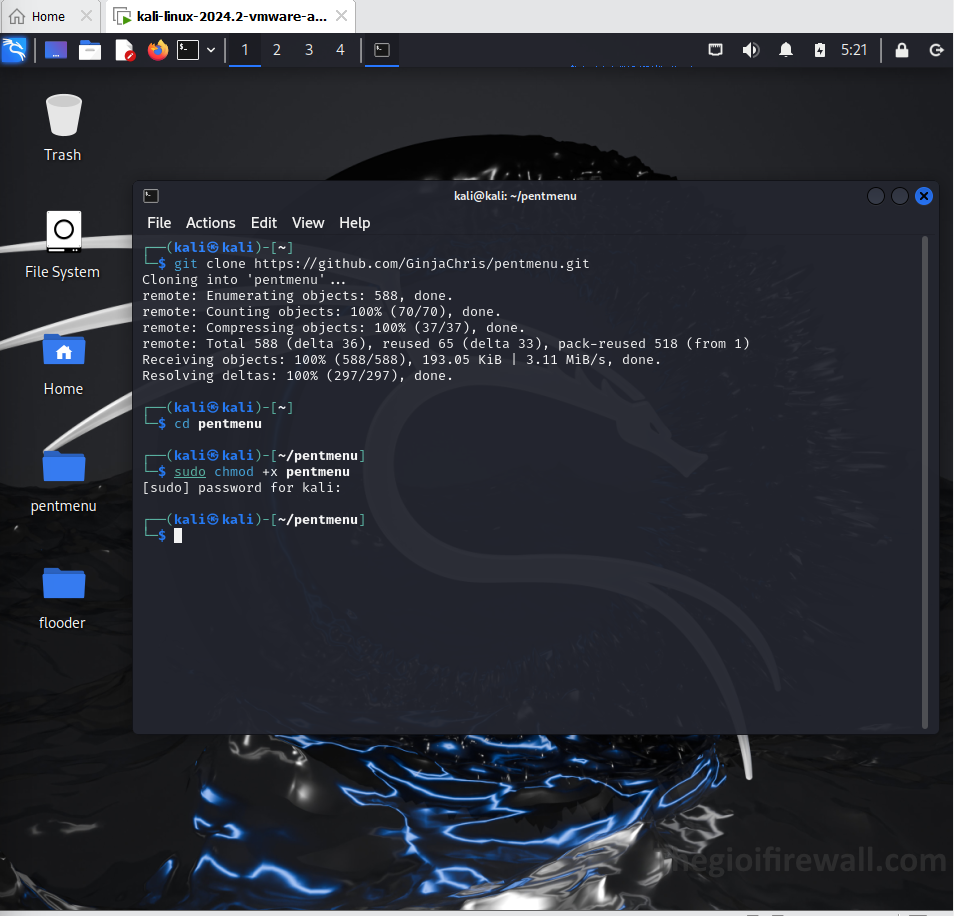

+ Cài đặt phần mềm hack trên môi trường Kali Linux trong Vmware Workstation Trên máy mình đặt làm máy tấn công DoS

Khởi chạy Kali Linux bằng file iso

Tải pentmenu từ github về kali > Vào terminal > gõ lệnh git clone https://github.com/GinjaChris/pentmenu.git > cd pentmenu > sudo chmod +x pentmenu > nhập password kali

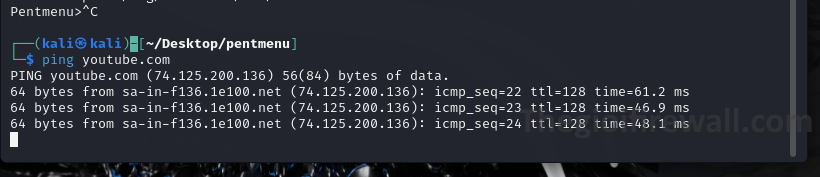

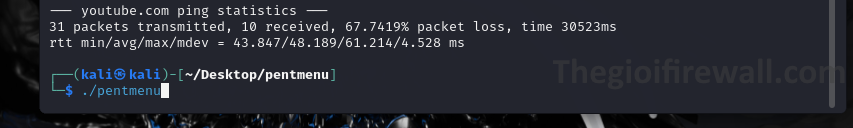

Ping youtube.com để lấy ip, ở đây mình có ip là 74.125.200.136

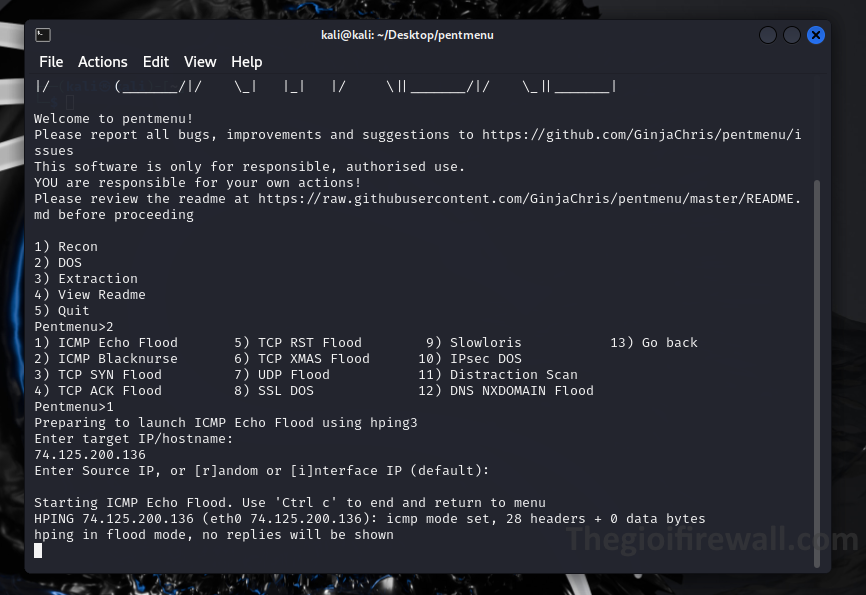

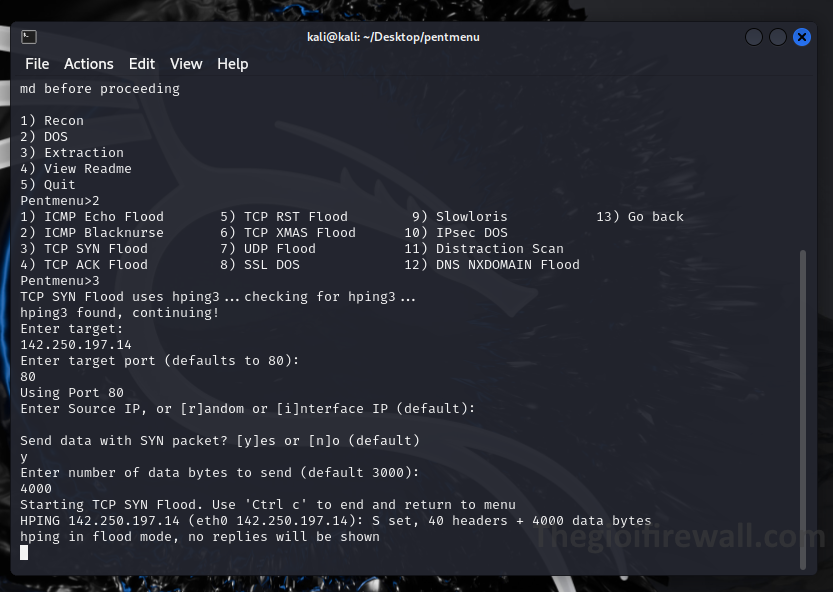

Gõ lệnh ./pentmenu để vào thư mục pentmenu

Sau khi vào thư mục pentmenu > Chọn hình thức tấn công là DOS > pentmenu: 2 > enter target IP/hostname: 74.125.200.136 > enter source IP , or [r]andom or [i]nterface IP (default): Nhập enter > các gói ICMP đã được gửi đi

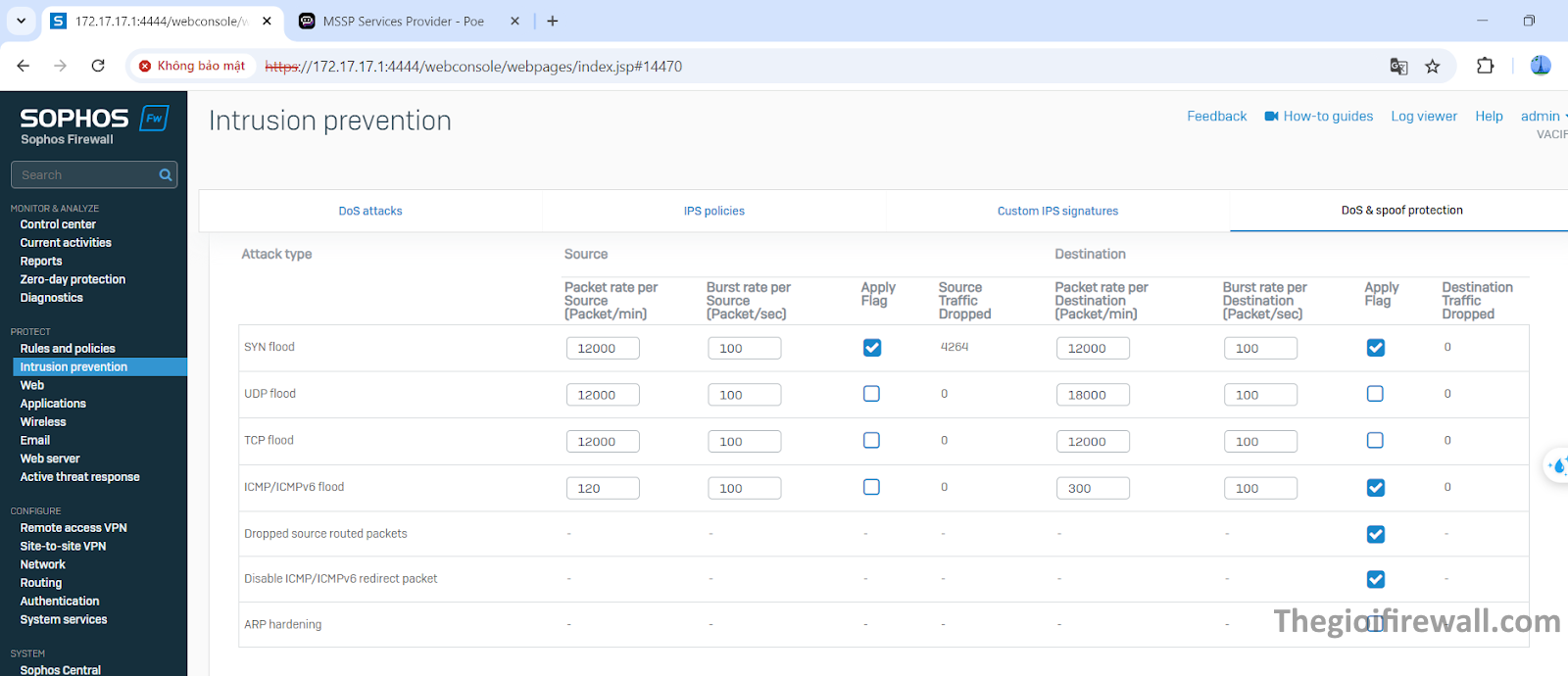

2. Cấu hình chống DoS & spoof protection trên Sophos FirewalFirewall

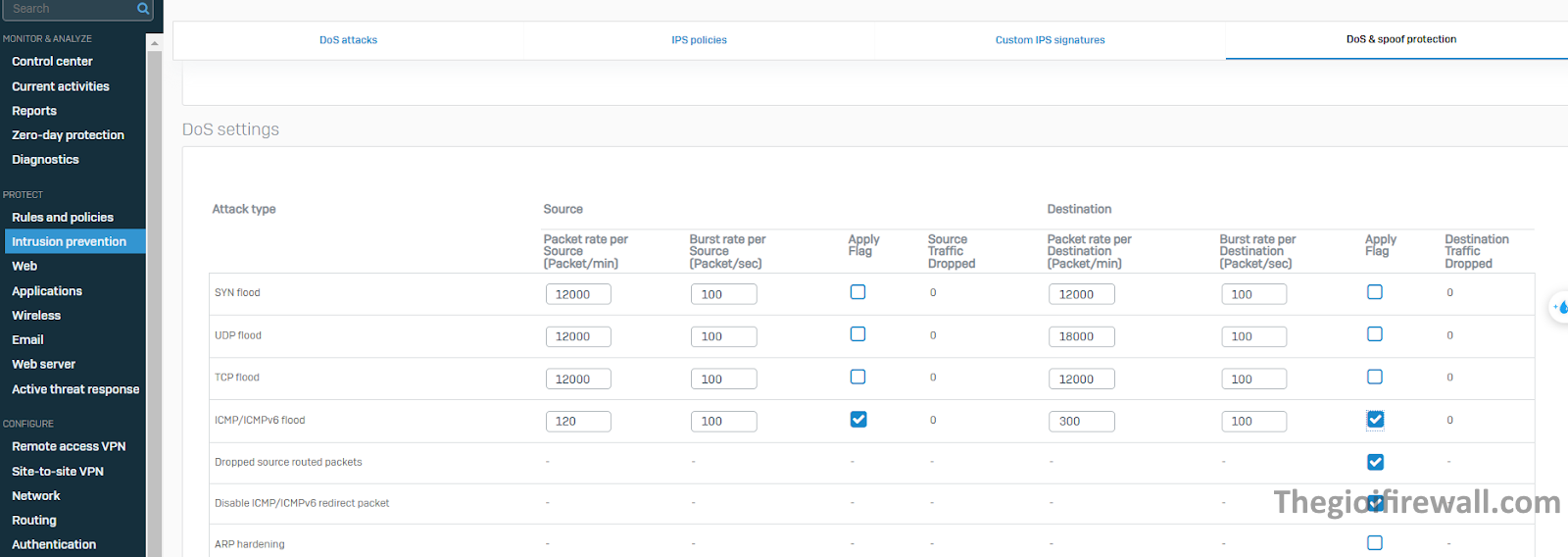

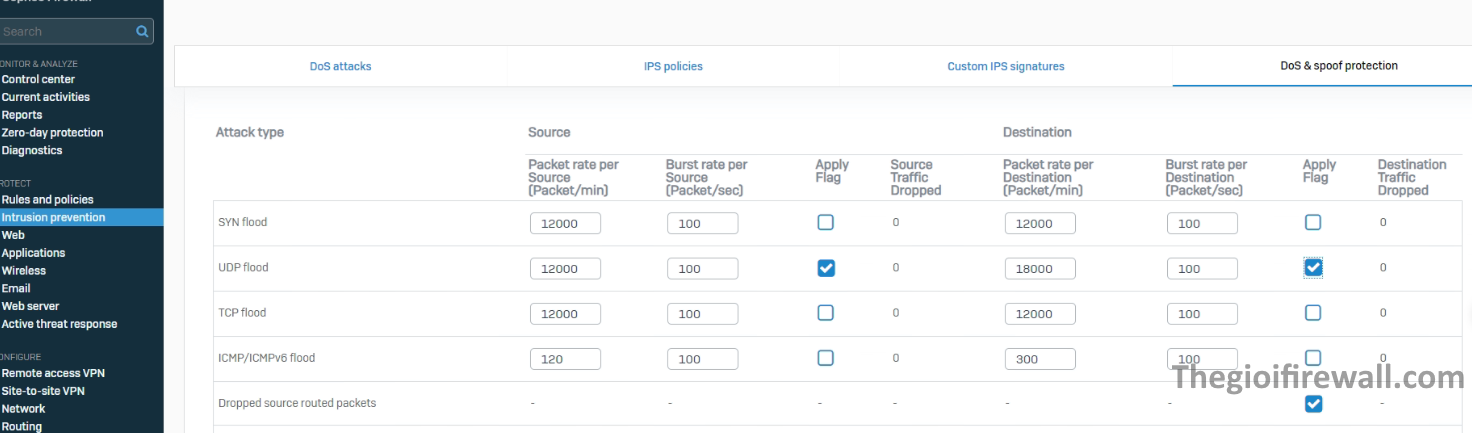

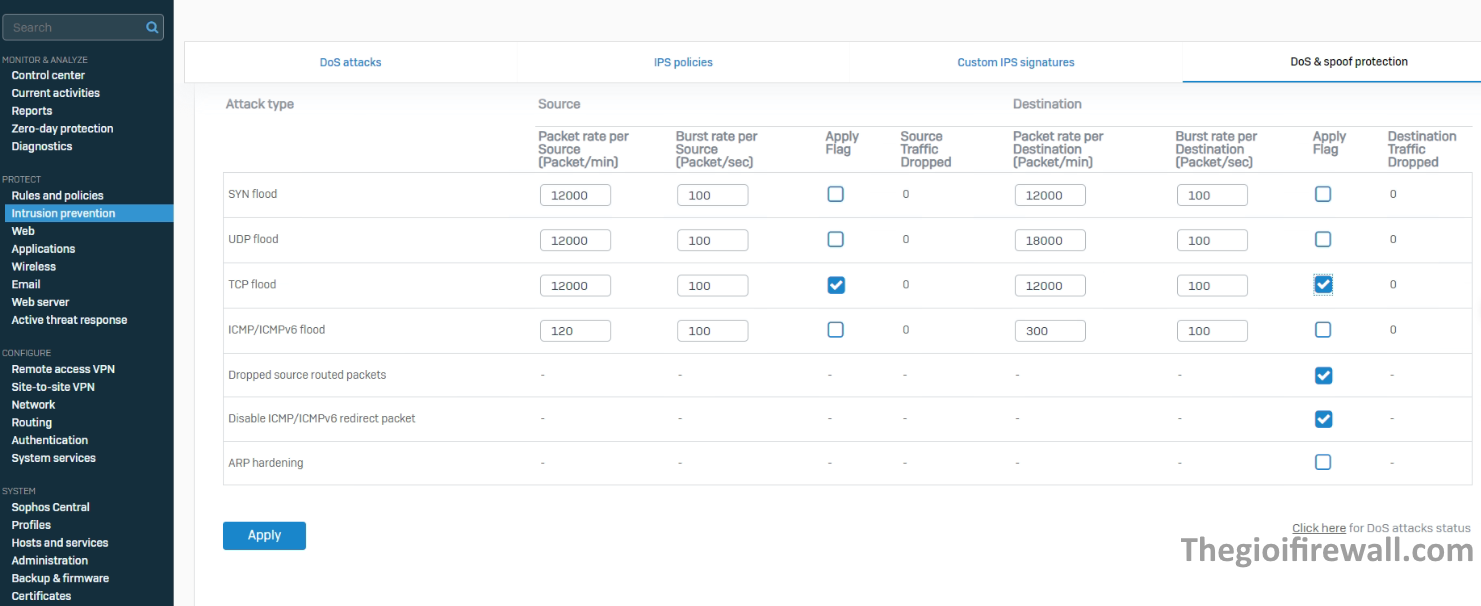

Tiếp theo, vào sophos firewall và bật tính năng chặn tấn công ICMP > Intrusion prevention > DoS & spoof protection > ở mục ICMP/ICMPv6 flood > Source: Tick chọn Apply Flag > Destination: Tick chọn Apply Flag.

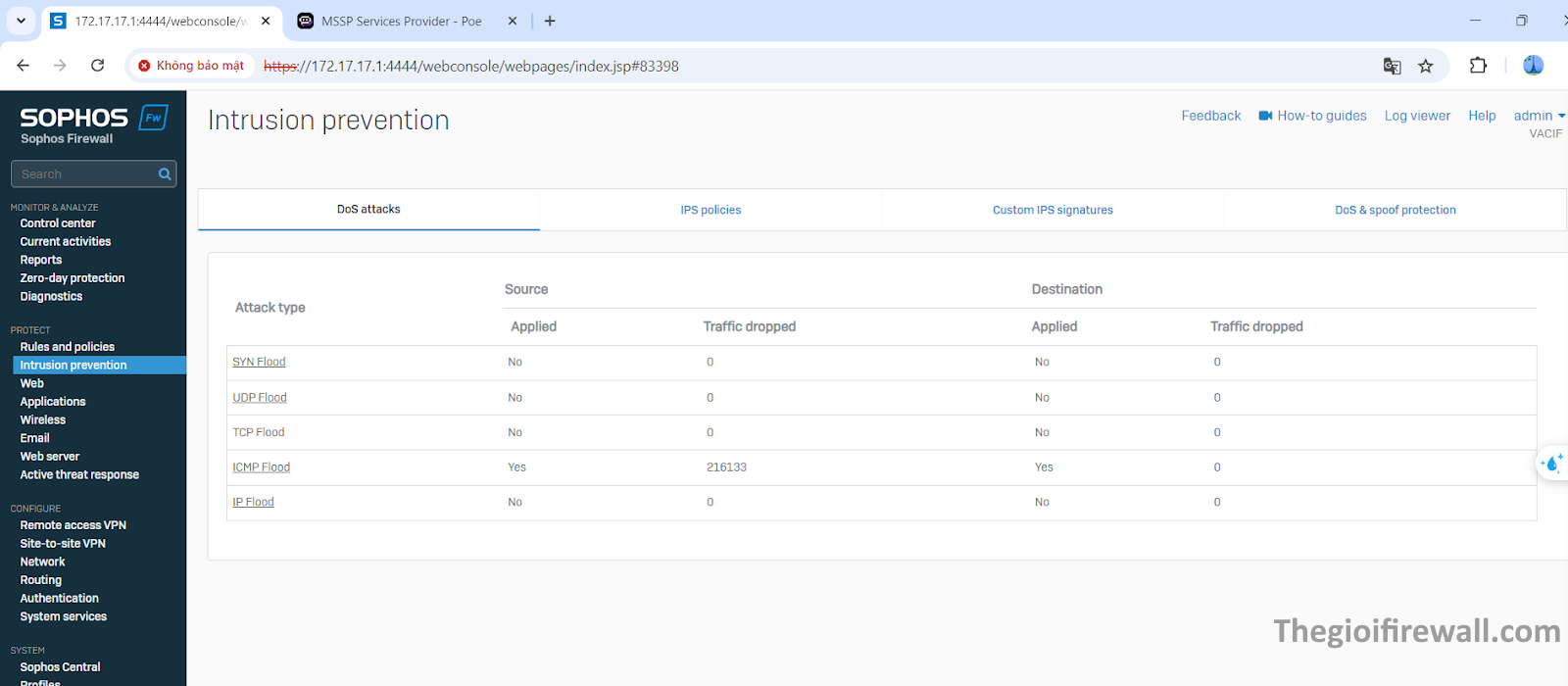

Chúng ta có thể thấy sau khi tấn công ICMP thì trên sophos firewall sẽ chặn các gói tin ICMP bằng cách dropped gói.

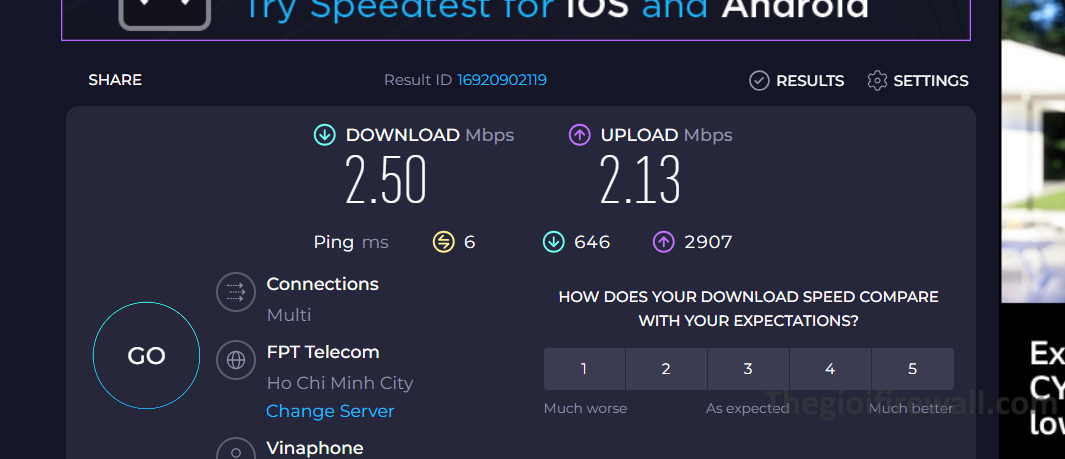

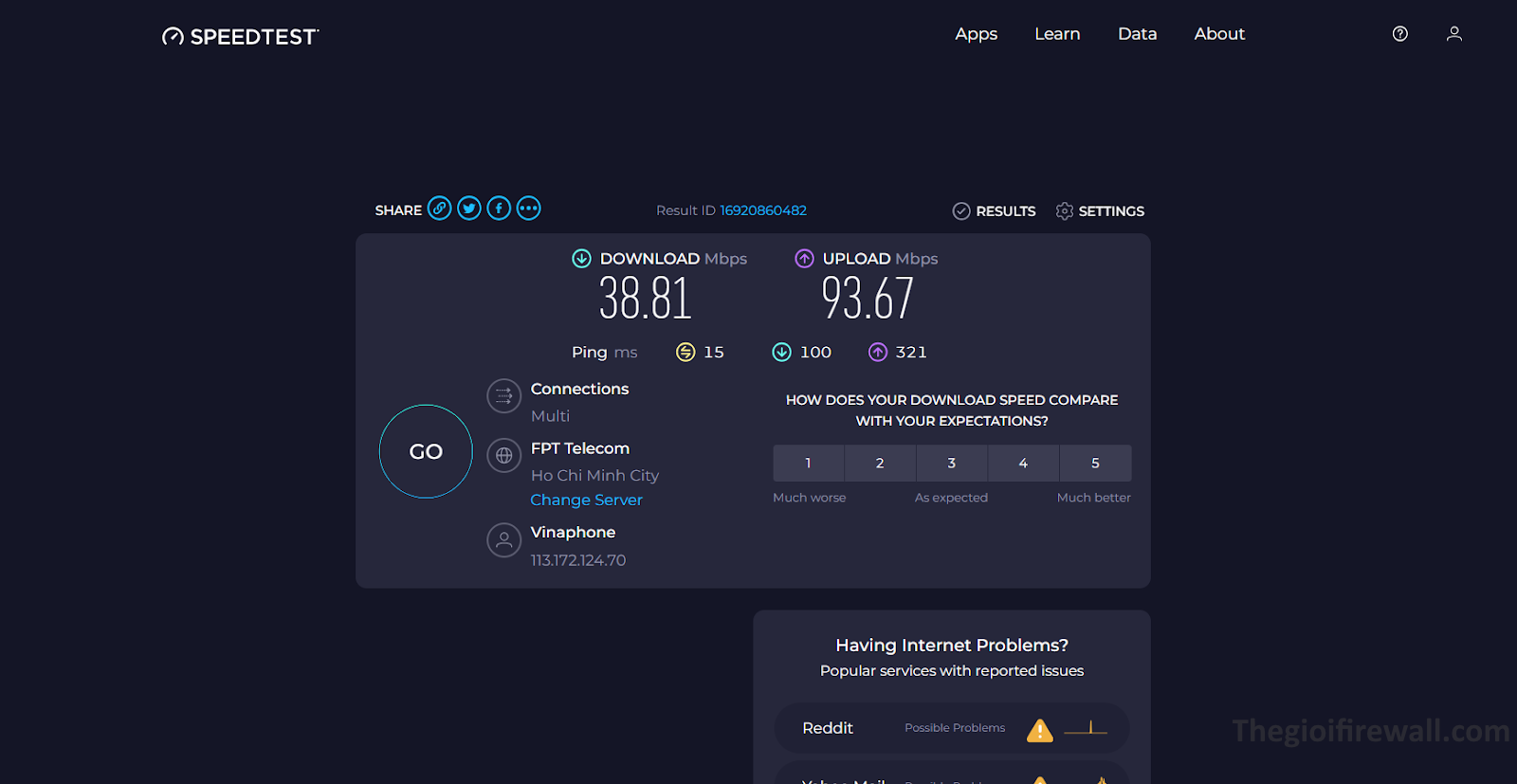

Ngoài ra có thể kiểm tra tốc độ mạng trên máy tính của user chưa bị hack và ở trong mạng nội bộ bằng cách dùng speedtest trên google

Tương tự như vậy, chúng ta tấn công bằng hình thức SYN flood > Pentmenu: 2 > Enter target: 142.250.197.14 > Enter target port (defaults to 80): 80 > Enter Source IP, or [r]andom or [i]nterface IP (default): Nhập Enter > Enter number of data bytes to send (default 3000): 4000 > tấn công SYN flood sẽ bắt đầu với tốc độ gửi 4000 gói data

Vào Sophos Firewall và bật tính năng chống DoS > Intrusion prevention > DoS & spoof protection > SYN flood > Source: tick chọn apply flag > Destination: Tick chọn apply flag

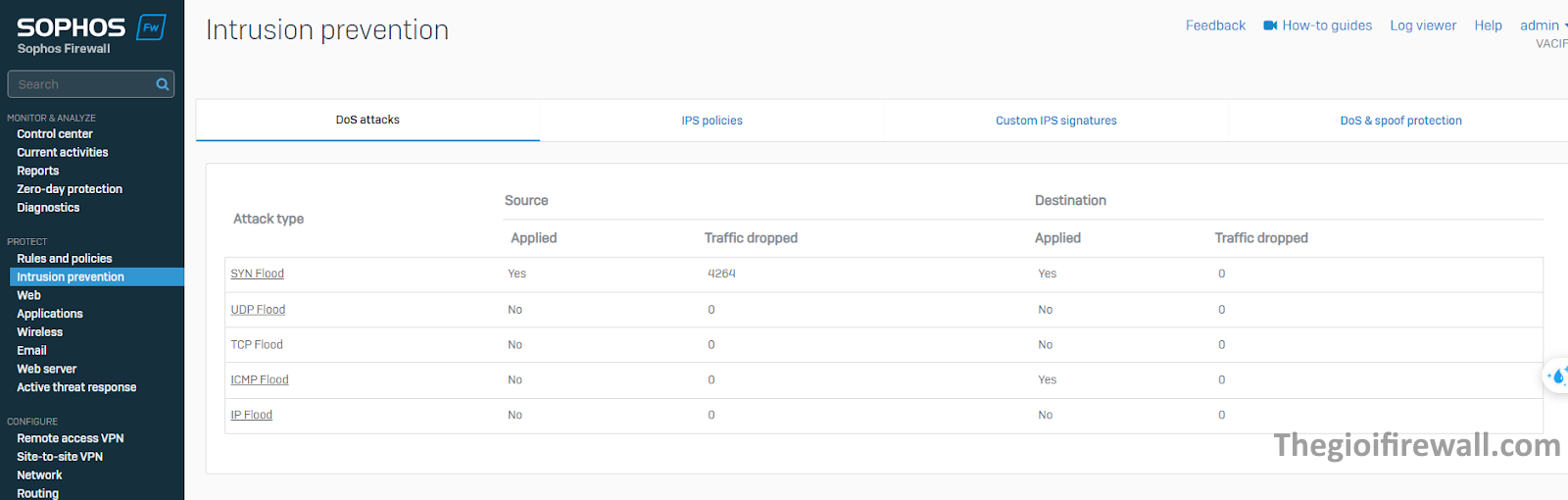

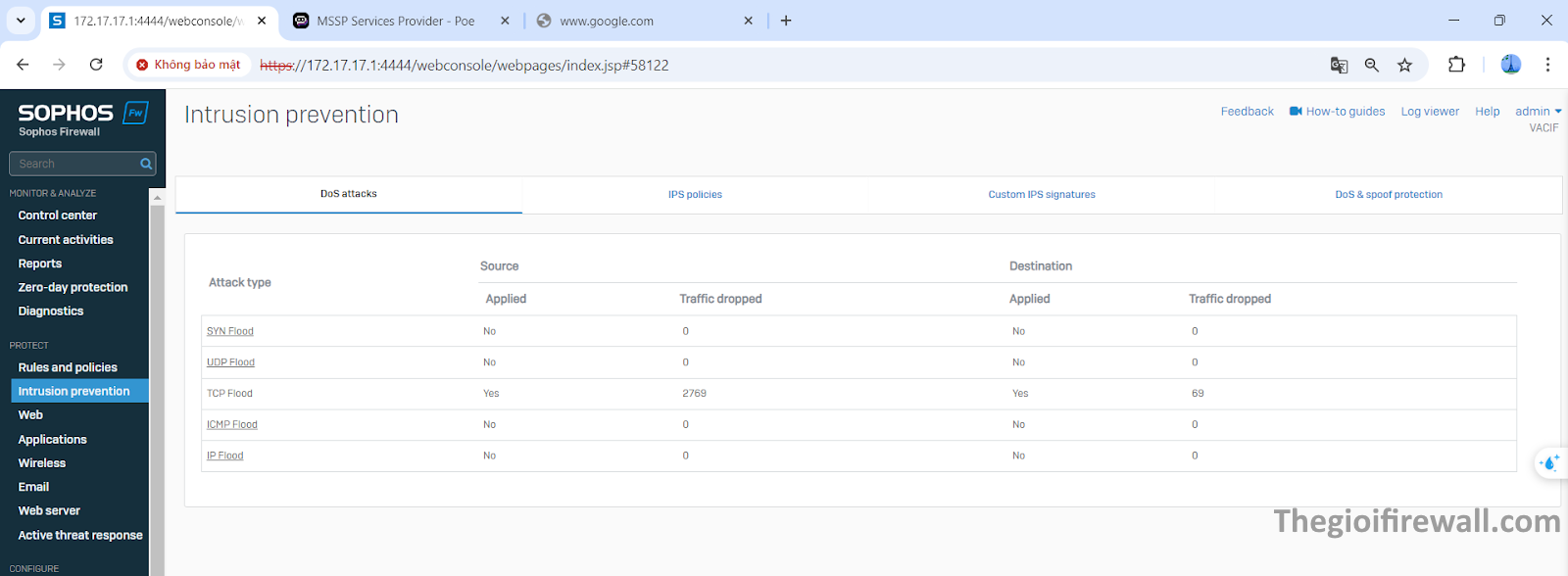

Để kiểm tra tấn công DoS thì vào mục DoS attacks

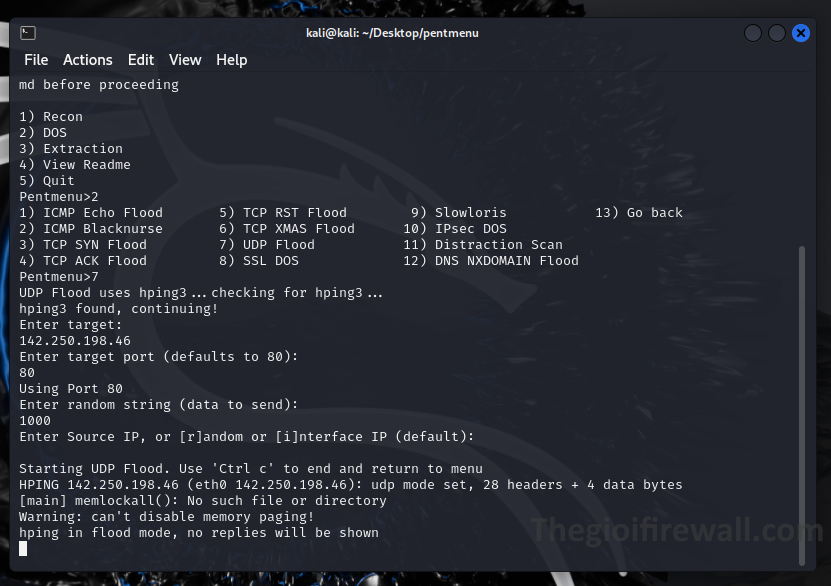

Tấn công UDP

Pentmenu: 7 > Enter target: 142.250.198.46 > Enter random string (data to send): 1000 > Enter Source IP, or [r]andom or [i]nterface IP (default): Enter > Tấn công UDP Flood bắt đầu chạy.

Tiếp theo trên Sophos Firewall > Vào mục Intrusion prevention > DoS & spoof protection > UDP flood > Source: Tick chọn Apply Flag > Destination: Tick chọn Apply Flag

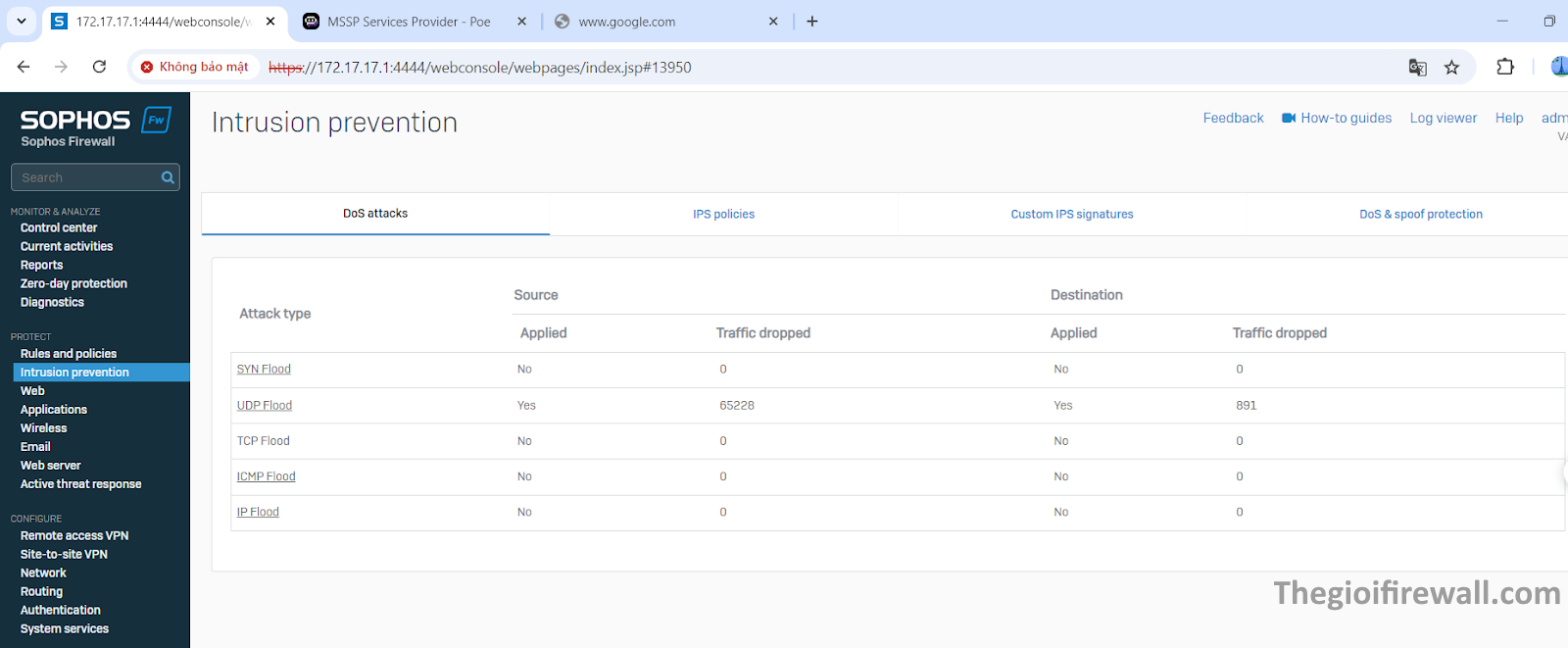

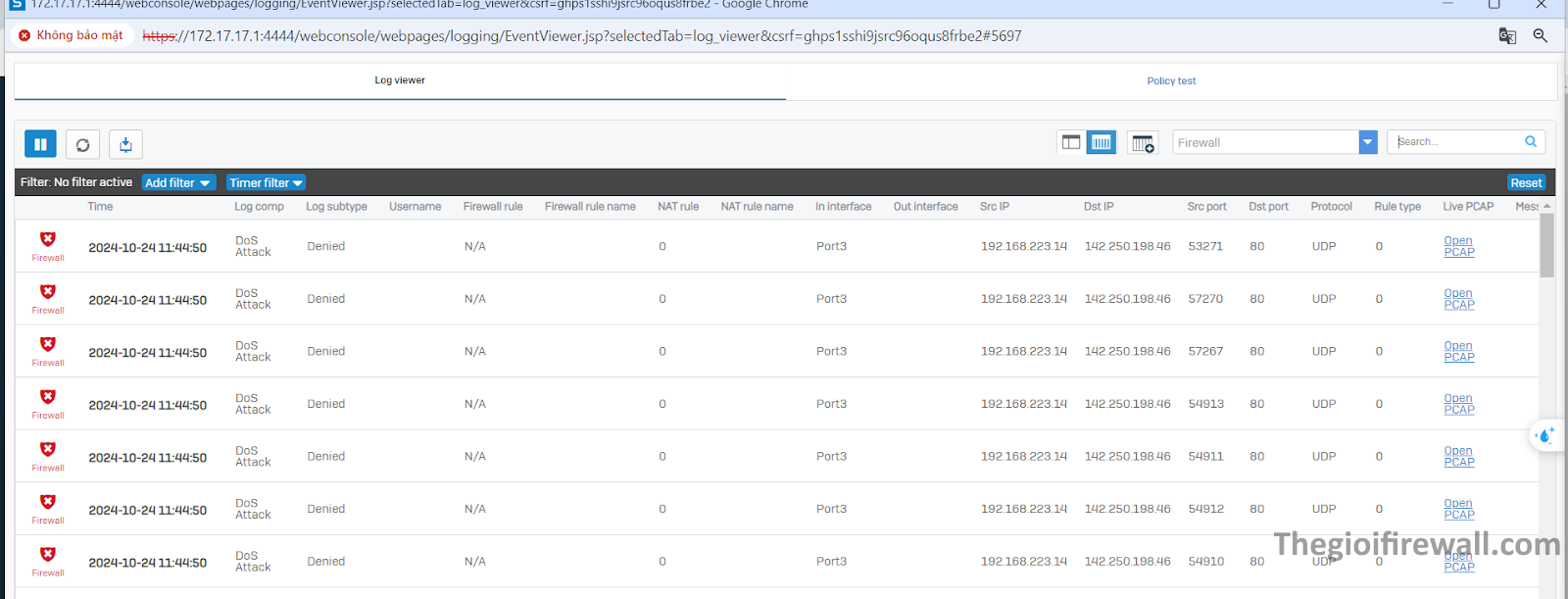

Sau đó vào mục DoS attacks để kiểm tra tấn công UDP flood

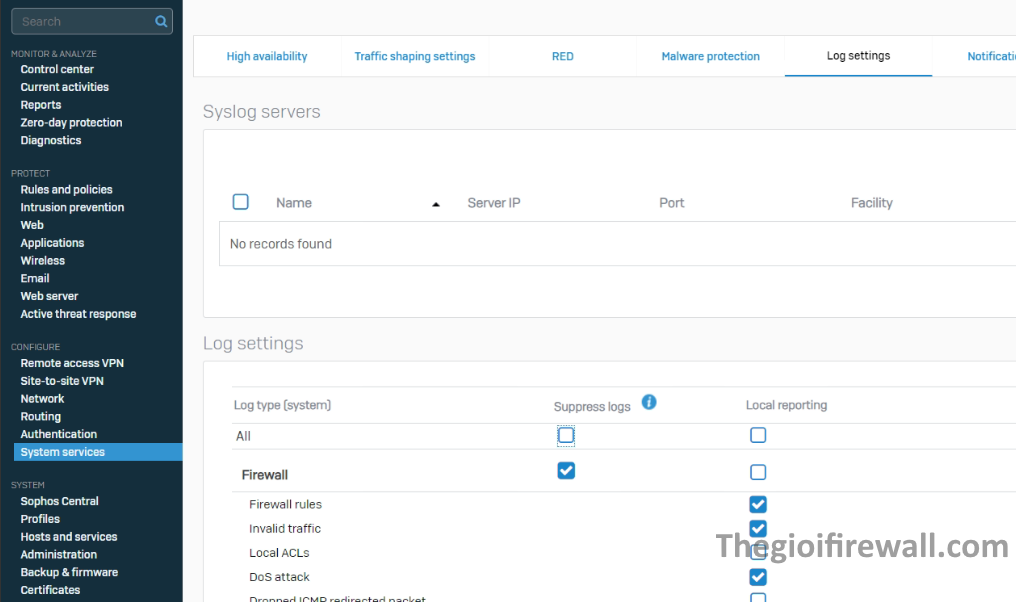

Ngoài ra để xem log > vào mục System services > Log settings > Tick chọn DoS attack để hiển thị log DoS tấn công

3. Kiểm tra Log

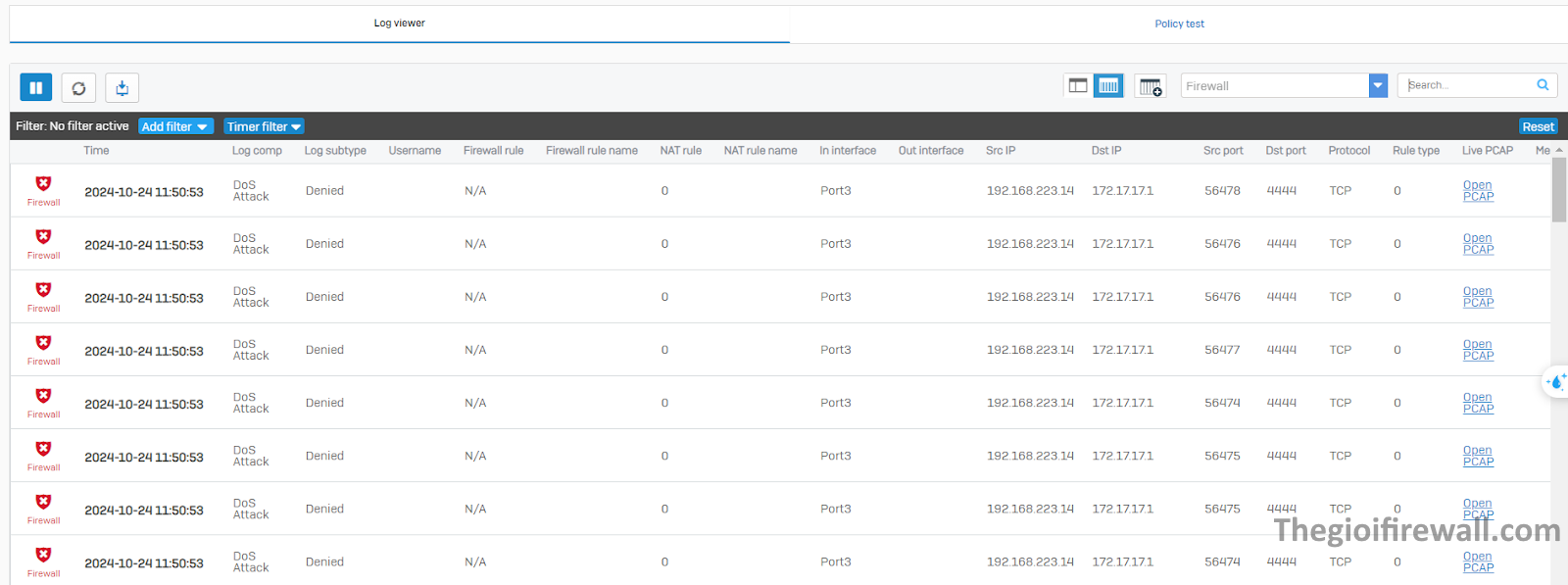

Sau đó vào mục Log viewer > firewall sophos sẽ hiển thị tấn công DoS và denied chúng

Tấn công TCP flood

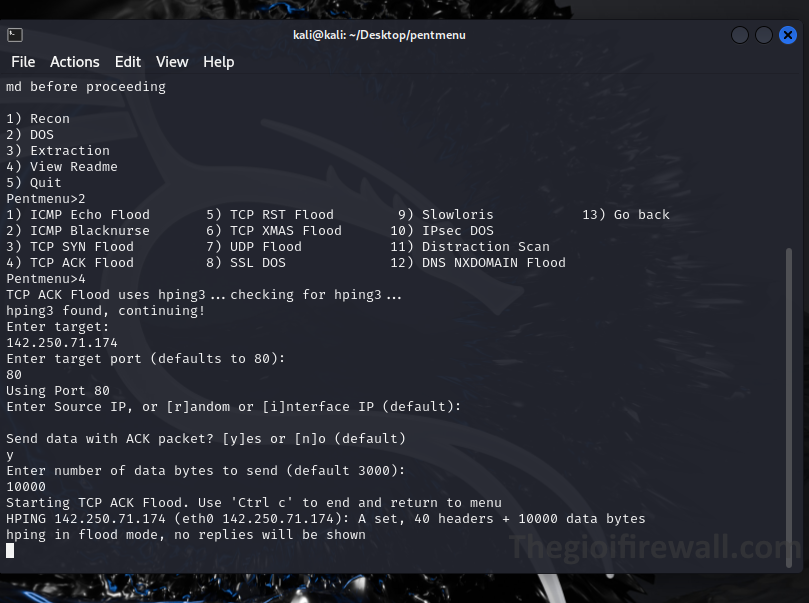

Pentmenu: 4 > Enter target: 142.250.71.17 > Enter Source IP, or [r]andom or [i]nterface IP (default): Enter > Send data with ACK packet: y > Enter number of data bytes to send (default 3000): 10000 > Tấn công TCP flood bắt đầu chạy

Trên Sophos Firewall > vào mục Intrusion prevention > DoS & spoof protection > TCP flood > Source: tick chọn Apply Flag > Destination: Tick chọn Apply Flag

Sau đó vào mục DoS attacks để xem các gói traffic của DoS

Kiểm tra log của DoS bị denied

Ngoài ra chúng ta có thể sử dụng speedtest để kiểm tra tốc độ mạng của user chưa bị hack, các users trong lớp mạng nội bộ bị tấn công sẽ yếu đi.