1.Vai trò của Website và Server trong doanh nghiệp

Website và server đóng vai trò quan trọng trong việc tạo ra một mặt trận kinh doanh trực tuyến cho doanh nghiệp. Chúng cung cấp kênh giao tiếp, tiếp thị, bán hàng và tương tác khách hàng, đồng thời lưu trữ và quản lý dữ liệu quan trọng. Bảo mật và duy trì ổn định của website và server là yếu tố quan trọng để đảm bảo hoạt động hiệu quả và bảo vệ thông tin của doanh nghiệp.

Các vai trò quan trọng của Website và server trong doanh nghiệp bao gồm:

Giao tiếp và tiếp thị: Website là kênh giao tiếp trực tuyến chính giữa doanh nghiệp và khách hàng. Nó cung cấp thông tin về sản phẩm, dịch vụ, thông tin liên hệ và thông tin công ty. Website cũng là công cụ quảng cáo và tiếp thị mạnh mẽ, giúp doanh nghiệp tiếp cận khách hàng tiềm năng, xây dựng thương hiệu và tăng cường khả năng tiếp thị.

Bán hàng trực tuyến: Website cung cấp khả năng bán hàng trực tuyến, cho phép khách hàng mua sản phẩm và dịch vụ trực tiếp từ trang web. Điều này mở ra cơ hội kinh doanh mới và mở rộng thị trường tiềm năng cho doanh nghiệp.

Tương tác khách hàng: Website cung cấp một kênh tương tác giữa doanh nghiệp và khách hàng. Khách hàng có thể gửi câu hỏi, yêu cầu hỗ trợ hoặc phản hồi thông qua các biểu mẫu liên hệ hoặc chức năng trò chuyện trực tuyến. Điều này giúp xây dựng mối quan hệ tốt hơn với khách hàng và cung cấp dịch vụ hỗ trợ hiệu quả.

Lưu trữ dữ liệu: Server chịu trách nhiệm lưu trữ và quản lý dữ liệu quan trọng của doanh nghiệp. Điều này bao gồm thông tin khách hàng, sản phẩm, dịch vụ, giao dịch, dữ liệu tài chính và nhiều thông tin quan trọng khác. Server đảm bảo an toàn, khả dụng và bảo mật cho dữ liệu của doanh nghiệp.

Quản lý hệ thống và ứng dụng: Server chạy các ứng dụng và hệ thống cần thiết để hỗ trợ hoạt động kinh doanh của doanh nghiệp. Điều này có thể bao gồm hệ thống quản lý nội dung, hệ thống quản lý khách hàng (CRM), hệ thống thanh toán trực tuyến, hệ thống email và nhiều ứng dụng quan trọng khác.

Bảo mật thông tin: Website và server cần được bảo vệ an toàn để đảm bảo rằng thông tin quan trọng của doanh nghiệp và khách hàng không bị xâm phạm. Điều này bao gồm triển khai các biện pháp bảo mật, giám sát hệ thống, quản lý quyền truy cập và đảm bảo tính bảo mật của dữ liệu.

2. Các kiểu tấn công phổ biến vào Website và Server.

2.1 Tấn công DDoS

Tấn công DDoS (Distributed Denial of Service) là một kiểu tấn công nhằm làm quá tải một hệ thống bằng cách gửi lưu lượng truy cập lớn từ nhiều nguồn khác nhau. Mục tiêu của tấn công DDoS là làm cho dịch vụ trở nên không khả dụng cho người dùng chính.

2.1.1 Phân tích kỹ thuật về tấn công DDoS

Botnet: Tấn công DDoS thường sử dụng một mạng botnet. Botnet là một mạng các thiết bị đã bị xâm phạm và kiểm soát bởi kẻ tấn công. Botnet có thể bao gồm hàng ngàn hoặc hàng triệu thiết bị, bao gồm máy tính cá nhân, máy chủ, điện thoại thông minh và thiết bị IoT.

Phân tán lưu lượng: Kẻ tấn công sử dụng botnet để gửi lưu lượng truy cập lớn đến mục tiêu. Lưu lượng này được phân tán từ nhiều nguồn khác nhau trong botnet, làm cho nó khó phát hiện và chặn lại. Một số phương pháp phân tán bao gồm sử dụng các máy tính trong botnet để gửi yêu cầu truy cập giả mạo hoặc sử dụng kỹ thuật phân tán lưu lượng thông qua kết nối giả TCP/IP.

2.1.2 Các loại tấn công DDoS

Tấn công TCP SYN Flood: Kẻ tấn công gửi nhiều yêu cầu thiết lập kết nối TCP SYN đến mục tiêu, nhưng không hoàn thành việc thiết lập kết nối. Điều này làm cho mục tiêu phải xử lý nhiều yêu cầu không hoàn thành và dẫn đến quá tải.

Tấn công UDP Flood: Kẻ tấn công gửi nhiều gói tin UDP đến mục tiêu, làm cho mục tiêu phải xử lý nhiều gói tin không mong muốn và gây quá tải.

Tấn công HTTP Flood: Kẻ tấn công gửi nhiều yêu cầu HTTP giả mạo hoặc yêu cầu lớn đến mục tiêu, làm cho máy chủ web không thể xử lý đủ số lượng yêu cầu và dẫn đến quá tải.

Amplification Attacks: Một biến thể của tấn công DDoS là tấn công Amplification. Kẻ tấn công sử dụng các dịch vụ trên mạng (như DNS hoặc NTP) có khả năng tạo ra các phản hồi lớn hơn so với yêu cầu ban đầu. Kẻ tấn công gửi yêu cầu giả mạo đến các máy chủ này với địa chỉ IP của mục tiêu, từ đó tạo ra các phản hồi lớn gửi trở lại mục tiêu, gây ra quá tải.

2.1.3 Phòng chống tấn công DDoS

- Sử dụng giải pháp tường lửa và bộ cân bằng tải để lọc và giảm thiểu lưu lượng tấn công.

- Sử dụng các dịch vụ bảo vệ DDoS từ nhà cung cấp dịch vụ.

- Tối ưu hóa cấu hình hệ thống và mạng để chịu tải tốt hơn.

- Sử dụng giải pháp phát hiện tấn công DDoS để xác định và đối phó với các hoạt động tấn công.

- Hợp tác với nhà cung cấp dịch vụ Internet (ISP) để xác định nguồn gốc và chặn lưu lượng tấn công.

2.2 Tấn công SQL Injection

SQL Injection là một kiểu tấn công mà kẻ tấn công chèn các câu lệnh SQL độc hại vào trường dữ liệu đầu vào của ứng dụng web. Khi câu lệnh SQL độc hại được thực thi, nó có thể cho phép kẻ tấn công thực hiện các hành động không được ủy quyền, như truy cập, sửa đổi hoặc xóa dữ liệu trong cơ sở dữ liệu.

2.2.1 Phân tích kỹ thuật về tấn công SQL Injection

Phát hiện lỗ hổng SQL Injection: Kẻ tấn công tìm kiếm các điểm yếu trong ứng dụng web để chèn các câu lệnh SQL độc hại. Các điểm yếu này thường xuất hiện khi ứng dụng web không xử lý đúng cách dữ liệu đầu vào từ người dùng hoặc không kiểm tra đủ các giá trị nhập liệu.

Chèn câu lệnh SQL độc hại: Kẻ tấn công chèn các câu lệnh SQL độc hại vào các trường dữ liệu đầu vào của ứng dụng web. Điều này có thể được thực hiện thông qua các trường nhập liệu như biểu mẫu web, thông tin đăng nhập, tham số truy vấn URL hoặc cookie.

Bypass kiểm tra dữ liệu đầu vào: Kẻ tấn công cố gắng tìm cách bypass các biện pháp kiểm tra dữ liệu đầu vào. Điều này có thể bao gồm việc chèn các ký tự đặc biệt hoặc sử dụng các kỹ thuật khác như mã hóa URL, sử dụng mã HTML, hoặc sử dụng kỹ thuật tách câu lệnh.

Thực thi câu lệnh SQL độc hại: Khi câu lệnh SQL độc hại được chèn thành công, ứng dụng web thực thi câu lệnh này trong cơ sở dữ liệu. Kẻ tấn công có thể thực hiện các hành động như truy cập, sửa đổi hoặc xóa dữ liệu trong cơ sở dữ liệu, hoặc thực hiện các câu lệnh khác để lấy thông tin nhạy cảm.

Hậu quả của tấn công SQL Injection: Tấn công SQL Injection có thể gây ra hậu quả nghiêm trọng như lộ thông tin cá nhân, mất dữ liệu, hoặc kiểm soát toàn bộ cơ sở dữ liệu. Nó cũng có thể mở cửa cho các cuộc tấn công khác như tấn công từ chối dịch vụ (DoS) hoặc tấn công truy cập không ủy quyền vào hệ thống.

2.2.2 Cách phòng chống tấn công SQL Injection

- Sử dụng các câu lệnh tham số hóa (prepared statements) hoặc sử dụng các công cụ ORM (Object Relational Mapping) để tránh chèn trực tiếp câu lệnh SQL.

- Kiểm tra và xử lý đúng cách dữ liệu đầu vào từ người dùng, bao gồm kiểm tra kiểu dữ liệu, loại ký tự đặc biệt và thực hiện các phép kiểm tra bổ sung.

- Hạn chế quyền truy cập cơ sở dữ liệu cho người dùng ứng dụng, và sử dụng nguyên tắc nguyên tắc nguyên tắc nguyên tắc lấy dữ liệu từ cơ sở dữ liệu.

- Thực hiện các bản vá bảo mật và cập nhật phần mềm hệ thống để khắc phục các lỗ hổng có thể được khai thác.

- Sử dụng giải pháp bảo mật ứng dụng web để phát hiện và ngăn chặn tấn công SQL Injection.

2.3 Tấn công XSS (Cross-Site Scripting)

XSS là một kiểu tấn công mà kẻ tấn công chèn mã độc vào trang web để tấn công người dùng cuối. Khi người dùng truy cập vào trang web bị tấn công, mã độc này sẽ chạy trong trình duyệt của họ và có thể đánh cắp thông tin cá nhân, đăng nhập hoặc thực hiện các hành động độc hại khác.

2.3.1 Phân tích kỹ thuật về tấn công XSS

Chèn mã độc: Kẻ tấn công chèn mã độc, thường là mã JavaScript, vào các trường dữ liệu đầu vào của ứng dụng web như biểu mẫu web, tham số truy vấn URL, hoặc cả trong phần nội dung của trang web.

Đánh cắp thông tin cá nhân: Mã độc XSS có thể được thiết kế để đánh cắp thông tin cá nhân của người dùng, như tên đăng nhập, mật khẩu, thông tin thẻ tín dụng, hoặc cookie. Kẻ tấn công có thể sử dụng thông tin này cho mục đích lừa đảo hoặc xâm nhập vào tài khoản của người dùng.

Thực hiện hành động độc hại: Mã độc XSS có thể thực hiện các hành động độc hại trên trang web, ví dụ như chuyển hướng người dùng đến trang web giả mạo, hiển thị thông báo giả, hoặc thực hiện các tác vụ không mong muốn trong trình duyệt của người dùng.

2.3.2 Các dạng tấn công XSS

Reflected XSS: Mã độc được chèn vào URL và sau đó được phản ánh (reflected) trực tiếp trong trang web. Khi người dùng truy cập vào liên kết chứa mã độc, mã độc được thực thi trong trình duyệt của họ.

Stored XSS: Mã độc được lưu trữ trên máy chủ hoặc trong cơ sở dữ liệu của ứng dụng web. Khi trang web hiển thị nội dung chứa mã độc, mã độc được thực thi trong trình duyệt của người dùng.

DOM-based XSS: Tấn công xảy ra khi mã độc ảnh hưởng đến cây DOM (Document Object Model) của trang web, làm thay đổi cách mà trang web hoạt động hoặc hiển thị thông tin.

2.3.3 Phòng chống tấn công XSS

- Kiểm tra và lọc dữ liệu đầu vào từ người dùng. Hạn chế các ký tự đặc biệt và mã HTML trong dữ liệu đầu vào.

- Sử dụng các hàm an toàn để mã hóa dữ liệu đầu vào trước khi hiển thị trên trang web.

- Xác thực và chuẩn hóa dữ liệu đầu vào từ người dùng, đảm bảo rằng nó phù hợp với định dạng mong đợi và không chứa mã độc.

- Sử dụng cơ chế CSP (Content Security Policy) để hạn chế việc chèn mã độc từ các nguồn bên ngoài.

- Cập nhật và sử dụng phiên bản an toàn của các thư viện và framework phía máy chủ và phía máy khách.

2.4 Tấn công RCE (Remote Code Execution)

Tấn công RCE xảy ra khi kẻ tấn công khai thác các lỗ hổng trong ứng dụng hoặc hệ thống để chạy mã độc từ xa trên server. Khi thành công, kẻ tấn công có thể kiểm soát và thực hiện các hành động xâm nhập trong hệ thống hoặc server bị tấn công.

2.4.1 Phân tích kỹ thuật về tấn công RCE

Tìm kiếm lỗ hổng: Kẻ tấn công tìm kiếm các lỗ hổng bảo mật trong ứng dụng hoặc hệ thống mục tiêu. Điều này có thể bao gồm các lỗ hổng trong mã nguồn, cấu hình không an toàn, việc sử dụng phiên bản phần mềm cũ hoặc các lỗ hổng khác như lỗ hổng đánh đổi (zero-day vulnerabilities).

Khai thác lỗ hổng: Kẻ tấn công sử dụng các kỹ thuật khai thác (exploit) để khai thác lỗ hổng bảo mật. Điều này có thể bao gồm việc chèn mã độc, thay đổi dữ liệu hoặc gửi yêu cầu đặc biệt đến hệ thống mục tiêu.

Thực thi mã độc từ xa: Khi lỗ hổng bảo mật được khai thác thành công, kẻ tấn công có thể chạy mã độc từ xa trên hệ thống mục tiêu. Mã độc này có thể là các lệnh, mã shell, hoặc các tệp tin thực thi khác.

Lợi dụng quyền kiểm soát: Khi mã độc RCE được thực thi, kẻ tấn công có thể kiểm soát toàn bộ hệ thống hoặc server mục tiêu. Họ có thể thực hiện các hành động như đánh cắp dữ liệu nhạy cảm, thực hiện các lệnh hệ thống, cài đặt backdoor hoặc thậm chí kiểm soát hệ thống từ xa.

2.4.2 Phòng chống tấn công RCE

- Cập nhật và sử dụng phiên bản an toàn của phần mềm và framework, bao gồm cả các bản vá bảo mật mới nhất.

- Kiểm tra và xác thực dữ liệu đầu vào từ người dùng và kiểm tra chính sách quyền truy cập để ngăn chặn khai thác lỗ hổng.

- Giới hạn quyền truy cập của ứng dụng và người dùng để hạn chế khả năng khai thác lỗ hổng.

- Sử dụng các công cụ quét lỗ hổng và phát hiện xâm nhập để phát hiện và khắc phục các lỗ hổng bảo mật.

- Thiết lập các cơ chế giám sát và ghi lại hoạt động hệ thống để phát hiện các hoạt động không bình thường.

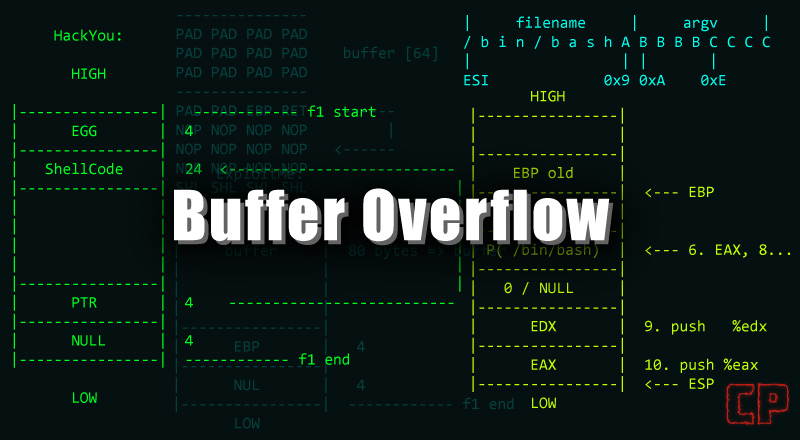

2.5 Tấn công tràn bộ đệm (Buffer Overflow)

Tấn công tràn bộ đệm xảy ra khi kẻ tấn công gửi một lượng dữ liệu lớn hơn dung lượng cho phép vào một bộ đệm nhất định, gây ra việc ghi đè lên vùng nhớ quan trọng hoặc thực thi mã độc. Kẻ tấn công có thể sử dụng tấn công này để kiểm soát hệ thống hoặc thực hiện các hành động độc hại.

2.5.1 Phân tích kỹ thuật về tấn công Buffer Overflow

Đặc điểm Buffer Overflow: Buffer Overflow xảy ra khi kẻ tấn công gửi dữ liệu vượt quá dung lượng bộ đệm được cấp phát cho nó. Điều này có thể xảy ra khi ứng dụng không kiểm tra và xử lý đúng cách độ dài dữ liệu đầu vào hoặc không áp dụng các biện pháp kiểm soát độ dài dữ liệu.

Ghi đè vùng nhớ: Khi dữ liệu vượt quá dung lượng bộ đệm, nó sẽ được ghi đè lên vùng nhớ kế tiếp hoặc các biến quan trọng khác. Điều này có thể làm thay đổi luồng điều khiển của chương trình, ghi đè lên các địa chỉ trả về (return addresses) hoặc các biến quan trọng khác trong bộ nhớ.

Thực thi mã độc: Kẻ tấn công có thể tận dụng Buffer Overflow để chèn mã độc vào vùng nhớ và thực thi nó. Mã độc này có thể là mã shellcode hoặc các câu lệnh độc hại khác. Khi mã độc được thực thi, kẻ tấn công có thể kiểm soát luồng thực thi của chương trình và thực hiện các hành động xâm nhập trong hệ thống.

2.5.2 Dạng tấn công Buffer Overflow

Stack-based Buffer Overflow: Khi dữ liệu vượt quá dung lượng bộ đệm trên stack, nó có thể ghi đè lên các frame khung (stack frame) hoặc các biến khác trong stack. Kẻ tấn công có thể tận dụng điều này để ghi đè lên địa chỉ trả về (return address) và thực thi mã độc.

Heap-based Buffer Overflow: Khi dữ liệu vượt quá dung lượng bộ đệm trên heap, nó có thể ghi đè lên các vùng nhớ cấp phát động. Kẻ tấn công có thể tận dụng điều này để thực thi mã độc và kiểm soát luồng thực thi.

2.5.3 Phòng chống tấn công Buffer Overflow

- Kiểm tra và xử lý đúng cách dữ liệu đầu vào từ người dùng. Đảm bảo rằng độ dài dữ liệu không vượt quá dung lượng bộ đệm được cấp phát.

- Sử dụng các hàm an toàn để xử lý dữ liệu đầu vào như strncpy(), snprintf() để đảm bảo không xảy ra tràn bộ đệm.

- Sử dụng các biện pháp bảo vệ như canary value, ASLR (Address Space Layout Randomization) và DEP (Data Execution Prevention) để ngăn chặn và giảm thiểu tác động của tấn công Buffer Overflow.

- Sử dụng công cụ quét lỗ hổng và phát hiện xâm nhập để phát hiện và khắc phục các lỗ hổng bảo mật.

- Cập nhật và sử dụng phiên bản an toàn của các thư viện và framework phía máy chủ và phía máy khách.