1. Thuật ngữ Ransomware

Thuật ngữ ransomware nắm bắt hoàn hảo ý tưởng đằng sau nó, tức là giữ một hệ thống máy tính hoặc phần mềm bị giam cầm cho đến khi trả tiền chuộc. Theo truyền thống, những kẻ tấn công sử dụng ransomware để nhắm mục tiêu vào các cá nhân nhưng giờ mọi thứ đã khác.

Trong bài blog này, chúng ta sẽ cùng điểm qua một số cuộc tấn công ransomware lớn nhất và tham vọng nhất trong hơn ba thập kỷ. Chúng ta sẽ thảo luận về nguồn gốc, mục tiêu và tác động của chúng.

2. Top 10 cuộc tấn công ransomware lớn nhất

1. WannaCry (2017)

Thiệt hại ước tính: 4 tỷ USD

Tình trạng hiện tại: Vẫn hoạt động, nhưng đã có key giải mã

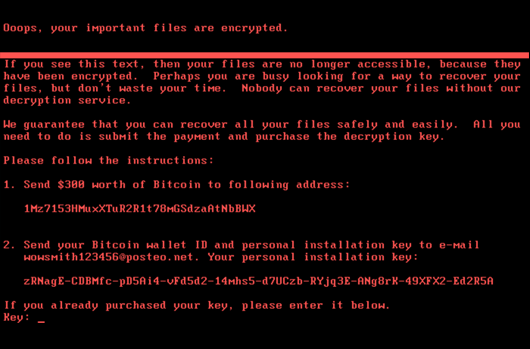

WannaCry lây lan như một đại dịch kỹ thuật số vào tháng 5 năm 2017 và giữ các tập tin của 250.000 người dùng Microsoft Windows trên 150 quốc gia. Một nhóm tin tặc có tên Shadow Brokers đã sử dụng một bản hack được cho là do Cơ quan An ninh Quốc gia Hoa Kỳ phát triển có tên là EternalBlue để khai thác lỗ hổng trong PC Microsoft Windows.

Các tin tặc đã mã hóa các tệp trên máy tính và yêu cầu khoản tiền chuộc trị giá 300 – 600 đô la để được thanh toán bằng tiền điện tử, Bitcoin. Nhà nghiên cứu bảo mật người Anh Marcus Hutchins đã ngăn chặn WannaCry bằng cách đăng ký tên miền web trong mã của phần mềm độc hại.

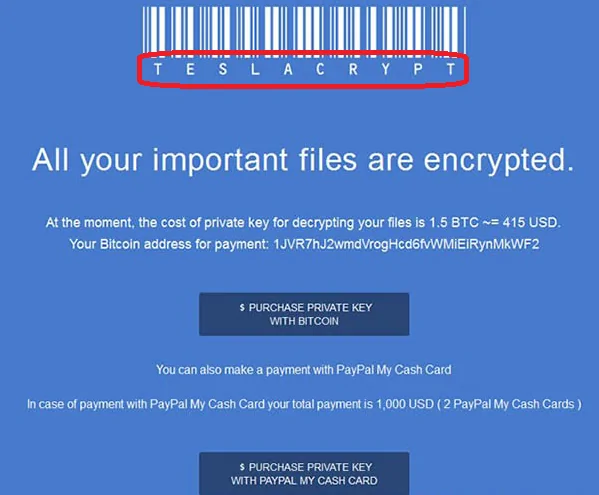

2. TeslaCrypt (2015)

Thiệt hại ước tính: $500/cá nhân

Tình trạng hiện tại: Không hoạt động từ năm 2016

TeslaCrypt là một Trojan Horse Cryptovirus nhắm mục tiêu vào 185 tệp trò chơi của 40 trò chơi phổ biến như sê-ri Call of Duty, World of Warcraft, Minecraft, World of Tanks, v.v. Phần mềm tống tiền nhắm mục tiêu lưu dữ liệu, hồ sơ người chơi, bản đồ tùy chỉnh và sửa đổi trò chơi được lưu trữ trên ổ cứng của mục tiêu. Các phiên bản sau của TeslaCrypt cũng đã mã hóa Word, PDF, JPEG và các loại tệp khác. Nó khiến các nạn nhân phải trả khoản tiền chuộc 500 đô la để lấy khóa giải mã.

Phần mềm tống tiền TeslaCrypt ngày càng tốt hơn qua 4 phiên bản và phiên bản cuối cùng có thể mã hóa các tệp có kích thước lên tới 4GB. Các tác giả của ransomware đã tắt nó vào tháng 5 năm 2016.

3. NotPetya (2017)

Thiệt hại ước tính: 10 tỷ USD

Tình trạng hiện tại: Giải mã có sẵn

Petya là một loại virus ransomware xuất hiện vào tháng 3 năm 2016. Nó đã lây nhiễm bản ghi khởi động chính của máy tính Windows để chiếm quyền kiểm soát hệ thống. NotPetya là một biến thể của Petya được phát hành vào tháng 6 năm 2017. Nó khác với Petya ở hai điểm. Thứ nhất, nó đã sử dụng bản hack EternalBlue để lây nhiễm vào hệ thống và thứ hai, nó đã được sửa đổi theo cách mà hiệu ứng của nó không thể rollback.

Nó được đặt tên là NotPetya và cáo buộc rằng cuộc tấn công này có động cơ chính trị và được Cơ quan quân sự Nga nhắm mục tiêu chống lại Ukraine. 80% các công ty bị ảnh hưởng là người Ukraine. Người ta phát hiện ra rằng một backdoor được tạo trong quá trình cập nhật của công ty M.E. Doc của Ucraina đã được sử dụng để phát tán phần mềm độc hại này. NotPetya là cuộc tấn công ransomware có ảnh hưởng lớn nhất cho đến nay đã gây ra thiệt hại tài chính trị giá 10 tỷ đô la.

4. Sodinokibi (2019)

Thiệt hại ước tính: 200 triệu USD

Tình trạng hiện tại: Giải mã có sẵn

Sodinokibi là tên của một loạt các cuộc tấn công ransomware có tổ chức, chủ yếu nhắm vào ngành vận tải và lĩnh vực tài chính. Phần mềm độc hại mã hóa các tệp có các phần mở rộng sau .jpg, .jpeg, .raw, .tif, .png, .bmp, .3dm, .max, .accdb, .db, .mdb, .dwg, .dxf, .cpp , .cs, .h, .php, .asp, .rb, .java, .aaf, .aep, .aepx, .plb, .prel, .aet, .ppj, .gif và .psd. Nó mã hóa các tệp trên hệ thống và hiển thị ghi chú đòi tiền chuộc trên màn hình.

Phần mềm tống tiền này có lẽ nó đã sử dụng bố cục bàn phím để xác định các hệ thống được miễn trừ. Chẳng hạn, nó sẽ không lây nhiễm cho các hệ thống sử dụng tiếng Ukraina, tiếng Rumani, tiếng Gruzia, tiếng Turkmen, tiếng Syriac và tiếng Ả Rập. Năm 2021 Sodinokibi tập trung vào các công ty Hoa Kỳ. Các cuộc tấn công của nó vào JBS và Kaseya đã kích hoạt cuộc đàn áp an ninh mạng và phần mềm tống tiền rất có thể không hoạt động.

5.SamSam (2018)

Thiệt hại ước tính: 6 triệu USD

Tình trạng hiện tại: Đang hoạt động

Những kẻ tấn công đằng sau cuộc tấn công ransomware SamSam đã khai thác các lỗ hổng trong máy chủ Windows để thiết lập quyền truy cập liên tục vào tài sản mạng. Chúng lây nhiễm toàn bộ mạng và mã hóa tất cả các máy chủ được kết nối với nó thay vì tấn công các hệ thống riêng lẻ. Trọng tâm chính của các cuộc tấn công là vào các công ty Mỹ. FBI, NCCIC và CISA đã đưa ra một tuyên bố chung về phần mềm tống tiền này vào năm 2018.

6. Tấn công Colonial Pipeline (2021)

Thiệt hại ước tính: 4,4 triệu USD

Tình trạng hiện tại: Giảm nhẹ bằng cách trả tiền chuộc

Công ty Colonial Pipeline chịu trách nhiệm vận chuyển xăng và Nhiên liệu phản lực đến Đông Nam Hoa Kỳ. Nó mang xăng từ Texas đến tận New York. Vào ngày 7 tháng 5 năm 2021, một cuộc tấn công bằng mã độc tống tiền đã buộc công ty phải ngừng hoạt động và vào ngày 9 tháng 5, tình trạng khẩn cấp đã được ban bố ở 17 tiểu bang. Khoản tiền chuộc 75 Bitcoin trị giá 4,4 triệu đô la vào thời điểm đó đã được trả cho DarkSide dưới sự giám sát của FBI. Không có cách nào khác để giải mã các tệp bị nhiễm. Khoảng 2,3 triệu đô la từ số tiền chuộc đã được Bộ Tư pháp thu hồi sau đó.

7. Tấn công Kronos (2021)

Tổn thất ước tính: Không xác định

Tình trạng hiện tại: Không rõ

Kronos là một giải pháp quản lý lực lượng lao động rất phổ biến với hơn 40 triệu người dùng trên 100 quốc gia. Các công ty như Tesla và PepsiCo sử dụng nền tảng Kronos để theo dõi dữ liệu của nhân viên – điểm danh, thanh toán, làm thêm giờ, v.v. Vào năm 2021, Kronos là nạn nhân của một cuộc tấn công ransomware đã lây nhiễm Private Cloud của Kronos.

Cuộc tấn công chỉ ảnh hưởng đến những khách hàng đã sử dụng Private Cloud của Kronos để lưu trữ dữ liệu của họ. Rất nhiều công ty bị mất dữ liệu việc làm quan trọng. Mặc dù UKG đã trả tiền chuộc nhưng họ vẫn chưa khắc phục được tình hình và hiện đang phải đối mặt với các vụ kiện mà khách hàng và nhân viên của họ đã đệ trình.

9. Tấn công Chính phủ Costa Rica (2022)

Thiệt hại ước tính: 30 triệu đô la mỗi ngày của cuộc tấn công

Tình trạng hiện tại: Đang hoạt động

Cuộc tấn công ransomware vào chính phủ Costa Rica đã được xác định là một hành động chiến tranh của nhóm Conti thân Nga. Cuộc tấn công nhằm vào 30 văn phòng công cộng của Costarican bao gồm Bộ Tài chính, Bộ Khoa học, Đổi mới, Công nghệ và Viễn thông, và nhà cung cấp internet nhà nước RACSA.

Thiệt hại do vụ hack gây ra lên tới 30 triệu đô la mỗi ngày, chính phủ phải đóng cửa các hoạt động do vụ hack. Cả nước vẫn đang đối phó với tình trạng hack.

10. Tấn công Swissport (2022)

Tổn thất ước tính: Không xác định

Tình trạng hiện tại: Đã xóa phần mềm tống tiền. 1,6 TB dữ liệu bị đánh cắp.

“Công ty có doanh thu 3 tỷ euro, Swissport, hiện có mặt tại 310 sân bay ở 50 quốc gia và cung cấp dịch vụ xử lý hàng hóa, bảo trì, vệ sinh và khách sạn tại phòng chờ.” Cuộc tấn công ransomware vào Swissport không gây ra nhiều thiệt hại ngay lập tức ngoài một vài chuyến bay bị hoãn.

Tuy nhiên, thủ phạm, BlackCat đã tiết lộ một mẫu dữ liệu nhận dạng cá nhân mà chúng đã đánh cắp trong cuộc tấn công. Những kẻ tấn công tuyên bố có 1,6 TB dữ liệu nhạy cảm và chúng sẵn sàng bán nó cho người trả giá cao nhất.