Tổng quan :

Trong thế giới số hóa ngày nay, giao tiếp qua mạng đã trở thành một phần không thể thiếu của cuộc sống hàng ngày. Tuy nhiên, điều này cũng tạo ra nhiều thách thức về bảo mật, đặc biệt là nguy cơ bị tấn công Man-in-the-Middle (MITM). Đây là một trong những hình thức tấn công phổ biến và nguy hiểm, mà tại đó kẻ tấn công xâm nhập vào quá trình giao tiếp giữa hai bên mà không bị phát hiện. Khi thông tin dường như được truyền đi một cách bình thường, kẻ tấn công MITM thực tế có khả năng theo dõi, sửa đổi hoặc thậm chí đánh cắp dữ liệu.

Trong bài viết này, chúng ta sẽ cùng tìm hiểu về cách tấn công Man-in-the-Middle hoạt động, cách mà kẻ tấn công tận dụng các điểm yếu trong quá trình truyền thông để thực hiện cuộc tấn công này. Chúng ta cũng sẽ xem xét những hậu quả có thể xảy ra nếu tấn công MITM thành công và cách chúng ảnh hưởng đến sự bảo mật của thông tin cá nhân, tài khoản và dữ liệu.

Mục lục :

I. Tấn công (MiTM) là gì?

II. Cách thức hoạt động MitM

III. Các loại tấn công trung gian (man-in-the-middle attacks)

IV. Cách ngăn chặn các cuộc tấn công Man-in-the-Middle (MitM)

Nội dung bài viết :

I. Tấn công (MiTM) là gì?

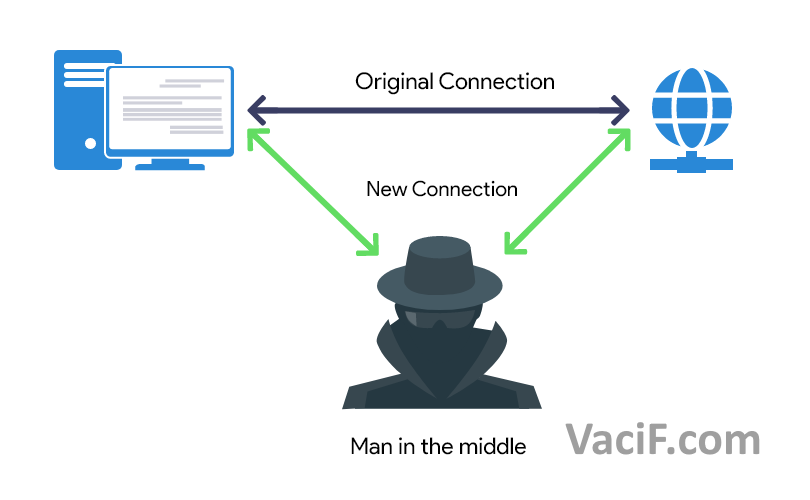

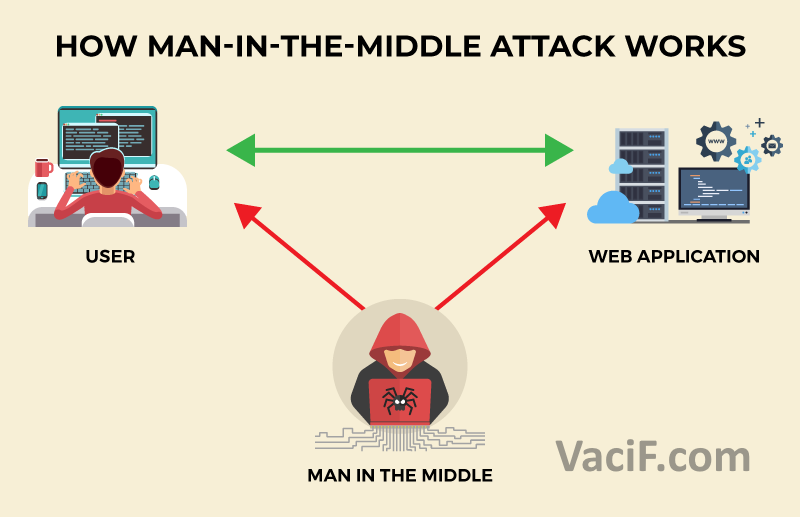

Cuộc tấn công trung gian (Man-in-the-Middle attack) là một hình thức tấn công mạng, trong đó kẻ tấn công ẩn danh ngang qua và truyền tải thông điệp giữa hai bên mà hai bên này tin rằng họ đang trực tiếp trò chuyện với nhau. Tấn công này tạo ra một hoạt động nghe trộm, khi kẻ tấn công chặn ngang cuộc trò chuyện và sau đó kiểm soát toàn bộ quá trình trao đổi thông tin.

Cuộc tấn công trung gian có tiềm năng gây nguy hiểm nghiêm trọng đối với bảo mật trực tuyến, vì nó cho phép kẻ tấn công nắm bắt và thao túng các thông tin cá nhân nhạy cảm như thông tin đăng nhập, chi tiết tài khoản hoặc số thẻ tín dụng trong thời gian thực.

Các cuộc tấn công Man-in-the-Middle thường tạo ra mối đe dọa lớn cho bảo mật trực tuyến, vì chúng cho phép kẻ tấn công theo dõi và can thiệp vào giao tiếp giữa hai bên mà không bị phát hiện. Điều này có thể dẫn đến việc ăn cắp thông tin cá nhân, thông tin tài khoản ngân hàng và các dữ liệu quan trọng khác.

Cuộc tấn công trung gian còn được gọi là nhiều tên khác nhau như “monster-in-the-middle,” “machine-in-the-middle,” “monkey-in-the-middle,” và “man-in-the-browser.” Trong đó, tấn công Man-in-the-browser là loại phổ biến nhất, khi kẻ tấn công tập trung vào việc nhiễm vi rút độc hại vào trình duyệt và tiêm phần mềm độc hại vào thiết bị của người bị tấn công. Phần mềm độc hại thường được truyền qua các email lừa đảo (phishing). Mục tiêu chính của các cuộc tấn công này là ăn cắp thông tin tài chính bằng cách ngăn chặn lưu lượng truy cập từ người dùng đến các trang web ngân hàng hoặc tài chính.

II. Cách thức hoạt động MitM

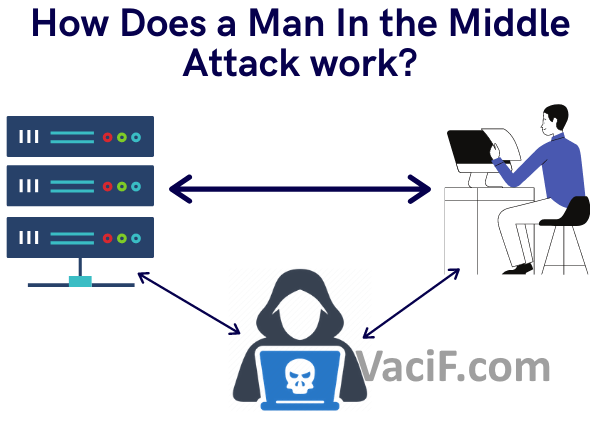

Trong các cuộc tấn công MitM (Man-in-the-Middle), các tội phạm mạng chèn mình vào trong quá trình giao dịch dữ liệu hoặc giao tiếp trực tuyến. Thông qua việc phát tán mã độc, kẻ tấn công dễ dàng tiếp cận trình duyệt web của người dùng và dữ liệu mà họ gửi và nhận trong quá trình giao dịch. Các trang web ngân hàng trực tuyến và thương mại điện tử, yêu cầu sự xác thực an toàn thông qua việc sử dụng một khóa công khai và một khóa riêng tư, là mục tiêu chính của các cuộc tấn công MitM vì chúng cho phép kẻ tấn công bắt được thông tin đăng nhập và các thông tin tín dụng quan trọng khác.

Thường thì, những cuộc tấn công này được thực hiện qua hai bước chính là gián đoạn và giải mã dữ liệu. Bước gián đoạn dữ liệu liên quan đến việc kẻ tấn công can thiệp vào quá trình truyền dữ liệu giữa một máy khách và một máy chủ. Kẻ tấn công lừa dối cả máy khách và máy chủ bằng cách làm cho họ tin rằng họ đang trao đổi thông tin với nhau, trong khi thực tế là kẻ tấn công can thiệp, chặn lại dữ liệu và tạo một kết nối đến trang web thật sự, sau đó đóng vai trò như một proxy để đọc và chèn thông tin sai lệch vào quá trình giao tiếp.

Cụ thể, các bước sau được thực hiện trong một kỹ thuật gián đoạn dữ liệu phổ biến:

- Kẻ tấn công cài đặt một phần mềm theo dõi gói tin để theo dõi bất kỳ lưu lượng mạng nào có thể không an toàn, như khi người dùng truy cập một trang web dựa trên giao thức truyền tải siêu văn bản (HTTP) hoặc sử dụng một điểm phát sóng công cộng không an toàn.

- Khi người dùng đăng nhập vào trang web không an toàn, kẻ tấn công thu thập thông tin của người dùng và chuyển hướng họ đến một trang web giả mạo.

- Trang web giả mạo bắt chước trang web gốc và thu thập tất cả thông tin quan trọng của người dùng, mà kẻ tấn công sau đó có thể sử dụng để truy cập vào tất cả tài nguyên của người dùng trên trang web gốc.

Bước giải mã là giai đoạn mà dữ liệu đã bị chặn lại được giải mã. Bước quan trọng này cho phép kẻ tấn công cuối cùng giải mã và sử dụng dữ liệu vào lợi ích của họ; ví dụ, họ có thể thực hiện trộm danh tính hoặc gây ra sự gián đoạn cho hoạt động kinh doanh.

III. Các loại tấn công trung gian (man-in-the-middle attacks)

Dưới đây là các loại tấn công trung gian (man-in-the-middle attacks) mà các tin tặc sử dụng để tiếp cận thiết bị và thông tin nhạy cảm:

- Giả mạo địa chỉ giao thức Internet (Internet Protocol spoofing): Tương tự việc trộm danh tính, giả mạo địa chỉ IP xảy ra khi tin tặc thay đổi địa chỉ IP nguồn của một trang web, địa chỉ email hoặc thiết bị để che đậy. Điều này làm người dùng tin rằng họ đang tương tác với một nguồn tin cậy, và thông tin nhạy cảm mà họ chia sẻ trong giao dịch được chuyển đến các tin tặc thay vì nguồn tin cậy.

- Giả mạo hệ thống tên miền (Domain Name System spoofing): Đây là tấn công trung gian, khi tin tặc thay đổi tên miền để chuyển hướng lưu lượng truy cập đến các trang web giả mạo. Người dùng có thể nghĩ rằng họ đang truy cập vào một trang web an toàn và đáng tin, nhưng thực tế họ đang vào một trang web do tin tặc điều hành. Mục tiêu chính của tấn công này là chuyển hướng lưu lượng truy cập đến trang web giả mạo hoặc bắt giữ thông tin đăng nhập của người dùng.

- Giả mạo giao thức HTTP (HTTP spoofing): Giao thức HTTP thể hiện truyền thông an toàn trên internet. HTTPS chỉ ra trang web an toàn và đáng tin. Trong cuộc tấn công giả mạo HTTPS, phiên duyệt được chuyển đến trang web không an toàn hoặc dựa trên HTTP mà không sự đồng ý hay hiểu biết của người dùng. Tin tặc có thể theo dõi tương tác của người dùng và đánh cắp thông tin cá nhân thông qua việc chuyển hướng này.

- Thông qua SSL (Secure Sockets Layer hijacking): SSL là giao thức thiết lập kết nối mã hóa giữa trình duyệt và máy chủ web. Trong tấn công SSL hijacking, tin tặc có thể sử dụng máy tính khác và máy chủ an toàn để chặn thông tin di chuyển giữa máy chủ và máy tính người dùng cuối.

- Chiếm đoạt email (Email hijacking): Đây là tấn công MiTM, khi tin tặc kiểm soát tài khoản email của ngân hàng và tổ chức tài chính khác để giám sát giao dịch người dùng thực hiện. Tin tặc thậm chí có thể giả mạo địa chỉ email của ngân hàng và gửi hướng dẫn cho khách hàng chuyển tiền cho tin tặc mà không biết.

- Nghe trộm Wi-Fi (Wi-Fi eavesdropping): Cuộc tấn công này xảy ra trong Wi-Fi công cộng. Trong tấn công này, người dùng Wi-Fi công cộng bị lừa kết nối với mạng và điểm phát sóng Wi-Fi giả mạo. Tin tặc thực hiện điều này bằng cách thiết lập kết nối Wi-Fi có tên tương tự với doanh nghiệp gần đó.

- Chiếm đoạt thông tin phiên (Session hijacking): Còn gọi là ăn cắp cookie trình duyệt, hành vi xấu này xảy ra khi tin tặc đánh cắp dữ liệu và mật khẩu lưu trong cookie phiên duyệt người dùng. Đôi khi, tin tặc có thể truy cập vô hạn vào tài nguyên đã lưu của người dùng, ví dụ như đánh cắp dữ liệu và danh tính của người dùng, mua hàng hoặc trộm tiền từ tài khoản ngân hàng của họ.

- Lây nhiễm bộ nhớ tạm (Cache poisoning): Còn được gọi là làm nhiễm cache địa chỉ giải quyết (Address Resolution Protocol, hoặc ARP cache poisoning), đây là một tấn công MiTM hiện đại phổ biến, cho phép tin tặc trong cùng mạng con với nạn nhân nghe trộm lưu lượng thông tin đang được chuyển đổi giữa họ.

IV. Cách ngăn chặn các cuộc tấn công Man-in-the-Middle (MitM)

Trong việc đối phó với các cuộc tấn công Man-in-the-Middle (MitM), việc hạn chế là biện pháp phòng ngừa tốt nhất.

Dưới đây là một số cách mà chúng ta có thể áp dụng để ngăn chặn những cuộc tấn công này:

- Tạo kết nối bảo mật: Bước đầu tiên để chống lại các cuộc tấn công MitM là đảm bảo kết nối an toàn. Người dùng chỉ nên truy cập các trang web hiển thị “HTTPS” trong thanh địa chỉ URL, thay vì chỉ “HTTP”. Hầu hết các trình duyệt web hiển thị biểu tượng ổ khóa trước URL để chỉ ra rằng trang web là an toàn. Bên cạnh việc đảm bảo an toàn cho các trang web, việc tránh sử dụng các kết nối Wi-Fi công cộng không bảo mật cũng rất quan trọng, vì chúng dễ bị tấn công và bị tội phạm mạng đánh cắp dữ liệu. Tổ chức nên áp dụng việc xác thực đa yếu tố cho tất cả người dùng, để tăng cường thêm một lớp bảo mật cho việc truyền thông trực tuyến.

- Tránh email lừa đảo: Tội phạm mạng thường tạo ra các email lừa đảo để lừa người dùng mở chúng. Người dùng cần cân nhắc kỹ trước khi mở email đến từ nguồn không xác minh hoặc không rõ. Thông thường, email lừa đảo sẽ giả mạo một nguồn đáng tin cậy, như một tài khoản ngân hàng hoặc một tổ chức tài chính. Những email này thường yêu cầu người dùng nhấp vào liên kết để nhập thông tin đăng nhập hoặc cập nhật mật khẩu. Tuyệt đối tránh nhấp vào các liên kết này, vì chúng có thể chuyển hướng người dùng đến trang web giả mạo hoặc tải xuống phần mềm độc hại.

- Sử dụng mã hóa mạng riêng ảo (VPN): VPN mã hóa kết nối internet và truyền dữ liệu trực tuyến như mật khẩu và thông tin thẻ tín dụng, và nên được sử dụng khi kết nối đến các mạng Wi-Fi công cộng và điểm phát sóng không an toàn. VPN có thể ngăn chặn tiềm năng các cuộc tấn công MitM. Ngay cả khi tội phạm mạng có thể truy cập vào mạng, họ cũng sẽ không thể giải mã các tin nhắn hoặc truy cập tài nguyên do mã hóa bởi VPN cung cấp. Tổ chức cũng cần đảm bảo nhân viên đăng nhập hệ thống qua mạng riêng ảo của công ty, đặc biệt khi làm việc từ xa.

- Bảo vệ điểm cuối: Triển khai bảo mật điểm cuối toàn diện là rất quan trọng khi cố gắng ngăn chặn sự lan truyền của phần mềm độc hại và các cuộc tấn công mạng khác. Vì các cuộc tấn công MitM thường sử dụng phần mềm độc hại để thực hiện, việc cài đặt sản phẩm chống phần mềm độc hại và bảo mật internet là hết sức quan trọng.

Hầu hết các cuộc tấn công mạng thường bắt nguồn từ hành vi của con người mà thường không được nhận thức. Bằng cách đào tạo người dùng về những nguy cơ của cuộc tấn công MitM và thực hiện việc đào tạo chủ động về nhận thức an ninh cho nhân viên, tổ chức có thể phòng tránh mối nguy hại đối với dữ liệu nhạy cảm của họ. Việc đào tạo cũng nên giúp người dùng nhận biết email độc hại và hiểu về những thực hành an ninh tốt nhất, như việc sử dụng VPN, tránh các mạng Wi-Fi công cộng và không nhấp vào các liên kết email đáng ngờ.