1.Network

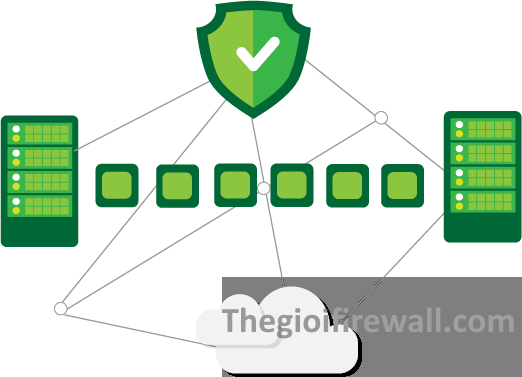

Để bảo mật kênh liên lạc cho lưu lượng backup, hãy xem xét các đề xuất sau:

- Sử dụng phân đoạn mạng: Tạo chính sách phân đoạn mạng để xác định ranh giới mạng, kiểm soát lưu lượng giữa các mạng con và giới hạn quyền truy cập vào các thành phần cơ sở hạ tầng backup nhạy cảm về bảo mật. Ngoài ra, hãy đảm bảo rằng chỉ các cổng được sử dụng bởi các thành phần cơ sở hạ tầng backup mới được mở.

- Cô lập lưu lượng backup: Sử dụng mạng riêng biệt để truyền dữ liệu giữa các thành phần cơ sở hạ tầng backup: backup server, backup proxy, repository,…

- Vô hiệu hóa các giao thức mạng lỗi thời. Kiểm tra xem các giao thức sau có bị tắt hay không:

- SSL 2.0 và 3.0 vì chúng có lỗ hổng bảo mật phổ biến và không được NIST phê duyệt.

- TLS 1.0 và 1.1 nếu không cần thiết.

- Các giao thức broadcast LLMNR và NetBIOS để ngăn chặn các cuộc tấn công giả mạo (spoofing) và tấn công trung gian – man-in-the-middle (MITM).

- Giao thức SMB 1.0 vì nó có một số lỗ hổng bảo mật nghiêm trọng, bao gồm cả việc thực thi mã từ xa.

2.Vai trò và quyền của người dùng

Đặc quyền của quản trị viên (Administrator)trên backup server hoặc backup proxy cho phép người dùng truy cập các thành phần cơ sở hạ tầng backup khác. Nếu kẻ tấn công có được các quyền như vậy, chúng có thể phá hủy hầu hết dữ liệu sản xuất, backup và replica cũng như xâm phạm các hệ thống khác trong môi trường của bạn. Để giảm thiểu rủi ro, hãy sử dụng nguyên tắc đặc quyền tối thiểu. Cung cấp các quyền cần thiết tối thiểu cần thiết để tài khoản chạy.

3. Kiểm tra bảo mật

Thực hiện kiểm tra bảo mật thường xuyên để ước tính cơ sở hạ tầng backup của bạn theo tiêu chí bảo mật và tìm hiểu xem liệu cơ sở hạ tầng đó có tuân thủ các phương pháp hay nhất, tiêu chuẩn ngành hoặc quy định liên bang hay không.

Nguyên nhân có thể xảy ra nhất của hành vi trộm cắp thông tin xác thực là thiếu bản cập nhật hệ điều hành và sử dụng các giao thức xác thực lỗi thời. Để giảm thiểu rủi ro, hãy đảm bảo rằng tất cả phần mềm và phần cứng chạy các thành phần cơ sở hạ tầng backup đều được cập nhật thường xuyên. Nếu các bản cập nhật và bản vá bảo mật mới nhất được cài đặt trên các máy chủ có cơ sở hạ tầng backup, điều này sẽ làm giảm nguy cơ bị kẻ tấn công khai thác lỗ hổng. Lưu ý rằng bạn nên vạch ra chiến lược quản lý cập nhật mà không có tác động tiêu cực đến môi trường sản xuất.

4.Microsoft Windows Server

Để bảo mật các thành phần cơ sở hạ tầng backup dựa trên Microsoft Windows, hãy xem xét các đề xuất sau:

- Sử dụng các phiên bản hệ điều hành có Long Term Servicing Channel (LTSC): Đối với các phiên bản này, Microsoft cung cấp hỗ trợ mở rộng bao gồm các bản cập nhật bảo mật thường xuyên.

- Bật Microsoft Defender Firewall với bảo mật nâng cao (Advanced Security): Thiết lập quy tắc cho các kết nối inbound và outbound theo cơ sở hạ tầng của bạn và các biện pháp thực hành tốt nhất của Microsoft.

- Vô hiệu hóa các dịch vụ từ xa nếu không cần thiết:

- Dịch vụ Remote Desktop

- Dịch vụ Remote Registry

- Remote PowerShell

- Dịch vụ Windows Remote Management

5.Linux Server

Để bảo mật các thành phần cơ sở hạ tầng backup dựa trên Linux, hãy xem xét các đề xuất sau:

- Sử dụng các phiên bản hệ điều hành có hỗ trợ long-term support (LTS): Các phiên bản LTS của các bản phân phối Linux thương mại và dựa vào cộng đồng phổ biến có hỗ trợ mở rộng bao gồm các bản cập nhật bảo mật thường xuyên.

- Chọn thuật toán mã hóa mạnh cho SSH: Để liên lạc với các máy chủ Linux được triển khai như một phần của cơ sở hạ tầng backup, Veeam Backup & Replication sử dụng SSH. Đảm bảo rằng đối với đường hầm SSH, bạn sử dụng thuật toán mã hóa mạnh và đã được chứng minh, với độ dài khóa vừa đủ. Ngoài ra, hãy đảm bảo rằng khóa riêng tư (private key) được giữ ở nơi có độ an toàn cao và bên thứ ba không thể phát hiện được.

- Tránh sử dụng xác thực mật khẩu để kết nối với máy chủ từ xa qua SSH: Việc sử dụng xác thực SSH dựa trên khóa thường được coi là an toàn hơn so với sử dụng xác thực mật khẩu và giúp ngăn chặn các cuộc tấn công man-in-the-middle (MITM).