Xuất hiện lần đầu vào năm 2018, GandCrab nhanh chóng trở thành một trong những loại ransomware phổ biến và có tầm ảnh hưởng lớn đối với cả các cá nhân và tổ chức kinh doanh. Với khả năng mã hóa dữ liệu mạnh, GandCrab áp đặt tiền chuộc, đe dọa việc truy cập vào thông tin quan trọng của nạn nhân.

Trong bài viết này, chúng ta sẽ khám phá sâu hơn về GandCrab, cách hoạt động cũng như GandCrab đã bị ngăn chặn như thế nào.

1. GandCrab Ransomware là gì ?

GandCrab Ransomware là một loại phần mềm độc hại (malware) thuộc họ ransomware. Nó được sử dụng để tấn công các máy tính và hệ thống, mã hóa dữ liệu quan trọng của người dùng và yêu cầu một khoản tiền chuộc để cung cấp khóa giải mã. Điều này có nghĩa là nếu máy tính của bạn bị nhiễm GandCrab Ransomware, bạn sẽ không thể truy cập vào dữ liệu của mình cho đến khi bạn trả tiền chuộc cho những kẻ tấn công.

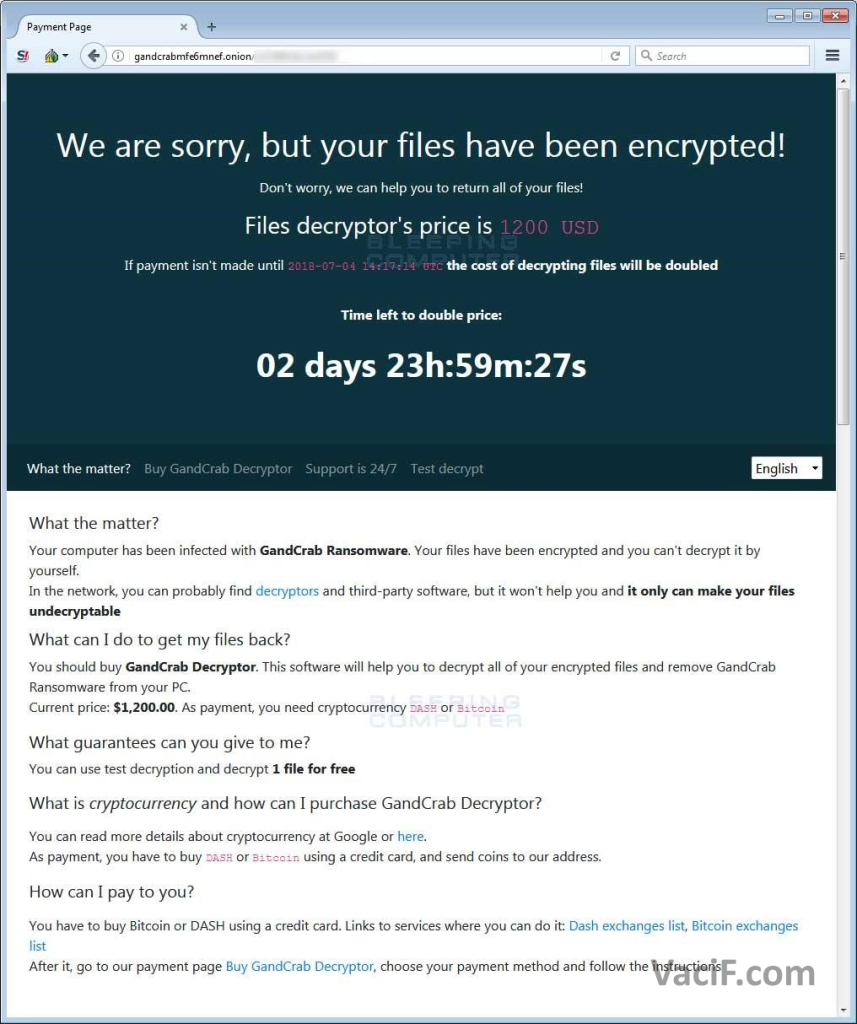

GandCrab Ransomware đã xuất hiện vào năm 2018 và nhanh chóng trở thành một trong những mối đe dọa nghiêm trọng trong lĩnh vực an ninh mạng. Nó thường lây nhiễm qua các phương thức như email lừa đảo (phishing) hoặc các trang web độc hại. Sau khi máy tính bị nhiễm, GandCrab sẽ bắt đầu mã hóa dữ liệu bằng một thuật toán mã hóa mạnh mẽ, làm cho dữ liệu trở nên không thể đọc được. Sau đó, nó hiển thị thông báo yêu cầu bạn trả một số tiền chuộc thông qua các phương tiện thanh toán ẩn danh như Bitcoin.

Như các loại ransomware khác, mục tiêu của GandCrab Ransomware là tạo ra lợi nhuận cho những kẻ tấn công bằng cách tống tiền người dùng. Điều quan trọng là không nên trả tiền chuộc vì không có đảm bảo rằng bạn sẽ thực sự nhận được khóa giải mã sau khi trả tiền, và việc trả tiền chỉ khuyến khích hành vi tội phạm. Thay vào đó, nếu bạn bị nhiễm ransomware, bạn nên báo cáo sự cố cho cơ quan thực thi pháp luật và tìm kiếm hỗ trợ từ các chuyên gia an ninh mạng để cố gắng khôi phục dữ liệu mà không phải trả tiền chuộc.

2. GandCrab và cách hoạt động

Khi GandCrab tấn công hệ thống của nạn nhân, nó sẽ tự động đưa nạn nhân đến trang GrandSoft EK hoặc trang Rig Exploit Kit. Từ đây, ransomware GandCrab kiểm soát các tập tin của hệ thống và khóa thiết bị. Khi ransomware xâm nhập vào máy, nó sẽ thu thập mọi thông tin cá nhân và nhạy cảm của người dùng để đe dọa họ. Thông tin về mật khẩu, tên người dùng, phần mềm chống vi-rút, loại bàn phím, phiên bản Windows, v.v. được tích lũy để quyết định chiến lược trong tương lai. Nó loại bỏ hoặc vô hiệu hóa quy trình hiện đang chạy trên hệ thống để hiển thị và mã hóa các tệp và thư mục.

Mục tiêu tiếp theo của ransomware là các chức năng mã hóa tích hợp để tạo khóa riêng và khóa chung trên hệ thống của nạn nhân. Các khóa này sau đó được gửi đến một trong các trang của phần mềm tống tiền cùng với tất cả thông tin quan trọng về máy của nạn nhân. Đó là cùng một thông tin mà trojan đã thu thập từ máy tính của nạn nhân và lưu trữ nó trên miền .bit.

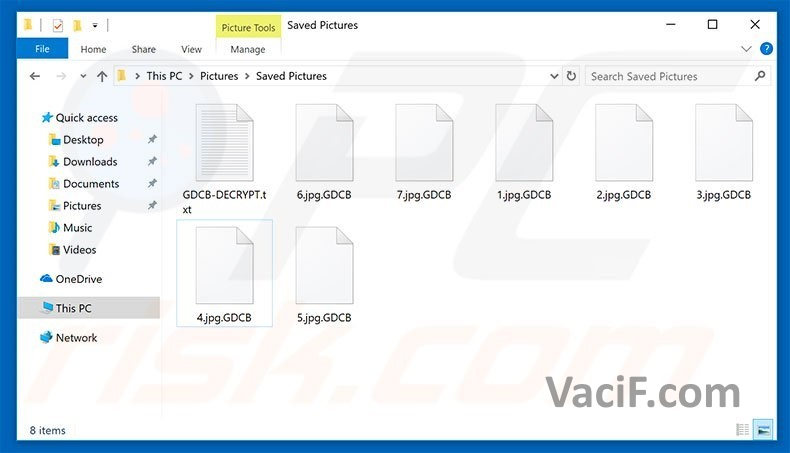

Ở giai đoạn cuối, phần mềm tống tiền này bắt đầu mã hóa tất cả các tài liệu thông qua khóa chung được tạo trước đó. Nó thêm phần mở rộng “.GDCB” vào mọi tài liệu để mã hóa. Sau khi quá trình mã hóa hoàn tất, nó sẽ tạo tệp “GDCB-DECRYPT.txt” cùng với thông báo yêu cầu nạn nhân đòi tiền chuộc để giải mã thông tin.

Các phiên bản của GandCrab:

GandCrab v1: Phiên bản đầu tiên của ransomware này được phát hiện vào tháng 1 năm 2018 bởi một nhà nghiên cứu bảo mật tên là David Montenegro. Payload GandCrab hiển thị các hoạt động của phần mềm tống tiền thông thường, nơi nó mã hóa dữ liệu của nạn nhân bằng một khóa.

Chìa khóa vẫn là duy nhất cho mỗi nạn nhân và chủ sở hữu gửi tin nhắn đòi tiền chuộc cùng với các lệnh thanh toán số tiền để đổi lấy chìa khóa. Trojan lây lan như một trận cháy rừng, nơi các nạn nhân được yêu cầu thanh toán số tiền bằng tiền điện tử DASH. Ngay sau đó, họ cũng bắt đầu chấp nhận Bitcoin.

GandCrab v2: Ngay sau khi bộ giải mã được phát hành cho GandCrab v1, cuộc tấn công tiếp theo đã được thực hiện vào ngày 5 tháng 3 năm 2018. Phiên bản mới nhất của ransomware mạnh hơn và bộ giải mã không hoạt động với nó. Ngoài ra, trojan đã tung ra một tiện ích mở rộng mới và tốt hơn với miền được mã hóa cứng đa dạng. Ngoài ra, các mã được chuyển sang DLL và nó bắt đầu tấn công các thành phần chế độ nhân của phần mềm Chống vi-rút.

Ngoài ra, mỗi thông báo đòi tiền chuộc có một số phiên bản và mỗi payload có một “số phiên bản nội bộ” khác. Số phiên bản payload đã được sử dụng để kết nối với C&C qua mạng và không có số nào khớp với nhau

GandCrab v3: Vào ngày 23 tháng 4 năm 2018, một phiên bản cập nhật của GandCrab đã được phát hiện với phiên bản nội bộ 3.0.0. Sau đó, vào ngày 9 tháng 5 năm 2018, phiên bản v3.0.1 đã được phát hành.

GandCrab v4: Vào ngày 1 tháng 7 năm 2018, phiên bản mới nhất của ransomware GandCrab đã ra đời và vào ngày 5 tháng 7, phiên bản cập nhật v4.1 đã được phát hành. Phiên bản ransomware này có một số tính năng đáng chú ý để mở khóa. Nó thay thế hầu hết các mã, thực hiện mã hóa nhanh và sau đó nhanh chóng biến mất khỏi hệ thống để tránh bị phát hiện.

3. GandCrab và các cuộc tấn công nổi tiếng.

3.1 Cuộc tấn công vào hệ thống y tế ở Australia (2018).

Một trong những cuộc tấn công đáng chú ý của GandCrab là khi nó tấn công vào các hệ thống y tế ở Australia vào năm 2018. Cuộc tấn công này đã làm ảnh hưởng đến một số bệnh viện và cơ sở y tế ở Queensland, gây ra tình trạng hạn chế truy cập vào dữ liệu y tế quan trọng. Các cơ sở y tế phải gánh chịu mất công việc và gây nguy cơ cho sức khỏe của bệnh nhân.

3.2 Tấn công vào công ty dệt may Crozer-Keystone (2019).

GandCrab đã thực hiện một cuộc tấn công vào công ty dệt may Crozer-Keystone ở Pennsylvania, Mỹ vào năm 2019. Công ty bị mã hóa dữ liệu quan trọng và đe dọa mất nhiều thông tin quan trọng. Hậu quả của cuộc tấn công này đã gây ra thiệt hại tài chính và ảnh hưởng đến hoạt động kinh doanh của công ty.

3.3 Cuộc tấn công vào tổ chức y tế Newhall (2020).

GandCrab đã tấn công vào tổ chức y tế Newhall ở Anh vào năm 2020. Cuộc tấn công đã gây ra sự cố trong việc cung cấp dịch vụ chăm sóc sức khỏe cho bệnh nhân và ảnh hưởng đến việc truy cập dữ liệu y tế quan trọng. Tổ chức phải đối mặt với mất công việc và nguy cơ đối với sức khỏe của bệnh nhân.

3.4 Tấn công vào tổ chức y tế ngoại vi (2021).

GandCrab đã tấn công vào một tổ chức y tế ngoại vi ở Đức vào năm 2021. Cuộc tấn công này đã làm cho các dịch vụ y tế bị gián đoạn và dữ liệu quan trọng bị mã hóa. Hậu quả của cuộc tấn công đã tạo ra sự lo ngại về việc bảo vệ thông tin y tế riêng tư và an toàn của bệnh nhân.

4. GandCrab đã bị ngăn chặn như thế nào ?

Tất cả các phương pháp và biện pháp bảo vệ chống lại GandCrab không chỉ dựa vào một yếu tố duy nhất mà thường là sự kết hợp của nhiều phương pháp khác nhau. Dưới đây là một số chi tiết hơn về cách GandCrab đã bị ngăn chặn và đối phó:

Tìm và tắt các máy chủ điều khiển (C&C) độc hại: Các nghiên cứu viên an ninh mạng đã phát hiện và tắt các máy chủ điều khiển mà GandCrab sử dụng để quản lý và điều khiển mạng botnet của mình. Điều này đã làm suy yếu khả năng lan truyền và kiểm soát của GandCrab.

Phân tích mã độc và tạo khóa giải mã: Một số tổ chức an ninh mạng và chuyên gia đã phân tích mã độc của GandCrab để tìm ra cách mã hóa dữ liệu và tạo khóa giải mã. Họ đã phát triển các công cụ giải mã để giúp các nạn nhân khôi phục dữ liệu mà không cần trả tiền chuộc.

Sự hợp tác quốc tế: Các cơ quan chống tội phạm mạng từ nhiều quốc gia đã hợp tác với nhau để theo dõi và triệt hạ các nhóm phát tán GandCrab. Các cuộc tấn công và cơ sở hạ tầng của chúng đã bị truy tố và bị phá hủy.

Phát hiện và phòng ngừa dựa trên hành vi: Các giải pháp bảo mật ngày nay thường tập trung vào việc phát hiện và phòng ngừa dựa trên hành vi của ransomware thay vì chỉ dựa vào chữ ký cố định. Các dấu hiệu hành vi bất thường của GandCrab, chẳng hạn như việc mã hóa dữ liệu một cách nhanh chóng, có thể được phát hiện và chặn lại.

Bảo mật email và phương tiện truyền thông: Do một số biến thể của GandCrab được phát tán qua email lừa đảo và các phương tiện truyền thông xã hội, việc cải thiện bảo mật email và hạn chế quyền truy cập vào các liên kết độc hại đã giúp ngăn chặn sự lây lan của ransomware.