Tổng quan: Trong môi trường kỹ thuật số ngày nay, việc bảo vệ doanh nghiệp khỏi các mối đe dọa virus là vô cùng quan trọng. Các loại virus máy tính đã gây ra thiệt hại đáng kể cho các doanh nghiệp trên toàn cầu. Để giúp bạn tìm hiểu về các mối đe dọa này và giải pháp bảo mật, chúng tôi liệt kê top 10 loại virus máy tính tồi tệ nhất tính đến năm 2022.

I. Top 10 virus

1.Virus Mydoom

Virus Mydoom, còn được gọi là W32.Mydoom hoặc Novarg, là một loại virus máy tính phổ biến và đáng gờm đã xuất hiện vào tháng 1 năm 2004. Được cho là một trong những loại virus nguy hiểm nhất trong lịch sử.

Dưới đây là một số chi tiết về virus Mydoom:

- Phương thức lây nhiễm: Mydoom chủ yếu lây nhiễm qua email và mạng ngang hàng (P2P). Nó gửi chính mình dưới dạng đính kèm file hoặc thông qua các lỗ hổng bảo mật trong hệ điều hành hoặc ứng dụng email.

- Tính năng gây hại: Mục tiêu chính của Mydoom là tấn công vào các máy chủ email và gây ra sự chậm trễ, quá tải và thậm chí là sự sụp đổ của hệ thống. Nó cũng có khả năng thu thập địa chỉ email từ máy tính nạn nhân và sử dụng chúng để lan truyền tiếp nhiễm.

- Mức độ lây lan: Mydoom lây lan rất nhanh và rất rộng. Nó đã lây nhiễm hàng triệu máy tính chỉ trong thời gian ngắn sau khi xuất hiện. Các địa chỉ email được lấy từ máy tính bị nhiễm bởi virus được sử dụng để gửi các bản sao của nó cho các địa chỉ khác.

- Tác động tiêu cực: Mydoom gây ra những hậu quả nghiêm trọng đối với hệ thống và người dùng. Nó làm chậm máy tính, gây ra sự cố và khó khăn trong việc truy cập email và trang web. Một số phiên bản Mydoom cũng có chức năng tạo một cổng sau để cho phép tấn công từ xa, mở cửa mạng và tiết lộ thông tin cá nhân.

- Các biện pháp phòng ngừa: Để bảo vệ khỏi Mydoom và các loại virus tương tự, người dùng nên tuân thủ các biện pháp bảo mật cơ bản, bao gồm cập nhật hệ điều hành và phần mềm antivirus, không mở các tệp tin đính kèm không rõ nguồn gốc và hạn chế sự truyền tải thông tin cá nhân qua email không bảo mật.

2.Virus Sobig

Virus Sobig, còn được biết đến là W32.Sobig, là một loại virus máy tính đã gây ra nhiều rối loạn và tác động tiêu cực lớn trong thời gian ngắn. Sobig đã xuất hiện vào năm 2003 và trở thành một trong những loại virus lây nhiễm email phổ biến nhất và nguy hiểm nhất trong lịch sử.

Dưới đây là một số chi tiết về virus Mydoom:

- Phương thức lây nhiễm: Sobig chủ yếu lây nhiễm qua email. Nó sử dụng các phương pháp xã hội để lừa đảo người dùng mở tệp đính kèm.

- Tính năng gây hại: Sobig có khả năng lan truyền nhanh chóng và tạo ra sự quá tải cho các máy chủ email và hệ thống mạng. Nó có thể gửi email tự động từ các máy tính bị nhiễm, tạo ra lưu lượng mạng lớn và làm chậm hoặc làm tắc nghẽn mạng.

- Tác động kinh tế và hậu quả: Sobig đã gây ra thiệt hại kinh tế đáng kể cho nhiều tổ chức và doanh nghiệp. Sự gián đoạn kinh doanh, mất công việc và chi phí bảo mật đã ảnh hưởng đến hàng triệu người trên toàn thế giới. Sobig cũng đã tạo ra một nguồn nhân lực lớn để xử lý và ngăn chặn sự lây lan của nó, gây ra tình trạng bất ổn trong cộng đồng an ninh mạng.

- Biện pháp phòng ngừa: Để bảo vệ khỏi Sobig và các loại virus tương tự, người dùng cần tuân thủ các biện pháp bảo mật cơ bản, bao gồm cập nhật hệ điều hành và phần mềm antivirus, không mở các tệp tin đính kèm không rõ nguồn gốc và sử dụng các quy tắc và chặn email spam hiệu quả.

3.Virus Klez

Virus Klez, còn được gọi là W32.Klez, là một loại virus máy tính lây nhiễm email đã xuất hiện vào năm 2001.

Dưới đây là một số chi tiết về virus Klez:

- Phương thức lây nhiễm: Virus Klez thường được lây nhiễm qua email. Nó sử dụng các phương pháp xã hội để lừa đảo người dùng mở tệp đính kèm.

- Tính năng gây hại: Nó có thể tạo ra sự quá tải cho hệ thống email và mạng, gửi hàng ngàn email lừa đảo, và làm gián đoạn hoạt động bình thường của máy tính. Klez cũng có khả năng thay đổi tên tệp tin và tiết lộ thông tin cá nhân từ máy tính nạn nhân.

- Tác động kinh tế và hậu quả: Virus Klez đã gây ra thiệt hại kinh tế đáng kể cho các tổ chức và cá nhân. Sự gián đoạn kinh doanh, mất công việc, sự thiếu ổn định của hệ thống và chi phí bảo mật đã gây ảnh hưởng tiêu cực đến nhiều người trên toàn thế giới.

- Biện pháp phòng ngừa: Để bảo vệ khỏi Klez và các loại virus tương tự, người dùng cần tuân thủ các biện pháp bảo mật cơ bản, bao gồm cập nhật hệ điều hành và phần mềm antivirus, không mở các tệp đính kèm không rõ nguồn gốc và sử dụng các quy tắc và chặn email spam hiệu quả.

4.Virus ILOVEYOU:

Virus ILOVEYOU, còn được biết đến với tên gọi Love Bug hoặc Love Letter, là một loại virus máy tính lây nhiễm email đã gây ra một trong những cuộc tấn công nổi tiếng nhất và phổ biến nhất trong lịch sử công nghệ thông tin.

Dưới đây là một số chi tiết về virus ILOVEYOU:

- Phương thức lây nhiễm: Virus ILOVEYOU lây nhiễm qua email dưới dạng một tệp tin đính kèm có tên LOVE-LETTER-FOR-YOU.TXT.vbs. Khi người dùng mở tệp tin đính kèm, virus sẽ tự động chạy và lây nhiễm vào hệ thống của người dùng. Nó cũng có khả năng tự gửi các email lừa đảo có chứa chính mình đến danh sách địa chỉ email được lưu trữ trên máy tính nạn nhân.

- Tính năng gây hại: Virus ILOVEYOU gây ra những hậu quả nghiêm trọng cho hệ thống máy tính. Khi nó lây nhiễm thành công, nó sẽ xóa, mã hóa hoặc ghi đè lên các tệp tin quan trọng trên máy tính, bao gồm các tệp hình ảnh, âm thanh và văn bản. Ngoài ra, nó còn thay đổi Registry và gửi email lừa đảo từ máy tính nạn nhân.

- Tác động kinh tế và hậu quả: Virus ILOVEYOU đã gây ra thiệt hại kinh tế lên đến hàng tỷ đô la. Thiệt hại bao gồm sự gián đoạn kinh doanh, chi phí phục hồi dữ liệu và khôi phục hệ thống, cũng như mất công việc và sự mất mát về dữ liệu quan trọng. Ngoài ra, sự hoang mang và sự thiếu tin tưởng từ người dùng cũng đã ảnh hưởng đến ngành công nghệ thông tin và an ninh mạng.

- Biện pháp phòng ngừa: Virus ILOVEYOU đã tạo ra nhận thức sâu sắc về an ninh mạng và cần thiết của việc tuân thủ các biện pháp bảo mật. Người dùng cần cẩn trọng khi mở các tệp tin đính kèm không rõ nguồn gốc và đảm bảo rằng họ cập nhật các chương trình antivirus và firewall của mình.

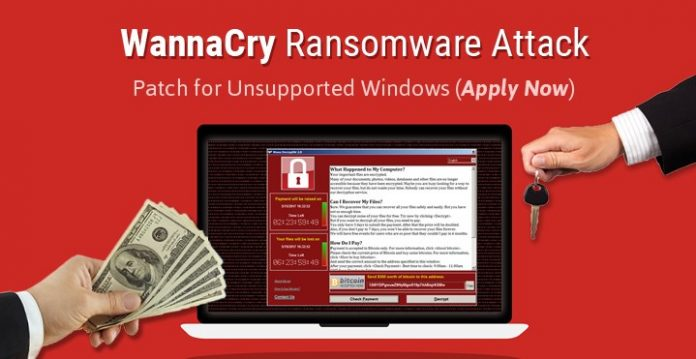

5.Virus WannaCry:

Virus WannaCry là một loại ransomware (phần mềm đòi tiền chuộc) đã gây ra một cuộc tấn công mạng lớn và có tác động toàn cầu vào tháng 5 năm 2017.

Dưới đây là một số chi tiết về virus WannaCry:

- Phương thức lây nhiễm: Virus WannaCry sử dụng lỗ hổng bảo mật trong giao thức SMB (Server Message Block) để lây nhiễm từ máy tính này sang máy tính khác trong mạng nội bộ. Nó có khả năng tự động lan truyền và tìm kiếm các máy tính chưa được cập nhật và lây nhiễm vào hệ thống.

- Tính năng gây hại: WannaCry mã hóa các tệp tin trên hệ thống bị nhiễm và yêu cầu người dùng trả tiền chuộc để nhận được chìa khóa giải mã. Nếu không trả tiền trong một khoảng thời gian nhất định, dữ liệu sẽ bị mất hoặc không thể khôi phục. Ngoài ra, WannaCry có khả năng lan truyền với tốc độ nhanh, gây tắc nghẽn mạng và làm chậm hoạt động của các hệ thống nạn nhân.

- Nguyên nhân và tác động kinh tế: WannaCry được cho là phần mềm độc hại phát triển từ các công cụ tình báo của Cơ quan An ninh Quốc gia Mỹ (NSA) bị rò rỉ. Sự lợi dụng của lỗ hổng bảo mật này đã tạo ra một cuộc tấn công mạng lớn và gây ra thiệt hại kinh tế lớn đối với nhiều tổ chức. Ước tính rằng tổng thiệt hại có thể lên đến hàng tỷ đô la.

- Biện pháp phòng ngừa và hậu quả: Để ngăn chặn WannaCry và các loại ransomware tương tự, người dùng cần cập nhật hệ điều hành và phần mềm bảo mật thường xuyên, đảm bảo cài đặt các bản vá bảo mật mới nhất và sao lưu dữ liệu quan trọng. Việc tăng cường ý thức bảo mật, hạn chế quyền truy cập và triển khai các biện pháp an ninh mạng hiệu quả cũng rất quan trọng để bảo vệ khỏi WannaCry và các mối đe dọa mạng khác.

6.Virus Zeus:

Virus Zeus, còn được gọi là Zbot, là một loại malware (phần mềm độc hại) được phát triển để thực hiện các cuộc tấn công tài chính trên mạng. Virus này đã xuất hiện vào năm 2007 và trở thành một trong những mối đe dọa nghiêm trọng nhất trong lĩnh vực tài chính trực tuyến.

Dưới đây là một số chi tiết về virus Zeus:

- Phương thức lây nhiễm: Virus Zeus thường lây nhiễm vào hệ thống thông qua các email lừa đảo, trang web độc hại hoặc các phương thức tấn công mạng xã hội. Khi máy tính nạn nhân bị nhiễm, virus sẽ tự động cài đặt trình ghi lại phím và các thành phần độc hại khác để lấy thông tin đăng nhập và các dữ liệu tài chính nhạy cảm.

- Tính năng gây hại: Virus Zeus được thiết kế để đánh cắp thông tin tài chính, chẳng hạn như tên người dùng, mật khẩu và thông tin thẻ tín dụng từ các trình duyệt web trên máy tính nạn nhân. Nó cũng có khả năng thực hiện các hành động độc hại khác như tạo ra các trang web giả mạo, tấn công tài khoản ngân hàng trực tuyến và truy cập vào hệ thống máy tính từ xa.

- Tác động kinh tế và hậu quả: Virus Zeus đã gây ra thiệt hại tài chính nghiêm trọng cho nhiều tổ chức và cá nhân. Việc đánh cắp thông tin tài chính và xâm nhập vào các hệ thống ngân hàng trực tuyến đã gây mất tiền, lừa đảo và thiệt hại cho các cá nhân và tổ chức. Nó cũng tạo ra những lo ngại về an ninh mạng Biện pháp phòng ngừa: . Để bảo vệ khỏi Zeus và các loại malware tương tự, người dùng cần cài đặt và duy trì phần mềm antivirus và firewall cập nhật, tránh mở các email hoặc tệp tin đính kèm không rõ nguồn gốc và duy trì các biện pháp bảo mật cơ bản như không chia sẻ thông tin cá nhân nhạy cảm và thường xuyên kiểm tra các hoạt động tài chính trực tuyến.

7.Virus Code Red:

Virus Code Red là một loại sâu máy tính tấn công các máy chủ chạy hệ điều hành Windows và sử dụng lỗ hổng bảo mật IIS.

Dưới đây là một số chi tiết về virus Code Red:

- Phương thức lây nhiễm: Virus Code Red lây nhiễm thông qua lỗ hổng bảo mật trong máy chủ web IIS (Internet Information Services) của Microsoft. Nó tấn công các máy chủ web chạy hệ điều hành Windows NT và Windows 2000. Sau khi nhiễm, nó tự động lây nhiễm sang các máy tính khác trong mạng nội bộ.

- Tính năng gây hại: Code Red không mã hóa hoặc xóa dữ liệu như các loại virus thông thường. Thay vào đó, nó tận dụng lỗ hổng bảo mật để tạo ra một lưu lượng mạng lớn và tấn công vào các máy chủ web. Nó có khả năng kiểm soát và kiểm soát máy tính nạn nhân từ xa, gây ra sự gián đoạn hoạt động mạng và làm chậm hệ thống.

- Tác động kinh tế và hậu quả: Virus Code Red đã gây ra thiệt hại kinh tế lớn đối với nhiều tổ chức và doanh nghiệp. Sự gián đoạn dịch vụ web đã dẫn đến mất mát doanh thu và danh tiếng, đồng thời cũng tạo ra chi phí lớn để khắc phục và nâng cấp hệ thống bảo mật. Code Red đã đẩy ngành công nghệ thông tin và an ninh mạng phải tăng cường biện pháp bảo mật và ý thức bảo mật.

- Biện pháp phòng ngừa: Để bảo vệ khỏi Code Red và các loại tấn công tương tự, người dùng cần cài đặt các bản vá bảo mật mới nhất và cập nhật hệ điều hành và phần mềm bảo mật. Đồng thời, cần áp dụng các biện pháp an ninh mạng như cấu hình và quản lý chính sách bảo mật, sử dụng tường lửa mạng và cơ chế phát hiện xâm nhập.

8.Virus Slammer:

Virus Slammer là một loại sâu máy tính tấn công thông qua lỗ hổng bảo mật trong hệ quản trị cơ sở dữ liệu SQL Server.

Dưới đây là một số chi tiết về virus Slammer:

- Phương thức lây nhiễm: Virus Slammer lây nhiễm qua mạng Internet, tấn công các hệ thống chạy hệ quản trị cơ sở dữ liệu Microsoft SQL Server. Nó khai thác một lỗ hổng bảo mật đã được Microsoft vá lỗ vào tháng 7 năm 2002. Đặc điểm đáng chú ý là Slammer không yêu cầu tương tác của người dùng để lây nhiễm, nó có thể tự lan truyền trong mạng một cách tự động và nhanh chóng.

- Tính năng gây hại: Slammer tạo ra một lượng lớn gói tin tấn công UDP (User Datagram Protocol) để quét và lây nhiễm các máy chủ SQL Server. Khi nhiễm, nó gây ra sự tắc nghẽn mạng và làm chậm hoạt động của hệ thống nạn nhân. Mục tiêu chính của Slammer là gây ra sự gián đoạn mạng và không tạo ra lợi nhuận tài chính.

- Tác động kinh tế và hậu quả: Virus Slammer đã gây ra thiệt hại kinh tế đáng kể. Sự gián đoạn mạng và ngừng hoạt động của các hệ thống quan trọng đã dẫn đến mất mát doanh thu, thời gian chết máy tính và chi phí phục hồi hệ thống. Nó đã cung cấp một bài học quan trọng về tầm quan trọng của an ninh mạng và sự cần thiết của việc bảo vệ các hệ thống khỏi các cuộc tấn công mạng.

- Biện pháp phòng ngừa: Để bảo vệ khỏi Slammer và các loại sâu mạng tương tự, người dùng cần cập nhật hệ điều hành, phần mềm antivirus và phần mềm bảo mật đến phiên bản mới nhất. Đồng thời, cần đảm bảo cài đặt và cấu hình chính xác các hệ thống bảo mật mạng, áp dụng các biện pháp kiểm soát truy cập, và thường xuyên sao lưu dữ liệu quan trọng.

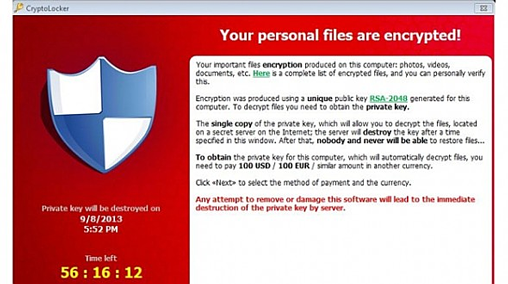

9.Virus CryptoLocker:

Virus CryptoLocker là một loại ransomware tấn công bằng cách mã hóa dữ liệu trên máy tính và yêu cầu tiền chuộc. Sophos Endpoint sử dụng công nghệ antivirus và anti-malware cùng với các giải pháp bảo vệ web và email để phát hiện và loại bỏ Virus CryptoLocker, giúp bảo vệ dữ liệu và đảm bảo an toàn cho doanh nghiệp.

Dưới đây là một số chi tiết về virus CryptoLocker:

- Phương thức lây nhiễm: Virus CryptoLocker lây nhiễm thông qua các tệp tin đính kèm email độc hại hoặc thông qua các trang web độc hại. Khi người dùng mở tệp tin đính kèm hoặc truy cập vào trang web bị nhiễm, virus sẽ tự động tải xuống và cài đặt trên hệ thống của nạn nhân.

- Tính năng gây hại: Sau khi nhiễm, virus CryptoLocker sẽ mã hóa các tệp tin quan trọng trên máy tính của nạn nhân bằng cách sử dụng mã hóa mạnh. Sau đó, nó yêu cầu nạn nhân trả một khoản tiền chuộc để nhận chìa khóa giải mã. Nếu tiền không được trả trong một khoảng thời gian nhất định, các tệp tin sẽ bị mất hoặc không thể khôi phục.

- Biện pháp phòng ngừa: Để ngăn chặn CryptoLocker và các loại ransomware tương tự, người dùng cần cập nhật hệ điều hành và phần mềm bảo mật đến phiên bản mới nhất, sao lưu dữ liệu quan trọng, kiểm tra và cân nhắc trước khi mở các email hoặc tệp tin đính kèm không rõ nguồn gốc.

10.Virus Sasser:

Virus Sasser là một loại sâu máy tính tấn công các máy chạy hệ điều hành Windows XP và Windows 2000. Sophos Endpoint sử dụng công nghệ antivirus và anti-malware để phát hiện và ngăn chặn Virus Sasser, giúp duy trì hiệu suất và sự ổn định của hệ thống.

Dưới đây là một số chi tiết về virus Sasser :

- Phương thức lây nhiễm: Virus Sasser lây nhiễm thông qua lỗ hổng bảo mật trong hệ điều hành Windows XP và Windows 2000. Nó tấn công các máy tính qua mạng bằng cách quét các địa chỉ IP ngẫu nhiên và tự động kết nối đến các máy tính chưa được vá lỗ hổng bảo mật.

- Tính năng gây hại: Sau khi nhiễm, virus Sasser sẽ tạo ra một dịch vụ độc hại chạy ngầm trên hệ thống nạn nhân. Nó tấn công các máy chủ mạng và máy tính cá nhân thông qua giao thức TCP/IP, gây tắc nghẽn mạng và làm chậm hoạt động của hệ thống. Nó không gây hại đến dữ liệu hoặc ăn cắp thông tin.

- Hậu quả và biện pháp phòng ngừa: Cuộc tấn công của virus Sasser đã gây ra thiệt hại kinh tế và gián đoạn hoạt động của nhiều tổ chức và doanh nghiệp. Để ngăn chặn Sasser và các loại worm tương tự, người dùng cần cập nhật hệ điều hành và phần mềm bảo mật đến phiên bản mới nhất, cài đặt các bản vá bảo mật và sử dụng các phần mềm chống malware để phát hiện và loại bỏ nhiễm trùng.

Kết luận: Những loại virus mà chúng tôi đã liệt kê trong “Top 10 Virus Nổi Tiếng Gây Thiệt Hại Về Mặt Tài Chính và Dữ Liệu Cho Doanh Nghiệp vào Năm 2022” là những mối đe dọa nguy hiểm mà doanh nghiệp cần phải đối mặt và phòng ngừa. Bằng cách thực hiện các biện pháp phòng chống và đảm bảo sự nhạy bén với an ninh mạng, doanh nghiệp có thể bảo vệ mình khỏi những mối đe dọa này và duy trì môi trường kinh doanh an toàn và bảo mật.

II.Giải pháp

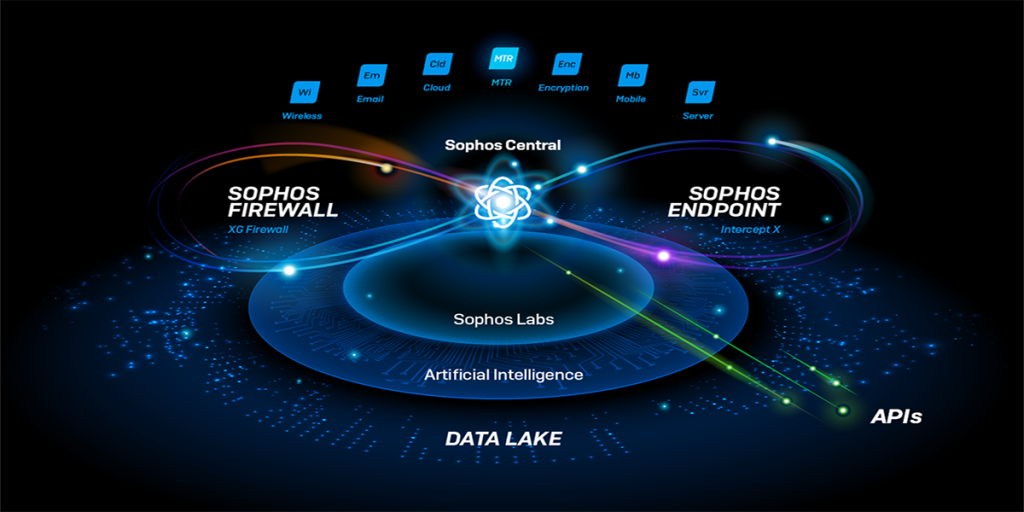

Sophos Endpoint cung cấp một giải pháp bảo mật toàn diện cho doanh nghiệp của bạn. Với sự kết hợp của các công nghệ tiên tiến và giải pháp hiệu quả của Sophos Endpoint, doanh nghiệp của bạn có thể bảo vệ mình khỏi các mối đe dọa virus máy tính. Dưới đây là các công nghệ và tính năng chính của Sophos Endpoint:

- Công nghệ Antivirus và Anti-Malware: Sophos Endpoint sử dụng công nghệ antivirus và anti-malware để phát hiện và loại bỏ các phần mềm độc hại như virus, trojan, ransomware và spyware. Công nghệ này được liên tục cập nhật để đối phó với các mối đe dọa mới nhất.

- Machine Learning và AI (Trí tuệ nhân tạo): Sophos Endpoint sử dụng machine learning và AI để phân tích và nhận dạng các mô hình hoạt động của các mối đe dọa. Điều này giúp tăng khả năng phát hiện các mối đe dọa mới và không rõ nguồn gốc, đồng thời giảm thiểu các thông báo sai và giảm nguy cơ nhầm lẫn.

- HIPS (Host Intrusion Prevention System): Sophos Endpoint sử dụng HIPS để giám sát và ngăn chặn các hoạt động không hợp lệ trên các máy tính và máy chủ. HIPS giúp phát hiện và chặn các hành vi độc hại, bao gồm các cuộc tấn công nhắm vào các lỗ hổng bảo mật và các hoạt động xâm nhập không mong muốn.

- Exploit Prevention: Tính năng Exploit Prevention của Sophos Endpoint chống lại các cuộc tấn công sử dụng lỗ hổng bảo mật. Nó sử dụng phân tích hành vi và công nghệ đám mây để phát hiện và ngăn chặn các mã độc hại và các cuộc tấn công zero-day. Exploit Prevention tự động cập nhật bảo mật để đảm bảo hệ thống an toàn và giảm thiểu rủi ro bảo mật.

- Web và Email Protection: Sophos Endpoint cung cấp tính năng bảo vệ web và email, bao gồm quét và lọc email, ngăn chặn truy cập vào các trang web độc hại và chặn các email chứa phần mềm độc hại. Điều này giúp bảo vệ người dùng khỏi các cuộc tấn công qua email và các trang web độc hại.

Sophos Endpoint không chỉ cung cấp những công nghệ và tính năng mạnh mẽ, mà còn liên tục nghiên cứu và phát triển để đối phó với các mối đe dọa ngày càng phức tạp. Với sự kết hợp của các giải pháp bảo mật này, Sophos Endpoint trở thành một giải pháp toàn diện và hiệu quả để bảo vệ doanh nghiệp của bạn khỏi các mối đe dọa virus máy tính.