Tổng quan :

Active Directory (AD) đã trở thành một phần quan trọng của hệ thống thông tin của doanh nghiệp. Tuy nhiên, điều này cũng đồng nghĩa với việc nó trở thành một mục tiêu hấp dẫn đối với các kẻ tấn công. Để bảo vệ hệ thống AD khỏi các cuộc tấn công đe dọa an ninh, việc hiểu rõ về các phương thức tấn công phổ biến là điều cực kỳ quan trọng. Trong bài viết này, chúng ta sẽ khám phá “Top 10 phương thức tấn công vào Active Directory hàng đầu” để giúp bạn nhận biết, hiểu và đối phó với những nguy cơ tiềm ẩn. Từ việc khai thác các lỗ hổng bảo mật đến xâm nhập qua các phương pháp xã hội khéo léo, danh sách này sẽ giúp bạn tìm hiểu về những thách thức an ninh mà môi trường AD đang phải đối mặt và cách thức để bảo vệ nó một cách tốt nhất.

Mục lục :

I. Active Directory (AD) là gì ?

II. Các phương pháp tấn công Active Directory phổ biến nhất

III. Cách thức phòng chống tấn công trong môi trường AD

Nội dung bài viết :

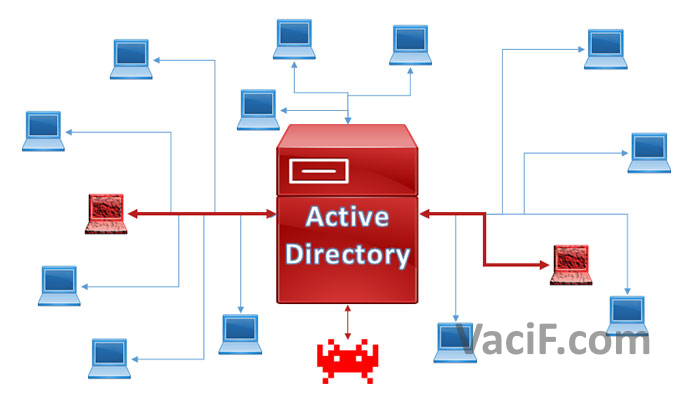

I. Active Directory (AD) là gì ?

Active Directory (AD) là một dịch vụ quản lý thư mục và xác thực do Microsoft phát triển, thường được sử dụng trong môi trường hệ thống Windows. Nó được sử dụng để quản lý, tổ chức và lưu trữ thông tin về người dùng, máy tính, tài nguyên mạng và các đối tượng khác trong một mạng doanh nghiệp.

AD hoạt động như một hệ thống thư mục trung tâm, cho phép quản trị viên tạo, cập nhật và xóa thông tin người dùng và tài nguyên trong mạng. Một số chức năng quan trọng của Active Directory bao gồm:

- Xác thực và ủy quyền: AD cho phép người dùng đăng nhập vào hệ thống và truy cập các tài nguyên mạng một cách an toàn thông qua việc xác thực thông tin đăng nhập và quản lý ủy quyền truy cập.

- Quản lý người dùng và nhóm: Quản trị viên có thể tạo và quản lý tài khoản người dùng, cũng như tạo các nhóm để tổ chức người dùng và quản lý quyền truy cập.

- Quản lý máy tính: AD cung cấp khả năng quản lý máy tính trong mạng, cho phép cài đặt và cấu hình từ xa, cập nhật phần mềm, và theo dõi trạng thái của các máy tính.

- Cung cấp dịch vụ: AD cung cấp các dịch vụ như quản lý các máy in, tài liệu, ứng dụng, và các dịch vụ khác trong mạng.

- Bảo mật: Active Directory cung cấp khả năng thiết lập chính sách bảo mật, kiểm soát quyền truy cập và bảo vệ dữ liệu quan trọng trong mạng.

AD đóng vai trò quan trọng trong việc tổ chức và quản lý môi trường mạng doanh nghiệp. Tuy nhiên, do sự quan trọng và nhạy cảm của thông tin được lưu trữ trong AD, nó cũng trở thành một mục tiêu quan trọng đối với các cuộc tấn công và việc bảo vệ AD luôn là một vấn đề quan trọng đối với các tổ chức.

II. Các phương pháp tấn công Active Directory phổ biến nhất

1. Kerberoasting

Các cuộc tấn công Kerberoasting nhằm vào các tài khoản dịch vụ trong Active Directory bằng cách tận dụng thuộc tính SPN (ServicePrincipalName) trên các đối tượng người dùng. Khi các dịch vụ xác thực chính mình, chúng sẽ đăng ký thông tin SPN vào các đối tượng AD. Kẻ tấn công sẽ cố gắng nhắm vào các tài khoản dịch vụ này và thay đổi giá trị SPN để phù hợp với mục đích của họ, đặc biệt khi tài khoản thuộc các nhóm có đặc quyền. Do đó, tổ chức cần liên tục giám sát các đối tượng người dùng để phát hiện các thay đổi không bình thường được thực hiện trên các giá trị SPN. Đồng thời, các tài khoản dịch vụ cần được bảo vệ bằng mật khẩu mạnh để đảm bảo an toàn.

2. Password Spraying

Ở đây, kẻ tấn công tận dụng một danh sách các mật khẩu và các mã băm mật khẩu đã bị xâm nhập trước đó để thử cách đột nhập vào một tài khoản. Vì hầu hết các hệ thống xác thực thường khóa người dùng sau nhiều lần đăng nhập không thành công, kẻ tấn công sẽ thử các sự kết hợp khác nhau của tên người dùng cho đến khi họ tìm thấy một kết quả phù hợp. Tất nhiên, việc đảm bảo nhân viên sử dụng mật khẩu mạnh là một ý tưởng tốt, và khi có khả năng, sử dụng xác thực đa yếu tố để ngăn chặn các cuộc tấn công. Sử dụng một giải pháp duy trì danh sách các mật khẩu và mã băm mật khẩu đã bị xâm nhập trước đó cũng có thể hiệu quả trong việc phát hiện các nỗ lực đăng nhập không bình thường.

3. Local Loop Multicast Name Resolution (LLMNR)

Local Loop Multicast Name Resolution (LLMNR) là một tính năng mạng trong hệ điều hành Windows, đặt Active Directory vào tình trạng nguy cơ. LLMNR cho phép giải quyết tên máy mà không yêu cầu sử dụng máy chủ DNS. Gói tin multicast được phát đi trên mạng, yêu cầu địa chỉ IP của một tên máy cụ thể. Kẻ tấn công có thể ngăn chặn những gói tin này và tuyên bố rằng địa chỉ IP liên kết với tên máy của họ. Tính năng này không cần thiết nếu Hệ thống Tên Miền (DNS) được cấu hình đúng cách. Vì vậy, cách hiệu quả nhất để giảm thiểu nguy cơ này là đơn giản là tắt hoàn toàn LLMNR.

4. Pass-the-hash với Mimikatz

Pass-the-hash là một kỹ thuật được sử dụng để ăn cắp thông tin đăng nhập từ Active Directory và cũng tạo điều kiện cho việc di chuyển ngang qua môi trường. Kẻ tấn công sử dụng một công cụ có tên gọi là Mimikatz, mà khai thác lỗ hổng của giao thức xác thực NTLM để giả mạo một người dùng và trích xuất các băm thông tin đăng nhập từ bộ nhớ. Tổ chức cần đảm bảo rằng các băm của tài khoản có đặc quyền không được lưu trữ tại nơi có thể dễ dàng trích xuất. Họ cũng nên xem xét kích hoạt Bảo vệ LSA và sử dụng chế độ Quản trị Hạn chế cho Remote Desktops (Khoảng mạch quản trị từ xa).

5. Default Credentials

Các công ty thường quên thay đổi mật khẩu mặc định trên các thiết bị/hệ thống, và kẻ tấn công sẽ tìm kiếm những thiết bị/hệ thống này để xâm nhập vào mạng của bạn. Tổ chức phải đảm bảo rằng họ thay đổi mật khẩu mặc định và duy trì một danh sách hàng tồn kho cập nhật về tất cả các thiết bị mạng. Có thể cũng đáng xem xét sử dụng một giải pháp tạo mật khẩu ngẫu nhiên cho người dùng và thiết bị trong doanh nghiệp.

6. Hard-coded Credentials

Trong một số trường hợp, các nhà phát triển phần mềm sẽ nhúng thông tin đăng nhập cứng vào các đoạn mã, điều này một cách rõ ràng là một nguy cơ về bảo mật, đặc biệt là khi thông tin đăng nhập cung cấp quyền truy cập đặc biệt. Các nhà phát triển có thể đã nhúng thông tin đăng nhập cứng vào để kiểm tra chức năng của đoạn mã và sau đó quên loại bỏ chúng. Bất kể nguyên nhân là gì, kẻ tấn công sẽ nỗ lực tìm các đoạn mã chứa thông tin đăng nhập cứng, mà họ có thể tận dụng. Quản trị viên cần luôn chú ý theo dõi tất cả các tài khoản người dùng để đảm bảo rằng chúng được sử dụng đúng mục đích.

7. Privilege Escalation

Kẻ tấn công mạng thường tìm cách truy cập vào các tài khoản người dùng tiêu chuẩn bằng cách khai thác các phương pháp đáng kể của việc sử dụng mật khẩu kém chất lượng. Sau khi họ đã thành công trong việc truy cập, họ sẽ nỗ lực tăng cường đặc quyền của mình thông qua việc áp dụng kỹ thuật xã hội, khai thác lỗ hổng trong phần mềm/phần cứng, sử dụng sai cấu hình, triển khai phần mềm độc hại, và nhiều chiến thuật khác. Tổ chức cần duy trì một danh sách hàng tồn kho cập nhật về những tài khoản nào có quyền truy cập vào nguồn tài nguyên nào, đặc biệt là nguồn tài nguyên quan trọng. Các tài khoản phải được cấp phép với ít đặc quyền cần thiết nhất để thực hiện nhiệm vụ của họ, và mọi hoạt động của các tài khoản có đặc quyền phải được theo dõi liên tục, kèm theo việc gửi cảnh báo thời gian thực tới quản trị viên.

8. LDAP Reconnaissance

Các đối thủ đã thâm nhập vào môi trường Active Directory của bạn có khả năng sử dụng các truy vấn LDAP để thu thập thông tin chi tiết hơn về môi trường đó. Bằng cách áp dụng phương pháp này, họ có thể khám phá danh sách người dùng, nhóm và máy tính, giúp họ lập kế hoạch cho bước tiếp theo. Việc ngăn chặn tình báo LDAP là một nhiệm vụ khó khăn vì hầu hết thông tin trong Active Directory mặc định đều có sẵn cho tất cả người dùng. Do đó, bạn sẽ cần theo dõi sát sao lưu lượng LDAP để phát hiện các hoạt động bất thường và đảm bảo rằng tất cả tài khoản chỉ được cấp quyền truy cập ít nhất cần thiết để thực hiện nhiệm vụ của họ.

9. BloodHound Reconnaissance

BloodHound là một công cụ hỗ trợ cho những kẻ tấn công để xác định và tạo hình hóa các lộ trình tấn công trong môi trường Active Directory. Công cụ này hoạt động bằng cách tạo ra một biểu đồ mô tả máy tính nào có thể được truy cập bởi người dùng nào, cùng với thông tin liên quan đến thông tin đăng nhập người dùng mà có thể bị đánh cắp từ bộ nhớ. Tổ chức cũng có thể sử dụng BloodHound để giúp họ xác định và khắc phục những lỗ hổng trong môi trường của họ, cũng như cung cấp thông tin ý nghĩa về cách gán mức truy cập thích hợp cho người dùng.

10. NTDS.dit Extraction

Bộ điều khiển miền lưu trữ toàn bộ thông tin trong Active Directory trong một tệp được biết đến với tên gọi là ntds.dit .Theo cài đặt mặc định, tệp này được lưu trữ tại đường dẫn: C:\Windows\NTDS. Trong trường hợp một kẻ thù tiếp cận vào hệ thống Active Directory, họ có khả năng truy cập vào tệp ntds.dit hoặc xâm nhập vào giải pháp sao lưu của tổ chức để chiết xuất tệp ntds.dit từ bản sao lưu dự phòng. Để ngăn chặn việc trích xuất tệp ntds.dit, cần hạn chế số lượng tài khoản có khả năng đăng nhập vào bộ điều khiển miền, kiểm soát quyền truy cập vào máy chủ bộ điều khiển vật lý và thực hiện mọi biện pháp cần thiết để tăng cường môi trường Active Directory của bạn.”

III. Cách thức phòng chống tấn công trong môi trường AD

Chống tấn công Active Directory (AD) là một phần quan trọng trong việc bảo vệ hạ tầng mạng và hệ thống thông tin của tổ chức.

Dưới đây là một số phương pháp chính để chống tấn công AD:

- Cập nhật và bảo mật hệ thống:Đảm bảo rằng tất cả các máy chủ và thiết bị trong môi trường AD của bạn đều được cập nhật đầy đủ với các bản vá bảo mật mới nhất. Sử dụng phần mềm bảo mật và tường lửa để ngăn chặn các lỗ hổng bảo mật có thể được tấn công.

- Quản lý quyền truy cập:Thực hiện nguyên tắc nguyên tắc tối thiểu (Principle of Least Privilege – POLP): Cấp quyền truy cập cần thiết để người dùng hoàn thành công việc của họ, không quá quyền truy cập. Đảm bảo rằng các quyền quản trị đặc biệt chỉ được cấp cho người dùng thật sự cần thiết, và không nên sử dụng tài khoản quản trị cho các tác vụ thông thường.

- Kiểm tra xác thực và quản lý mật khẩu: Yêu cầu sử dụng xác thực đa yếu tố (MFA) cho tất cả các tài khoản, đặc biệt là đối với tài khoản quản trị. Áp dụng chính sách mật khẩu mạnh và yêu cầu người dùng thay đổi mật khẩu định kỳ.

- Giám sát và phát hiện Xâm nhập: Thực hiện giám sát liên tục cho các hoạt động trên hệ thống AD để phát hiện sớm các hành vi bất thường. Sử dụng các công cụ giám sát bảo mật để theo dõi các sự kiện quan trọng trên môi trường AD.

- Khả năng phục hồi và sao lưu: Thường xuyên sao lưu dữ liệu AD để đảm bảo khả năng phục hồi sau khi xảy ra sự cố. Lập kế hoạch và thực hiện các kịch bản phục hồi để đảm bảo rằng bạn có khả năng khôi phục lại AD trong trường hợp xấu nhất.

- Đào tạo nhân viên: Đào tạo nhân viên về các nguy cơ bảo mật và cách phát hiện các hành vi đáng ngờ. Khuyến nghị họ thực hiện thực tiễn bảo mật thông tin cá nhân và tài khoản.

- Kiểm tra bảo mật: Thực hiện kiểm tra bảo mật định kỳ để xác định các lỗ hổng tiềm năng trong hệ thống AD của bạn. Kiểm tra bảo mật bao gồm kiểm tra xâm nhập (penetration testing) và kiểm tra kiểm soát bảo mật.

- Phát hiện và ngăn chặn mã độc: Phần mềm antivirus ( như Sophos endpoint, AVG ) có khả năng phát hiện các loại mã độc như vi-rút, sâu, trojan, ransomware và phần mềm gián điệp. Nó có thể ngăn chặn chúng khỏi việc xâm nhập vào hệ thống.