Tổng quan :

Trong thế giới ngà, với sự bất ổn liên quan đến bảo mật mạng và sự gia tăng đáng kể về các mối đe dọa mạng, việc nghiên cứu và triển khai các giải pháp bảo mật trở nên quan trọng hơn bao giờ hết. Honeypot và Honeynet là hai công cụ quan trọng được sử dụng trong lĩnh vực này, giúp tổ chức theo dõi và bảo vệ mạng của họ khỏi các cuộc tấn công mạng đang gia tăng về cả số lượng và sự phức tạp.

Tuy nhiên, việc phân biệt giữa honeypot và honeynet thường gây nhầm lẫn, bởi vì cả hai đều liên quan đến việc thu thập thông tin về tấn công và hành vi của tin tặc. Trong bài viết này, chúng ta sẽ đi sâu vào từng khái niệm để hiểu rõ hơn về sự khác biệt giữa chúng và cách chúng đóng vai trò quan trọng trong việc bảo vệ hệ thống mạng và dữ liệu của bạn.

Mục lục :

I. Honeypot

1. Honeypot là gì?

1. Honeypot là gì?

2. Lý do tại sao Honeypots là một cần thiết trong bảo mật mạng

3. Các hình thức Honeypots

4. Honeypots hoạt động như thế nào?

II. Honeynets

1. Honeynets là gì?

2. Tại sao bạn cần Honeynet?

3. Honeynet hoạt động như thế nào?

Nội dung bài viết :

I. Honeypot

1. Honeypot là gì

Honeypot là một giải pháp bảo mật được dùng để mở các bẫy để tấn công viên. Trong honeypot, bạn tạo cố tình một hệ thống máy tính hoặc nguồn tài nguyên mạng có lỗ hổng bảo mật để cho phép người tấn công tận dụng những lỗ hổng này để tấn công. Mục tiêu của honeypot là thu thập thông tin về mẫu tấn công của kẻ tấn công và sau đó sử dụng kiến thức mới để cải thiện kiến trúc bảo mật của sản phẩm số của bạn.

Honeypot có thể được áp dụng cho bất kỳ nguồn tài nguyên máy tính nào, bao gồm phần mềm, mạng, máy chủ tệp, router và nhiều nguồn tài nguyên khác. Đội ngũ an ninh của tổ chức của bạn có thể sử dụng honeypots để điều tra các việc vi phạm bảo mật mạng và thu thập thông tin về cách mà tội phạm mạng hoạt động.

Không giống như các biện pháp bảo mật truyền thống thu hút hoạt động hợp pháp, honeypots giảm nguy cơ xuất hiện kết quả false positives. Honeypots có nhiều thiết kế khác nhau, nhưng tất cả đều mục tiêu về việc tạo ra một hệ thống trông giống thật, có lỗ hổng và thu hút cybercriminals.

2. Lý do tại sao Honeypots là một cần thiết trong bảo mật mạng

Honeypots có hai mục đích chính trong lĩnh vực bảo mật mạng, đó là nghiên cứu và triển khai. Thường xuyên, honeypots sẽ cân nhắc giữa việc loại bỏ và thu thập thông tin về hacker trước khi các mục tiêu bị tấn công, đồng thời khiến các hacker khác chuyển hướng tấn công mà ta thiết kế .

Honeypots hiệu quả và tiết kiệm chi phí. Bạn sẽ không còn cần phải tốn thời gian và tài nguyên để săn lùng hacker, mà thay vào đó, chờ đợi hacker tấn công vào các mục tiêu giả mạo. Do đó, bạn có thể theo dõi kẻ tấn công trong khi họ nghĩ rằng họ đã xâm nhập vào hệ thống của bạn và đang cố gắng đánh cắp thông tin.

Bạn có thể sử dụng honeypots để đánh giá các xu hướng tấn công mới nhất, xác định nguồn gốc của các mối đe dọa ban đầu và xác định các chính sách bảo mật để giảm thiểu các mối đe dọa trong tương lai.

3. Các hình thức Honeypots

a. Email Traps

Kỹ thuật này, còn gọi là cạm bẫy thư rác. Loại này đặt địa chỉ email giả trong một vị trí ẩn mà chỉ các chương trình thu thập địa chỉ tự động có thể tìm thấy. Vì các địa chỉ này không được sử dụng cho bất kỳ mục đích nào khác ngoài việc đặt vào cạm bẫy thư rác, bạn có thể chắc chắn rằng bất kỳ email nào gửi đến chúng đều là thư rác.

Tất cả các tin nhắn có nội dung giống với cạm bẫy thư rác có thể tự động bị chặn khỏi hệ thống và địa chỉ IP của người gửi sẽ được thêm vào danh sách từ chối.

b. Decoy Database

Trong phương pháp này, bạn thiết lập một cơ sở dữ liệu để theo dõi các lỗ hổng phần mềm và cuộc tấn công khai thác các kiến trúc không an toàn, SQL injection, khai thác dịch vụ khác, và lạm dụng đặc quyền.

c. Spider Honeypot

Nó hoạt động bằng cách mô phỏng một trang web hoặc ứng dụng web giả mạo để lôi kéo và theo dõi các tấn công từ các kẻ tấn công.

d. Malware Honeypot

Malware Honeypot là một loại honeypot (câu mồi bảo mật) được sử dụng để thu thập thông tin về malware (phần mềm độc hại) và cách hoạt động của nó. Malware Honeypot hoạt động bằng cách mô phỏng hệ thống hoặc môi trường dễ bị tấn công để thu hút và phát hiện các loại malware khác nhau.

4. Honeypots hoạt động như thế nào?

Honeypots hoạt động như một phương tiện để đạt được bảo mật cao hơn cho các sản phẩm số hóa, và chúng không phải là một dòng phòng thủ bảo mật rõ ràng như các biện pháp bảo mật khác. Chúng có thiết kế giống một hệ thống máy tính thực sự và được tải với ứng dụng và dữ liệu mà các tội phạm mạng coi là mục tiêu lý tưởng.

Khi hacker xâm nhập vào honeypot của bạn để truy cập dữ liệu giả mạo, đội công nghệ thông tin của bạn quan sát cách họ tiến hành trong việc xâm nhập hệ thống và ghi chú các kỹ thuật khác nhau được sử dụng cùng với những lỗ hổng và sức mạnh của hệ thống. Kiến thức này sau đó được sử dụng để cải thiện phòng thủ tổng thể và tăng cường mạng lưới bảo mật.

Để lôi kéo một hacker vào hệ thống của bạn, bạn phải tạo ra một số lỗ hổng mà họ có thể khai thác. Bạn có thể làm điều này bằng cách tiết lộ các cổng dịch vụ có lỗ hổng cung cấp quyền truy cập vào hệ thống của bạn. Tuy nhiên, kẻ tấn công cũng thông minh đủ để xác định honeypots và tránh chúng khỏi các mục tiêu thực sự. Để đảm bảo rằng cạm bẫy của bạn hoạt động, bạn phải xây dựng một honeypot hấp dẫn, thu hút sự chú ý trong khi vẫn có vẻ tự nhiên.

II. Honeynets

1. Honeynets là gì?

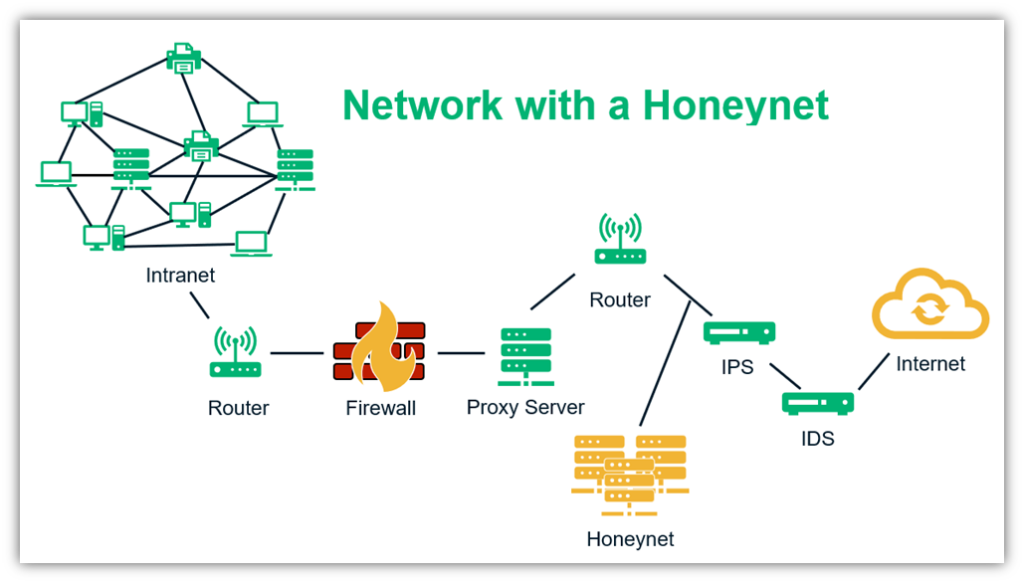

Honeynets là một biến thể của honeypots, nhưng chúng mở rộng khái niệm honeypot để bao gồm nhiều honeypots kết hợp lại với nhau để tạo thành một mạng lưới hoặc hệ thống honeypots. Mục tiêu của honeynets là giám sát và thu thập thông tin về các mối đe dọa mạng một cách chi tiết và phức tạp hơn so với honeypots đơn lẻ.

Cụ thể, honeynets thường bao gồm nhiều honeypots được triển khai trong một môi trường mạng ảo hoặc thật sự. Những honeypots này có thể giả mạo thành các hệ thống và dịch vụ thực tế trên mạng. Mục tiêu của honeynets là thu hút và theo dõi các hành vi của kẻ tấn công mạng trong một môi trường mạng cụ thể.

2. Tại sao bạn cần Honeynet?

Honeynets đại diện cho một sự tiến bộ so với honeypots, cung cấp các tính năng tối ưu hóa. Trong lĩnh vực công nghệ mạng, bạn có thể sử dụng honeynets để:

Đánh chuyển hướng và chặn người xâm nhập mạng, thu thập phân tích toàn diện về hành vi, mô hình hoạt động hoặc mẫu tấn công của họ.

Cách li các kết nối đã bị xâm nhập .

Hoạt động như một cơ sở dữ liệu lưu trữ nhật ký phiên đăng nhập mạng mạnh mẽ, cho phép bạn nghiên cứu ý định của các kẻ tấn công đối với mạng hoặc dữ liệu của bạn.

3. Honeynet hoạt động như thế nào?

Honeynet hoạt động bằng cách thiết lập một môi trường mạng giả mạo để lôi kéo và thu thập thông tin về các kẻ tấn công mạng. Dưới đây là cách hoạt động chung của một honeynet:

- Triển khai honeypots: Bắt đầu bằng việc triển khai các honeypots, các hệ thống máy tính giả mạo hoặc dễ dàng bị tấn công. Honeypots này được đặt ở vị trí chiến lược trong mạng của bạn và được cấu hình để giả lập các dịch vụ và ứng dụng mạng.

- Lôi kéo kẻ tấn công: Honeypots được thiết kế để thu hút sự quan tâm của kẻ tấn công bằng cách tạo ra những điểm yếu giả mạo và dữ liệu giả mạo có giá trị. Kẻ tấn công có thể quyết định tấn công honeypots dựa trên các lỗ hổng được tạo ra hoặc thông tin hấp dẫn giả mạo.

- Thu thập dữ liệu: Khi một kẻ tấn công tấn công honeypots, honeynet bắt đầu ghi lại mọi hoạt động của họ. Dữ liệu bao gồm các giao tiếp mạng, thông tin về kỹ thuật tấn công, và các nỗ lực của kẻ tấn công để xâm nhập vào hệ thống giả mạo.

- Phân tích và nghiên cứu: Dữ liệu thu thập từ honeypots được phân tích để hiểu rõ hơn về cách kẻ tấn công hoạt động, mô hình tấn công, và mục tiêu của họ. Điều này có thể giúp cải thiện phòng thủ mạng và định hướng các biện pháp bảo mật.

- Bảo vệ mạng lưới chính: Honeynet có thể được triển khai như một tường lửa ảo giữa honeypots và mạng lưới chính của bạn, ngăn chặn các cuộc tấn công tiếp cận mạng lưới