Nhắc đến lỗ hổng zero-day, chúng ta đang bước vào một khía cạnh của sự không rõ ràng và nguy hiểm. Những lỗ hổng này là những kẽ hở bảo mật mà nhà sản xuất phần mềm chưa biết hoặc chưa kịp vá. Chúng là vũ khí ưa thích của các tin tặc và kẻ xâm nhập, cho phép họ tấn công mạnh mẽ và không bị phát hiện trước.

Trong bài viết này, chúng ta sẽ đi sâu vào thế giới của lỗ hổng zero-day. Chúng ta sẽ tìm hiểu về khái niệm, cơ chế hoạt động và tại sao chúng trở thành một trong những mối đe dọa nghiêm trọng nhất đối với bảo mật mạng và dữ liệu cá nhân của chúng ta. Chúng ta cũng sẽ xem xét những hậu quả của các cuộc tấn công zero-day và cách phần mềm bảo mật phản ứng trước chúng.

1.Khái niệm lỗ hổng zero-day.

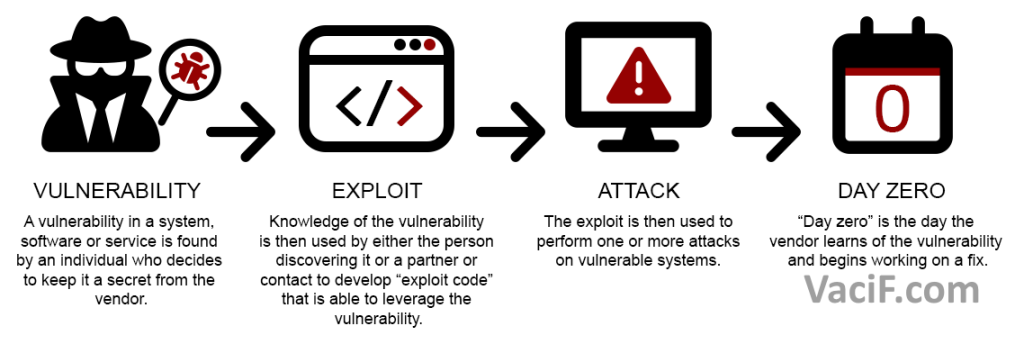

Khái niệm “zero-day” xuất phát từ ngành công nghiệp phần mềm và bảo mật, và nó liên quan đến thời gian mà một lỗ hổng bảo mật mới trong phần mềm được phát hiện. “Zero-day” ám chỉ thời điểm từ khi lỗ hổng bảo mật được tìm thấy cho đến khi ngày mà nhà sản xuất phần mềm có biện pháp vá hoặc bản cập nhật để khắc phục lỗ hổng đó. Trong khoảng thời gian này, lỗ hổng bảo mật chưa được công bố cho nhà sản xuất phần mềm hoặc cộng đồng an ninh, làm cho bất kỳ tấn công nào sử dụng lỗ hổng này trở nên khó phát hiện và ngăn chặn.

Thuật ngữ “zero-day” xuất phát từ ý nghĩa là chúng ta đếm các ngày từ khi lỗ hổng bảo mật được tìm thấy. Ngày “zero” là ngày mà lỗ hổng được phát hiện, và các ngày tiếp theo được đếm tương ứng với các ngày sau đó. Trong khoảng thời gian “zero-day”, nhà sản xuất phần mềm chưa có “ngày” để phát hành biện pháp vá hoặc bản cập nhật, và do đó, lỗ hổng bảo mật có thể được tận dụng bởi các kẻ tấn công.

Các đặc điểm quan trọng của lỗ hổng zero-day bao gồm:

- Không được biết đến: Nhà sản xuất phần mềm hoặc cộng đồng bảo mật chưa biết về sự tồn tại của lỗ hổng này, vì vậy chưa có bản vá nào được phát hành.

- Khả năng khai thác: Lỗ hổng zero-day có thể được sử dụng bởi tin tặc để thực hiện các cuộc tấn công mà không cần kiến thức hoặc công cụ đặc biệt. Tin tặc có thể sử dụng lỗ hổng này để xâm nhập vào hệ thống, thực hiện các hành động độc hại, lấy dữ liệu nhạy cảm hoặc thậm chí kiểm soát toàn bộ hệ thống.

- Nguy hiểm cao: Lỗ hổng zero-day thường rất nguy hiểm, vì không có biện pháp nào để ngăn chặn sự khai thác của nó cho đến khi một bản vá được phát hành.

- Tác động rộng rãi: Các lỗ hổng zero-day có thể ảnh hưởng đến nhiều loại phần mềm, hệ điều hành hoặc thiết bị. Một cuộc tấn công zero-day có thể lan rộng nhanh chóng và gây ra thiệt hại lớn.

2. Tấn công zero-day hoạt động như thế nào ?

Phần mềm thường có lỗ hổng bảo mật mà tin tặc có thể khai thác để gây ra sự tàn phá. Các nhà phát triển phần mềm luôn tìm kiếm các lỗ hổng để “vá” nghĩa là phát triển một giải pháp mà họ phát hành trong bản cập nhật mới.

Tuy nhiên, đôi khi tin tặc phát hiện ra lỗ hổng trước khi nhà phát triển phần mềm phát hiện ra. Trong khi lỗ hổng vẫn còn mở, kẻ tấn công có thể viết và triển khai mã để tận dụng lợi thế của nó. Điều này được gọi là mã khai thác.

Mã khai thác có thể khiến người dùng phần mềm trở thành nạn nhân. Ví dụ: Thông qua hành vi trộm cắp danh tính hoặc các hình thức tội phạm mạng khác. Khi những kẻ tấn công xác định được lỗ hổng zero-day, chúng cần một cách để tiếp cận hệ thống dễ bị tấn công. Họ thường làm điều này thông qua một email được thiết kế theo kiểu xã hội, tức là một email hoặc tin nhắn khác được cho là từ một đối tác đã biết hoặc hợp pháp nhưng thực tế là từ một kẻ tấn công. Thông báo cố gắng thuyết phục người dùng thực hiện một hành động như mở tệp hoặc truy cập trang web độc hại. Làm như vậy sẽ tải xuống phần mềm độc hại của kẻ tấn công, phần mềm này xâm nhập vào tệp của người dùng và đánh cắp dữ liệu bí mật.

Khi một lỗ hổng được biết đến, các nhà phát triển sẽ cố gắng vá lỗ hổng đó để ngăn chặn cuộc tấn công. Tuy nhiên, các lỗ hổng bảo mật thường không được phát hiện ngay lập tức. Đôi khi có thể mất vài ngày, vài tuần hoặc thậm chí vài tháng trước khi các nhà phát triển xác định được lỗ hổng dẫn đến cuộc tấn công. Và ngay cả khi bản vá zero-day được phát hành, không phải tất cả người dùng đều nhanh chóng thực hiện nó. Trong những năm gần đây, tin tặc đã nhanh hơn trong việc khai thác các lỗ hổng ngay sau khi phát hiện ra.

Khai thác có thể được bán trên dark web với số tiền lớn. Sau khi khai thác được phát hiện và vá, nó không còn được gọi là mối đe dọa zero-day nữa. Các cuộc tấn công zero-day đặc biệt nguy hiểm vì những người duy nhất biết về chúng là chính những kẻ tấn công. Khi chúng đã xâm nhập vào mạng, bọn tội phạm có thể tấn công ngay lập tức hoặc ngồi chờ thời điểm thuận lợi nhất để thực hiện.

Dưới đây là một số ví dụ về các cuộc tấn công sử dụng lỗ hổng zero-day đã xảy ra trong quá khứ:

- Operation Aurora (2009): Cuộc tấn công này đã nhắm vào các công ty công nghệ lớn, bao gồm Google, Adobe và Juniper Networks. Tin tặc đã sử dụng lỗ hổng zero-day trong trình duyệt Internet Explorer để tiến hành các cuộc tấn công truy cập vào các hệ thống nội bộ.

- Stuxnet (2010): Một cuộc tấn công nổi tiếng được cho là do Mỹ và Israel thực hiện, nhắm vào cơ sở hạt nhân Iran thông qua việc sử dụng lỗ hổng zero-day trong hệ thống điều khiển tài liệu SCADA. Stuxnet đã gây hại đáng kể cho cơ sở hạt nhân của Iran.

- DarkHotel (2014): Một nhóm tin tặc chuyên tấn công các nhà lãnh đạo doanh nghiệp và khách sạn hàng đầu bằng cách sử dụng lỗ hổng zero-day trong trình duyệt và phần mềm khác để xâm nhập và đánh cắp thông tin.

- Hacking Team (2015): Công ty bảo mật Hacking Team đã bị tấn công và thông tin bị rò rỉ, bao gồm mã nguồn và lỗ hổng zero-day mà họ đã khai thác. Các lỗ hổng này sau đó đã được sử dụng trong các cuộc tấn công tiềm tàng.

- Equation Group (2015): Một nhóm tin tặc được cho là liên quan đến NSA đã sử dụng một loạt lỗ hổng zero-day trong các cuộc tấn công kéo dài trong thời gian dài để theo dõi và giám sát mạng và hệ thống trên khắp thế giới.

- Petya/NotPetya Ransomware (2017): Một loại ransomware đã sử dụng một lỗ hổng zero-day trong phần mềm M.E.Doc, một phần mềm kế toán rất phổ biến tại Ukraine, để tấn công các hệ thống. Cuộc tấn công này đã gây ra sự cố lớn và gây thiệt hại lớn tới các tổ chức trên toàn cầu.

3. Zero-day protection hoạt động như thế nào ?

Zero-day protection (bảo vệ zero-day) là một khái niệm trong lĩnh vực bảo mật mạng và phần mềm, đề cập đến việc bảo vệ hệ thống khỏi các lỗ hổng bảo mật chưa được công bố hoặc các mối đe dọa mà chưa có sẵn biện pháp ngăn chặn. Cụ thể, zero-day protection tập trung vào việc ngăn chặn hoặc giảm thiểu nguy cơ tấn công từ các lỗ hổng bảo mật mà nhà cung cấp phần mềm chưa biết hoặc chưa kịp vá.

Các phần mềm bảo vệ endpoint (Endpoint Protection Software) có thể giúp phát hiện và ngăn chặn các cuộc tấn công sử dụng các lỗ hổng zero-day thông qua một loạt các tính năng và kỹ thuật bảo mật.

Dưới đây là một số tính năng quan trọng mà phần mềm bảo vệ endpoint có thể có để phát hiện zero-day:

Hệ thống phát hiện xâm nhập (IDS) và hệ thống phòng thủ (IPS): Các tính năng này có thể kiểm tra lưu lượng mạng và gói tin đang đi qua hệ thống để phát hiện các hoạt động không phù hợp hoặc tấn công đã biết. Các IDS/IPS cơ bản có thể sử dụng các chữ ký và mẫu tấn công, trong khi các phiên bản tiên tiến hơn có thể sử dụng phân tích hành vi để phát hiện các hành vi đáng ngờ.

Phân tích hành vi hệ thống và quy trình: Các phần mềm bảo vệ endpoint có thể theo dõi hành vi của các quy trình và ứng dụng trên hệ thống. Nếu một quy trình bất thường thực hiện các hành động không phù hợp, phần mềm có thể đưa ra cảnh báo hoặc ngăn chặn quy trình đó.

Phân tích tĩnh và động của tệp độc hại: Các tính năng này cho phép phần mềm phân tích cả cấu trúc nội dung và hành vi thực thi của các tệp độc hại. Nếu một tệp độc hại cố gắng thực hiện các hành động không phù hợp hoặc lạ, phần mềm có thể phát hiện và ngăn chặn nó.

Kỹ thuật phát hiện dựa trên hành vi và máy học: Các phần mềm bảo vệ endpoint có thể sử dụng máy học và phân tích hành vi để xác định các hành vi bất thường. Các mô hình học máy có thể học từ dữ liệu lịch sử và phát hiện các hành vi không phù hợp hoặc tấn công mới.

Phân tích mô hình chứng cứ: Các phần mềm bảo vệ endpoint có thể theo dõi sự thay đổi trong các chứng cứ hệ thống, chẳng hạn như tệp, quy trình và tiến trình. Sự thay đổi bất thường có thể cho biết về một tấn công zero-day đang diễn ra.

Cập nhật thường xuyên: Các nhà cung cấp phần mềm bảo vệ endpoint thường cập nhật các chữ ký và các quy tắc phát hiện mới để bảo vệ khỏi các mẫu tấn công mới. Việc duy trì phần mềm bảo vệ endpoint cập nhật là rất quan trọng để đối phó với các lỗ hổng mới và các cuộc tấn công zero-day.

4. Giải pháp Sophos Endpoint.

Sophos Endpoint Security là một trong những giải pháp bảo mật nâng cao, được thiết kế để bảo vệ máy tính đầu cuối (endpoints) khỏi mọi loại mối đe dọa, bao gồm cả các cuộc tấn công zero-day. Dưới đây là cách Sophos Endpoint bảo vệ khỏi các cuộc tấn công zero-day:

Machine Learning và Trí Tuệ Nhân Tạo (AI): Sophos sử dụng machine learning và AI để phân tích hành vi của các tệp và ứng dụng trên máy tính. Họ xây dựng mô hình học máy để nhận biết các dấu hiệu của các tấn công độc hại, bao gồm cả các tấn công zero-day. Bằng cách học từ các mẫu hành vi độc hại và không độc hại, Sophos có thể phát hiện các biểu hiện bất thường và tìm ra các tấn công zero-day mà không cần biết trước về chúng.

Phân Tích Tích Hợp (Integrated Analysis): Sophos Endpoint không chỉ dựa vào một phần mềm bảo vệ duy nhất mà kết hợp nhiều phương pháp phân tích khác nhau, bao gồm cả thống kê, phân tích mã độc, và theo dõi hành vi, để xác định các tấn công zero-day. Việc kết hợp nhiều phương pháp giúp tăng khả năng phát hiện và giảm sai sót.

Cập Nhật Liên Tục (Continuous Updates): Sophos liên tục cập nhật các chữ ký và quy tắc phát hiện để bảo vệ khỏi các mối đe dọa mới nhất, bao gồm các cuộc tấn công zero-day. Cập nhật thường xuyên giúp Sophos Endpoint duy trì tính an toàn trong môi trường mạng đang thay đổi liên tục.

Phản Ứng Tự Động (Automated Response): Nếu Sophos Endpoint phát hiện một cuộc tấn công hoặc một lỗ hổng zero-day, nó có khả năng thực hiện các biện pháp phản ứng tự động như cách ly thiết bị hoặc ngừng một ứng dụng độc hại. Việc phản ứng nhanh chóng giúp ngăn chặn sự lan truyền của cuộc tấn công.