Nội dung bài viết :

1. Top 10 lỗ hổng bảo mật phổ biến trên các trang web theo OWASP

Top 10 lỗ hổng bảo mật phổ biến trên nền tảng web của owasp (p1) mọi người xem tại đây :

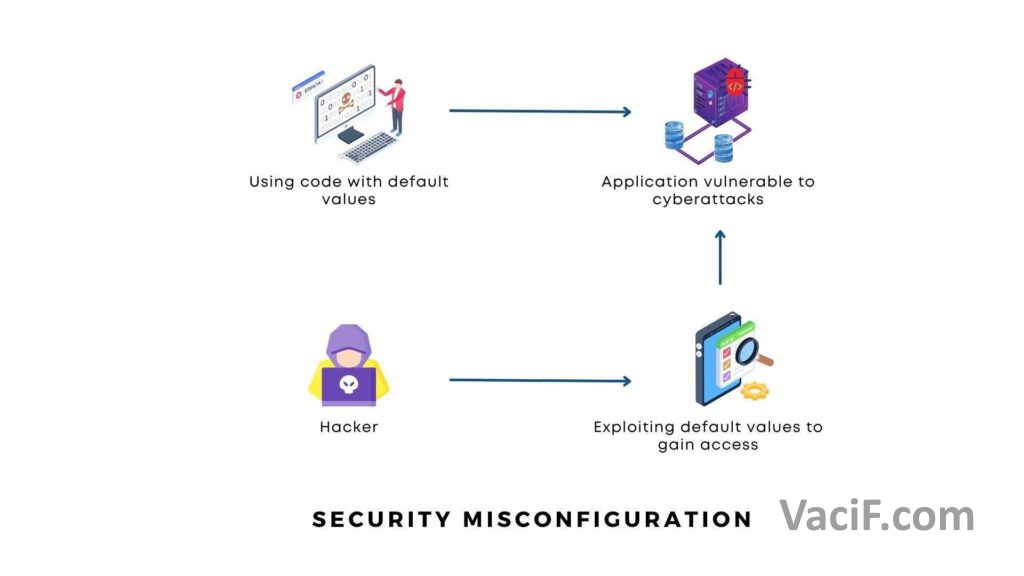

1.6 Security Misconfiguration (Cấu hình bảo mật không đúng)

Là một lỗ hổng bảo mật nghiêm trọng xuất hiện khi cấu hình hệ thống, ứng dụng hoặc máy chủ không đúng cách, dẫn đến việc mở cửa cho các tấn công và truy cập trái phép.

Mô tả: Lỗi cấu hình bảo mật không đúng xảy ra khi các thiết lập, cấu hình và mặc định của hệ thống, ứng dụng hoặc máy chủ không được bảo vệ đúng cách. Điều này có thể bao gồm việc để lại mặc định của cơ sở dữ liệu, máy chủ, thư viện, hoặc thậm chí mở quyền truy cập không đáng cho phép.

Nguy cơ: Lỗi cấu hình bảo mật không đúng có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Truy cập trái phép: Kẻ tấn công có thể tìm ra các điểm yếu trong cấu hình không đúng và tiến hành tấn công truy cập trái phép vào hệ thống.

- Rò rỉ thông tin nhạy cảm: Cấu hình không đúng có thể dẫn đến việc rò rỉ thông tin nhạy cảm như tên người dùng, mật khẩu, và dữ liệu khác.

- Thực thi mã từ xa (RCE): Nếu máy chủ hoặc ứng dụng được cấu hình sai, kẻ tấn công có thể thực thi mã độc từ xa trên hệ thống.

- Tấn công denial-of-service (DoS): Cấu hình sai có thể tạo điều kiện thuận lợi cho tấn công từ chối dịch vụ bằng cách áp đặt tải lớn lên hệ thống.

Phòng ngừa: Để ngăn chặn lỗi cấu hình bảo mật không đúng, cần tuân thủ các biện pháp bảo mật sau:

- Thiết lập cấu hình an toàn: Đảm bảo rằng cấu hình của hệ thống, ứng dụng và máy chủ được thiết lập an toàn và đúng cách.

- Loại bỏ các cấu hình mặc định: Loại bỏ hoặc cấu hình lại các thiết lập mặc định không an toàn của hệ thống, ứng dụng và máy chủ.

- Cập nhật và kiểm tra bảo mật định kỳ: Đảm bảo rằng các cấu hình được cập nhật và kiểm tra bảo mật định kỳ để ngăn chặn các lỗ hổng tiềm ẩn.

- Kiểm tra cấu hình độc lập: Thực hiện kiểm tra bảo mật riêng biệt cho cấu hình để xác định các thiết lập không đúng cách và điểm yếu.

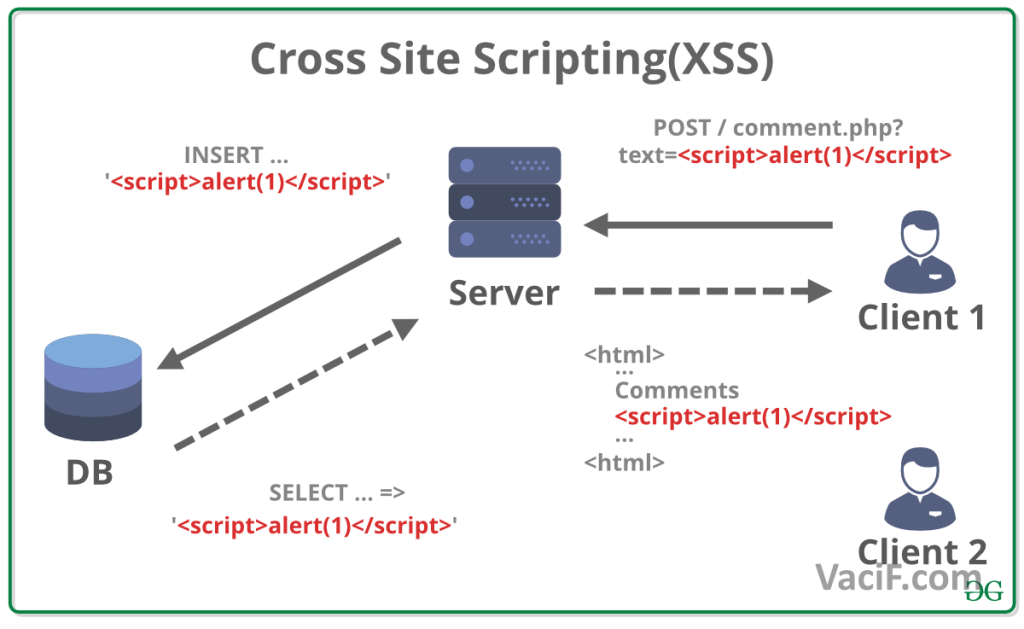

1.7 Cross-Site Scripting (XSS)

Là một lỗ hổng bảo mật nguy hiểm xảy ra khi ứng dụng không xử lý đúng cách dữ liệu nhập vào từ người dùng, cho phép kẻ tấn công chèn mã độc JavaScript hoặc mã độc khác vào trang web.

Mô tả: Tấn công XSS xảy ra khi ứng dụng web không thể lọc và mã hóa đúng cách dữ liệu nhập vào từ người dùng, cho phép kẻ tấn công chèn mã độc vào trang web. Khi người dùng khác truy cập trang web chứa mã độc, mã độc có thể thực thi trên trình duyệt của họ, đánh cắp thông tin hoặc thậm chí kiểm soát tài khoản người dùng.

Nguy cơ: Tấn công XSS có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Đánh cắp thông tin người dùng: Kẻ tấn công có thể thực hiện mã độc để đánh cắp thông tin cá nhân của người dùng như tên đăng nhập, mật khẩu, thông tin thẻ tín dụng, và nhiều thông tin khác.

- Suy yếu tính toàn vẹn của trang web: Mã độc có thể thay đổi nội dung trang web, gây ảnh hưởng tiêu âm đến uy tín của trang web.

- Thực thi tấn công từ xa (RCE): Tấn công XSS có thể dẫn đến thực thi mã độc từ xa trên máy người dùng, gây ra các hành động xâm nhập.

- Lừa đảo người dùng: Kẻ tấn công có thể tạo ra các trang web giả mạo để lừa đảo người dùng và đánh cắp thông tin.

Phòng ngừa: Để ngăn chặn tấn công Cross-Site Scripting (XSS), cần tuân thủ các biện pháp bảo mật sau:

- Mã hóa và kiểm tra dữ liệu đầu vào: Kiểm tra và mã hóa đúng cách dữ liệu nhập vào từ người dùng để đảm bảo rằng không có mã độc được chèn vào.

- Sử dụng thư viện an toàn: Sử dụng thư viện mã hóa và xử lý HTML an toàn để ngăn chặn mã độc XSS.

- Chặn cửa sổ popup (pop-up windows): Chặn việc sử dụng cửa sổ popup không cần thiết hoặc có thể bị lợi dụng để thực hiện tấn công.

- Sử dụng Content Security Policy (CSP): Sử dụng CSP để xác định các nguồn tài nguyên hợp lệ mà trang web có thể tải, giúp ngăn chặn tải các nguồn không an toàn.

- Tự động kiểm tra bảo mật: Sử dụng các công cụ kiểm tra bảo mật tự động để xác định các lỗ hổng XSS và các vấn đề bảo mật khác.

1.8 Insecure Deserialization (Không an toàn khi giải mã đối tượng)

Là một lỗ hổng bảo mật nghiêm trọng xảy ra khi ứng dụng không kiểm tra và xác thực đúng cách dữ liệu khi giải mã đối tượng, dẫn đến nguy cơ thực thi mã độc hoặc tấn công từ xa.

Mô tả: Không an toàn khi giải mã đối tượng xảy ra khi dữ liệu đối tượng không được kiểm tra và xác thực đúng cách trước khi được giải mã. Kẻ tấn công có thể chèn dữ liệu độc hại hoặc tấn công trong dữ liệu được gửi tới ứng dụng, dẫn đến thực thi mã độc hoặc thậm chí kiểm soát máy chủ từ xa.

Nguy cơ: Không an toàn khi giải mã đối tượng có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Thực thi mã độc: Kẻ tấn công có thể chèn mã độc vào dữ liệu đối tượng, khiến cho ứng dụng thực thi mã độc khi giải mã đối tượng.

- Tấn công từ xa: Kẻ tấn công có thể chèn các tài liệu độc hại vào dữ liệu đối tượng, gây ra các tấn công từ xa và kiểm soát máy chủ hoặc hệ thống.

- Thay đổi dữ liệu: Kẻ tấn công có thể thay đổi dữ liệu đối tượng để gây ảnh hưởng đến tính toàn vẹn của dữ liệu.

Phòng ngừa: Để ngăn chặn không an toàn khi giải mã đối tượng, cần tuân thủ các biện pháp bảo mật sau:

- Kiểm tra và xác thực dữ liệu: Kiểm tra và xác thực đúng cách dữ liệu đối tượng trước khi giải mã, đảm bảo rằng dữ liệu là hợp lệ và không chứa mã độc.

- Sử dụng thư viện an toàn: Sử dụng thư viện và công cụ giải mã an toàn, có khả năng kiểm tra dữ liệu đối tượng trước khi giải mã.

- Tối giản hóa giải mã đối tượng: Hạn chế việc giải mã đối tượng chỉ cho những dữ liệu cần thiết, giảm nguy cơ các tấn công từ việc giải mã dữ liệu không cần thiết.

- Khoá lại quyền truy cập đối tượng: Đảm bảo rằng chỉ có người dùng và phần mềm có quyền cần thiết mới có thể truy cập và giải mã đối tượng.

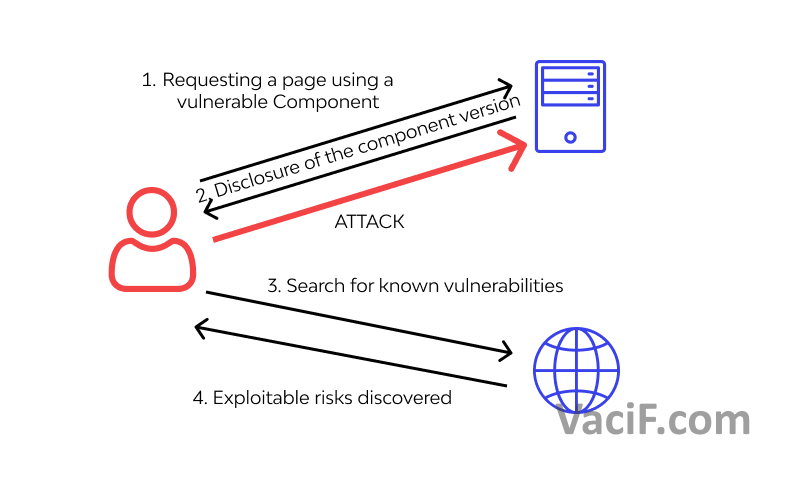

1.9 Using Components with Known Vulnerabilities (Sử dụng thành phần có lỗ hổng đã biết)

Là một lỗ hổng bảo mật nguy hiểm xảy ra khi ứng dụng sử dụng các thành phần, thư viện hoặc phần mềm có lỗ hổng bảo mật đã biết mà không được cập nhật hoặc vá.

Mô tả: Khi ứng dụng sử dụng các thành phần bên ngoài như thư viện, framework hoặc các phần mềm mở rộng, và những thành phần này có lỗ hổng bảo mật đã biết, kẻ tấn công có thể tìm ra và khai thác những lỗ hổng này để tấn công hệ thống.

Nguy cơ: Sử dụng thành phần có lỗ hổng đã biết có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Tấn công từ xa: Kẻ tấn công có thể sử dụng lỗ hổng trong thành phần để thực hiện các cuộc tấn công từ xa, kiểm soát hệ thống hoặc truy cập dữ liệu.

- Thực thi mã độc: Kẻ tấn công có thể sử dụng lỗ hổng trong thành phần để thực thi mã độc trên máy chủ hoặc máy khách.

- Rò rỉ thông tin: Lỗ hổng bảo mật có thể dẫn đến rò rỉ thông tin nhạy cảm hoặc bí mật.

Phòng ngừa: Để ngăn chặn sử dụng thành phần có lỗ hổng đã biết, cần tuân thủ các biện pháp bảo mật sau:

- Giám sát và cập nhật: Theo dõi các tài liệu bảo mật, thông báo về lỗ hổng và cập nhật thường xuyên các thành phần và thư viện đã sử dụng.

- Kiểm tra thành phần: Sử dụng các công cụ kiểm tra tự động để xác định các thành phần có lỗ hổng bảo mật đã biết.

- Loại bỏ hoặc vá các lỗ hổng: Nếu có sẵn các bản vá hoặc phiên bản không có lỗ hổng, cập nhật ngay để loại bỏ lỗ hổng.

- Giới hạn quyền truy cập: Đảm bảo rằng thành phần bên ngoài chỉ có quyền truy cập tối thiểu vào hệ thống.

- Sử dụng cơ chế bảo mật khác nhau: Sử dụng các cơ chế bảo mật như sandboxing, cách ly hoặc kiểm tra cấu hình để hạn chế nguy cơ từ thành phần bên ngoài.

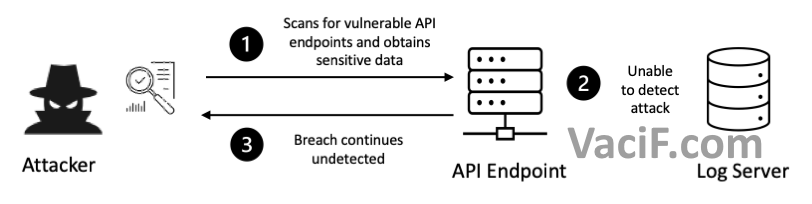

1.10 Insufficient Logging & Monitoring (Đăng nhập và giám sát không đủ)

Là một lỗ hổng bảo mật quan trọng xảy ra khi hệ thống không có khả năng ghi nhật ký đầy đủ và không giám sát hoạt động để phát hiện tấn công và sự cố bảo mật.

Mô tả: Lỗ hổng này xảy ra khi ứng dụng hoặc hệ thống không thực hiện đủ khả năng ghi nhật ký (logging) và giám sát (monitoring) để theo dõi các hoạt động quan trọng, như thử thách hệ thống, tấn công từ chối dịch vụ (DoS), hay các tấn công bảo mật khác.

Nguy cơ: Sự thiếu hụt trong việc ghi nhật ký và giám sát có thể gây ra các vấn đề nghiêm trọng, bao gồm:

- Khả năng xác định tấn công giảm: Thiếu thông tin nhật ký và giám sát làm cho việc phát hiện và đối phó với các tấn công trở nên khó khăn hơn, cho phép kẻ tấn công hoạt động trong bóng tối.

- Khó khăn trong việc điều tra: Thiếu thông tin nhật ký có thể gây khó khăn trong việc điều tra và xác định nguyên nhân gốc rễ của các sự cố bảo mật.

- Không thể xác định hoạt động bất thường: Thiếu giám sát làm cho việc nhận biết các hoạt động không bình thường hoặc sự xâm nhập trở nên khó khăn.

- Không thể đáp ứng yêu cầu tuân thủ: Các quy định về bảo mật và tuân thủ (compliance) thường yêu cầu việc ghi nhật ký và giám sát đầy đủ.

Phòng ngừa: Để ngăn chặn lỗ hổng đăng nhập và giám sát không đủ, cần tuân thủ các biện pháp bảo mật sau:

- Thiết lập ghi nhật ký đầy đủ: Đảm bảo rằng hệ thống ghi nhật ký mọi hoạt động quan trọng, bao gồm cả tương tác của người dùng và các hoạt động hệ thống.

- Thiết lập giám sát chủ động: Sử dụng giám sát chủ động để theo dõi hoạt động hệ thống và phát hiện sự cố bảo mật ngay khi chúng xảy ra.

- Xây dựng hệ thống cảnh báo: Thiết lập hệ thống cảnh báo để thông báo về các sự cố và tấn công bảo mật ngay khi chúng được phát hiện.

- Xây dựng quá trình xử lý sự cố: Đảm bảo rằng có quy trình xử lý sự cố bảo mật được xây dựng và được thực hiện khi cần.

- Kiểm tra và cập nhật định kỳ: Xem xét và kiểm tra việc ghi nhật ký và giám sát định kỳ để đảm bảo tính đầy đủ và hiệu quả.