By The Cyber Security Hub™

Nhóm APT (Advanced Persistent Threat) Salt Typhoon tiếp tục liên hệ với Trung Quốc về việc tấn công vào các nhà cung cấp dịch vụ viễn thông trên toàn cầu. Theo báo cáo của Insikt Group thuộc Recorded Future, các tác nhân đe dọa này đã xâm nhập vào hệ thống của một số nhà cung cấp viễn thông tại Mỹ bằng cách khai thác các thiết bị mạng Cisco IOS XE chưa được vá lỗi.

Khai thác lỗ hổng bảo mật trên thiết bị Cisco

Các nhà nghiên cứu của Insikt Group phát hiện rằng tin tặc Trung Quốc đã lợi dụng hai lỗ hổng bảo mật nghiêm trọng trên Cisco:

Chi tiết về CVE-2023-20198

Vào tháng 10 năm 2023, Cisco công bố lỗ hổng zero-day CVE-2023-20198 với điểm CVSS tối đa là 10. Lỗ hổng này được tìm thấy trong phần mềm IOS XE và đã bị khai thác trong các cuộc tấn công thực tế. Cisco phát hiện ra lỗ hổng này khi xử lý nhiều trường hợp hỗ trợ kỹ thuật (TAC).

Kẻ tấn công có thể khai thác lỗ hổng này để chiếm quyền quản trị và kiểm soát hoàn toàn router bị ảnh hưởng. Thông báo cảnh báo từ Cisco cho biết lỗ hổng này cho phép một kẻ tấn công từ xa, không cần xác thực, có thể tạo tài khoản có quyền privilege level 15 trên hệ thống bị ảnh hưởng.

Lỗ hổng ảnh hưởng đến cả thiết bị vật lý và ảo nếu tính năng Web User Interface (Web UI) được kích hoạt cùng với HTTP/HTTPS Server.

Chi tiết về CVE-2023-20273

Cũng vào tháng 10 năm 2023, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm CVE-2023-20273 vào danh mục lỗ hổng bị khai thác đã biết (Known Exploited Vulnerabilities).

Lỗ hổng này liên quan đến một lỗi không xác định trong giao diện quản trị web của Cisco. Kẻ tấn công có thể kết hợp lỗ hổng này với CVE-2023-20198 để nâng cao đặc quyền lên cấp root, từ đó cài cấy mã độc (implant) vào hệ thống tệp của thiết bị.

Trong quá trình điều tra, Cisco phát hiện rằng ngay cả những hệ thống đã được vá lỗi chống lại CVE-2023-20198 vẫn bị tấn công, cho thấy có thể tồn tại một lỗ hổng zero-day khác chưa được công bố.

Tác động toàn cầu đối với các mạng viễn thông

Báo cáo của Insikt Group cho thấy các cuộc tấn công đã xâm nhập vào nhiều mạng viễn thông, bao gồm:

- Các nhà cung cấp dịch vụ Internet (ISP) tại Mỹ và Ý

- Một nhà mạng tại Mỹ có liên kết với Vương quốc Anh

- Các nhà cung cấp tại Nam Phi và Thái Lan

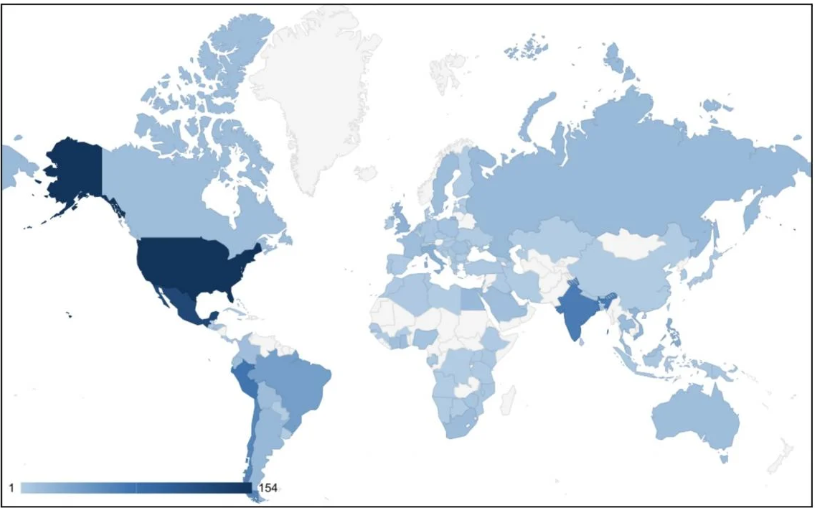

Phân tích của Insikt Group phát hiện hơn 12.000 thiết bị mạng Cisco có giao diện web Web UI công khai trên Internet. Trong số đó, hơn 1.000 thiết bị đã bị nhắm mục tiêu, chiếm khoảng 8% tổng số thiết bị dễ bị tấn công, cho thấy chiến dịch tấn công có chủ đích nhắm vào các nhà cung cấp dịch vụ viễn thông.

Salt Typhoon Thiết bị Cisco nhắm mục tiêu | Nguồn: Recorded Future

Chiến thuật của nhóm Salt Typhoon

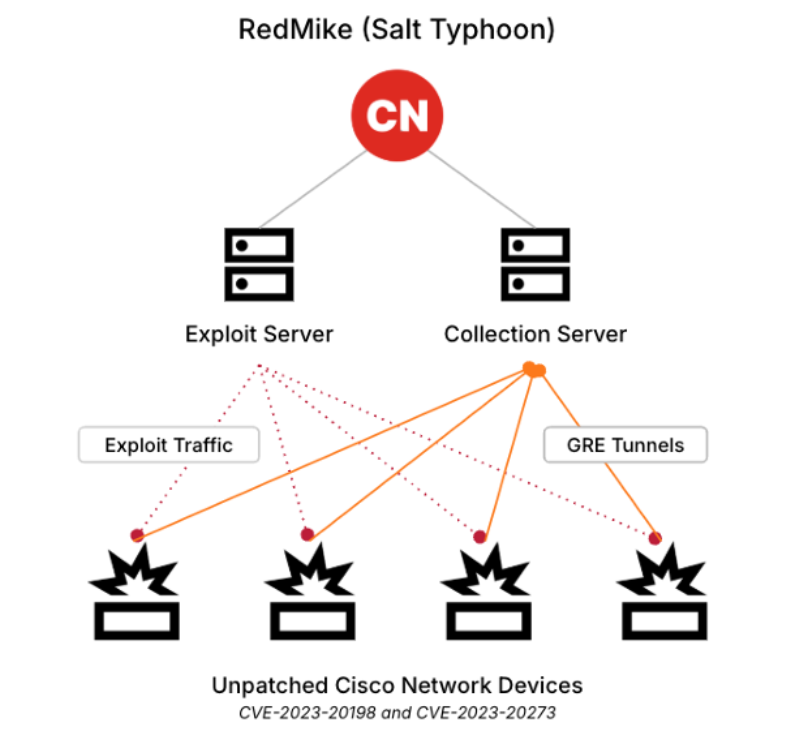

Nhóm Salt Typhoon (còn được biết đến với các tên gọi khác như FamousSparrow và GhostEmperor) sử dụng kỹ thuật Generic Routing Encapsulation (GRE) tunnels trên các thiết bị Cisco bị xâm nhập để:

- Duy trì sự hiện diện lâu dài (persistence)

- Tránh bị phát hiện (evade detection)

- Ẩn giấu dữ liệu đánh cắp bằng cách đóng gói nó trong các gói tin GRE

Hình 1: Cơ sở hạ tầng khai thác thiết bi mạng RedMike Cisco (Nguồn: Recorder Future)

Vào giữa tháng 12 năm 2024, nhóm này còn bị phát hiện thực hiện các hoạt động trinh sát trên hạ tầng viễn thông của Mytel – một nhà mạng tại Myanmar.

Khuyến nghị bảo mật

Nhóm Insikt Group khuyến nghị:

- Cập nhật bản vá cho thiết bị Cisco IOS XE ngay lập tức.

- Hạn chế việc tiếp cận các giao diện quản trị và dịch vụ không cần thiết từ Internet.

Chiến dịch tấn công rộng hơn của Salt Typhoon

Salt Typhoon đã hoạt động từ ít nhất năm 2019, tập trung vào các cơ quan chính phủ và doanh nghiệp viễn thông trên toàn thế giới.

Mở rộng phạm vi tại Hoa Kỳ

Vào tháng 1 năm 2025, The Wall Street Journal báo cáo rằng nhóm này đã xâm nhập vào nhiều nhà mạng Hoa Kỳ hơn so với ước tính ban đầu, bao gồm:

- Charter Communications

- Windstream

Các cuộc tấn công này khai thác lỗ hổng trong thiết bị mạng của các hãng lớn như Cisco và Fortinet.

Cuối tháng 12 năm 2024, một quan chức Nhà Trắng xác nhận rằng Salt Typhoon đã xâm nhập thành công vào tổng cộng chín nhà mạng viễn thông Mỹ, như một phần của chiến dịch gián điệp mạng nhắm vào các công ty viễn thông toàn cầu.

Phản ứng của Nhà Trắng và Chính phủ Hoa Kỳ

Cố vấn An ninh mạng Nhà Trắng, Anne Neuberger, tiết lộ rằng vụ vi phạm mới nhất được phát hiện sau khi chính quyền Tổng thống Biden ban hành hướng dẫn nhằm phát hiện hoạt động của Salt Typhoon.

Vào đầu tháng 12 năm 2024, Neuberger xác nhận rằng nhóm này đã tấn công vào các công ty viễn thông tại hàng chục quốc gia, chủ yếu thu thập metadata và các dữ liệu liên lạc quan trọng, đặc biệt từ chính phủ và giới chính trị.

Trong cùng tháng, các nhà mạng lớn của Mỹ như AT&T và Verizon tuyên bố đã bảo vệ hệ thống của họ sau các nỗ lực tấn công gián điệp mạng từ Salt Typhoon.

Dù quy mô tấn công lớn, Neuberger khẳng định:

“Cho đến thời điểm này, chúng tôi chưa phát hiện bất kỳ thông tin liên lạc mật nào bị xâm phạm.”

Cảnh báo và biện pháp phòng vệ toàn cầu

Vào tháng 12 năm 2024, các cơ quan an ninh mạng quốc tế đã đưa ra cảnh báo chung về các chiến dịch gián điệp mạng liên quan đến Cộng hòa Nhân dân Trung Hoa (PRC), nhắm vào hạ tầng viễn thông toàn cầu.

Các cơ quan này cũng phát hành tài liệu:

Hướng dẫn tăng cường giám sát và bảo vệ hạ tầng truyền thông (Enhanced Visibility and Hardening Guidance for Communications Infrastructure)

Tài liệu này cung cấp cho các kỹ sư mạng và chuyên gia bảo mật những phương pháp tốt nhất để tăng cường khả năng phát hiện và bảo vệ thiết bị mạng khỏi các cuộc tấn công từ PRC và các tác nhân đe dọa khác.

Các cơ quan tham gia bao gồm:

- CISA (Cơ quan An ninh mạng & Cơ sở hạ tầng Hoa Kỳ)

- NSA (Cơ quan An ninh Quốc gia Hoa Kỳ)

- FBI (Cục Điều tra Liên bang Hoa Kỳ)

- ASD (Cục Tín hiệu Úc)

- CCCS (Trung tâm An ninh mạng Canada)

- NCSC-NZ (Trung tâm An ninh mạng quốc gia New Zealand)