Một trong những vũ khí tinh vi nhất mà các hacker có thể sử dụng để thực hiện các cuộc tấn công lớn là mạng lưới Botnet. Được tạo ra từ hàng trăm hoặc thậm chí hàng triệu máy tính và thiết bị kết nối trực tuyến, Botnet không chỉ là một biểu tượng cho sự đa dạng và sức mạnh của internet, mà còn là nguy cơ mà chúng ta cần phải hiểu và đối mặt.

Trong bài viết này, chúng ta sẽ tìm hiểu rõ hơn về Botnet, về khái niệm, cơ chế hoạt động và những hậu quả của một cuộc tấn công Botnet. Cuối cùng, chúng ta sẽ thảo luận về những biện pháp bảo vệ và ngăn chặn sự lây lan của Botnet.

1. Botnet là gì ?

Botnet là mạng lưới các thiết bị máy tính bị tấn công được sử dụng để thực hiện nhiều vụ lừa đảo và tấn công mạng khác nhau. Thuật ngữ “botnet” được hình thành từ “robot” và “mạng”. Việc lắp ráp mạng botnet thường là giai đoạn xâm nhập của sơ đồ nhiều lớp. Các bot đóng vai trò là công cụ để tự động hóa các cuộc tấn công hàng loạt, chẳng hạn như đánh cắp dữ liệu, đánh sập máy chủ và phát tán phần mềm độc hại.

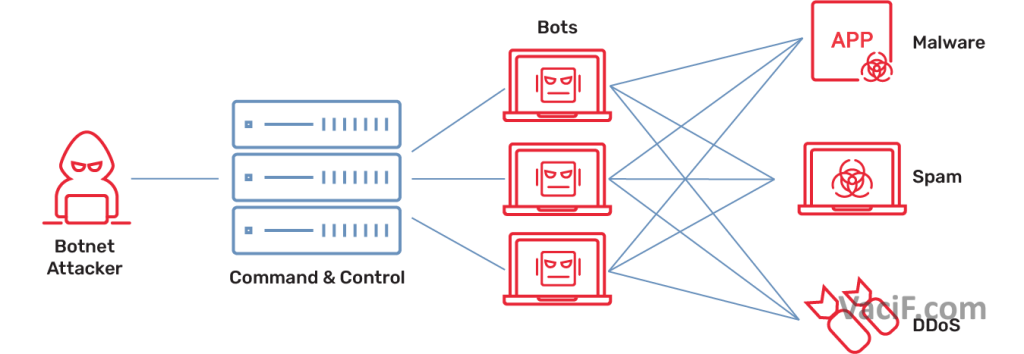

2. Botnet hoạt động như thế nào ?

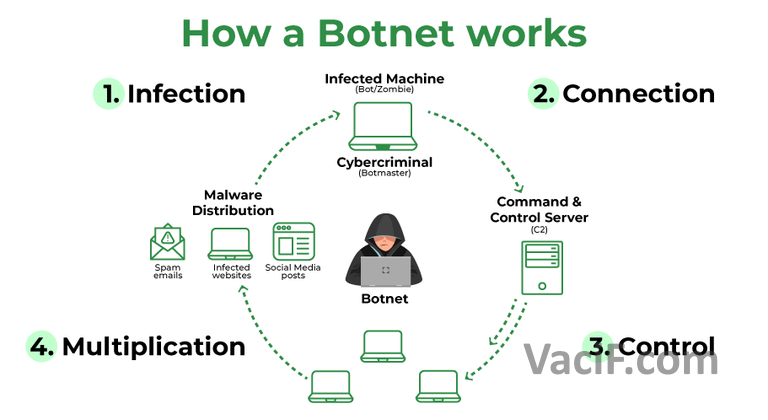

Các giai đoạn cơ bản của việc xây dựng mạng botnet có thể được đơn giản hóa thành một số bước:

- Chuẩn bị và tiếp xúc: Hacker khai thác lỗ hổng để khiến người dùng tiếp xúc với phần mềm độc hại.

- Lây nhiễm: Thiết bị của người dùng bị nhiễm phần mềm độc hại có thể chiếm quyền kiểm soát thiết bị của họ.

- Kích hoạt: Tin tặc huy động các thiết bị bị nhiễm để thực hiện các cuộc tấn công.

Giai đoạn 1: Bắt đầu bằng việc tin tặc tìm ra lỗ hổng trong trang web, ứng dụng hoặc hành vi của con người. Mục đích là khiến người dùng vô tình bị nhiễm phần mềm độc hại. Bạn thường thấy tin tặc khai thác các vấn đề bảo mật trong phần mềm hoặc trang web hoặc gửi phần mềm độc hại qua email và tin nhắn trực tuyến khác.

Giai đoạn 2: Người dùng bị nhiễm phần mềm độc hại botnet khi thực hiện hành động xâm phạm thiết bị của họ. Nhiều phương pháp trong số này liên quan đến việc người dùng bị thuyết phục thông qua kỹ thuật xã hội để tải xuống một loại vi-rút Trojan đặc biệt. Những kẻ tấn công khác có thể hung hãn hơn bằng cách sử dụng tính năng tải xuống theo từng ổ đĩa khi truy cập một trang web bị nhiễm virus. Bất kể phương thức lây nhiễm nào, tội phạm mạng cuối cùng đều vi phạm tính bảo mật của máy tính của một số người dùng.

Giai đoạn 3: Sẽ bắt đầu bằng việc chiếm quyền kiểm soát từng máy tính. Kẻ tấn công sắp xếp tất cả các máy bị nhiễm thành một mạng lưới các “bot” mà chúng có thể quản lý từ xa. Thông thường, tội phạm mạng sẽ tìm cách lây nhiễm và kiểm soát hàng nghìn, hàng chục nghìn hoặc thậm chí hàng triệu máy tính. Sau đó, tội phạm mạng có thể đóng vai trò là ông chủ của một “mạng lưới zombie” lớn, tức là một mạng botnet được lắp ráp hoàn chỉnh và đang hoạt động.

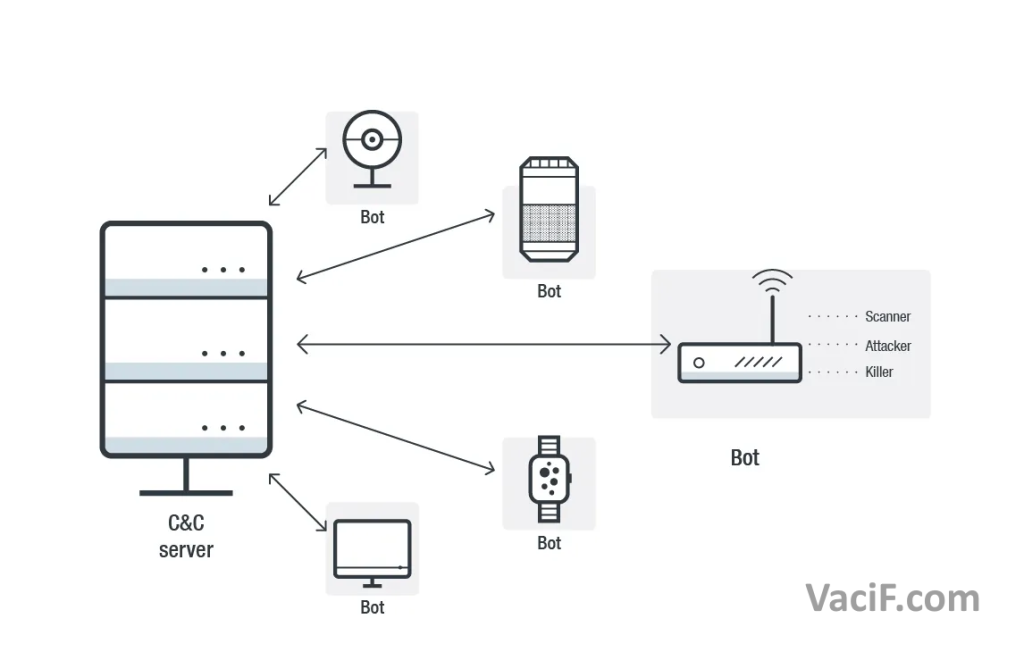

3. Botnet có thể kiểm soát được là gì?

Botnet có thể là bất kỳ thiết bị nào có thể truy cập kết nối internet. Gần như mọi thiết bị internet dựa trên máy tính đều dễ bị tấn công bởi mạng botnet, nghĩa là mối đe dọa đang gia tăng không ngừng. Để tự bảo vệ mình, hãy lưu ý một số thiết bị phổ biến bị xâm nhập vào mạng botnet:

Các máy tính truyền thống như máy tính để bàn và máy tính xách tay chạy trên HĐH Windows hoặc macOS từ lâu đã trở thành mục tiêu phổ biến để xây dựng mạng botnet.

Các thiết bị di động đã trở thành một mục tiêu khác khi ngày càng có nhiều người tiếp tục sử dụng chúng. Điện thoại thông minh và máy tính bảng đáng chú ý đã được đưa vào các cuộc tấn công botnet trong quá khứ.

Phần cứng hạ tầng Internet được sử dụng để kích hoạt và hỗ trợ các kết nối internet cũng có thể được đồng chọn vào mạng botnet. Bộ định tuyến mạng và máy chủ web được biết đến là mục tiêu.

Thiết bị Internet of Things (IoT) bao gồm bất kỳ thiết bị được kết nối nào chia sẻ dữ liệu với nhau qua internet. Bên cạnh máy tính và thiết bị di động, các ví dụ có thể bao gồm:

- Các thiết bị nhà thông minh (nhiệt kế, camera an ninh, tivi, loa,…)

- Thông tin giải trí trên xe (IVI)

- Thiết bị đeo được (đồng hồ thông minh, máy theo dõi thể dục, v.v.)

4. Hacker kiểm soát Botnet như thế nào ?

Việc ban hành lệnh là một phần quan trọng trong việc kiểm soát mạng botnet. Tuy nhiên, tính ẩn danh cũng quan trọng đối với kẻ tấn công. Như vậy, các botnet được vận hành thông qua lập trình từ xa.

Command-and-control (C&C) là nguồn máy chủ của tất cả hướng dẫn và lãnh đạo botnet. Đây là máy chủ chính của bot herder và mỗi máy tính zombie đều nhận lệnh từ nó.

Mỗi mạng botnet có thể được dẫn dắt bởi các lệnh trực tiếp hoặc gián tiếp trong các mô hình sau:

- Mô hình client-server tập trung

- Mô hình ngang hàng phi tập trung (P2P)

Các mô hình tập trung được điều khiển bởi một máy chủ chăn nuôi bot. Một biến thể của mô hình này có thể chèn thêm các máy chủ được giao nhiệm vụ làm người quản lý phụ hoặc “proxy”. Tuy nhiên, tất cả các lệnh đều được truyền xuống từ người quản lý bot ở cả hệ thống phân cấp tập trung và dựa trên proxy. Cả hai cấu trúc đều khiến bot herder dễ bị phát hiện, điều này làm cho các phương pháp lỗi thời này trở nên kém lý tưởng.

Các mô hình phi tập trung nhúng các trách nhiệm hướng dẫn trên tất cả các máy tính zombie. Miễn là người chăn bot có thể liên lạc với bất kỳ máy tính zombie nào, họ có thể truyền lệnh cho những máy tính khác. Cấu trúc ngang hàng càng che dấu danh tính của bên chăn nuôi bot. Với những lợi thế rõ ràng so với các mô hình tập trung cũ, P2P ngày nay phổ biến hơn.

5. Botnet được sử dụng để làm gì ?

Những người tạo ra Botnet luôn có thứ gì đó để đạt được, dù là vì tiền hay sự thỏa mãn cá nhân.

- Trộm cắp tài chính: bằng cách tống tiền hoặc trực tiếp ăn cắp tiền

- Trộm cắp thông tin: để truy cập vào các tài khoản nhạy cảm hoặc bí mật

- Phá hoại dịch vụ: bằng cách đưa dịch vụ và trang web vào chế độ ngoại tuyến, v.v.

- Lừa đảo tiền điện tử: sử dụng sức mạnh xử lý của người dùng để khai thác tiền điện tử

- Bán quyền truy cập cho bọn tội phạm khác: để cho phép những người dùng không nghi ngờ tiếp tục lừa đảo

Hầu hết động cơ xây dựng mạng botnet đều tương tự như động cơ của các tội phạm mạng khác. Trong nhiều trường hợp, những kẻ tấn công này muốn đánh cắp thứ gì đó có giá trị hoặc gây rắc rối cho người khác. Trong một số trường hợp, tội phạm mạng sẽ thiết lập và bán quyền truy cập vào một mạng lưới máy zombie rộng lớn. Người mua thường là những tội phạm mạng khác trả tiền trên cơ sở cho thuê hoặc bán hoàn toàn. Ví dụ: những kẻ gửi thư rác có thể thuê hoặc mua mạng để thực hiện chiến dịch thư rác quy mô lớn.

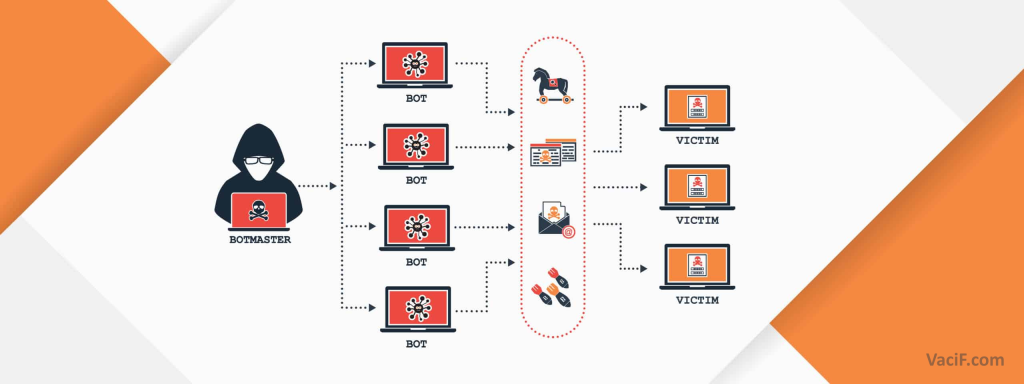

6. Các loại tấn công Botnet

Mặc dù bản thân botnet có thể là một cuộc tấn công nhưng chúng là một công cụ lý tưởng để thực hiện các vụ lừa đảo và tội phạm mạng trên quy mô lớn.

Các chương trình botnet phổ biến bao gồm một số điều sau đây:

- Từ chối dịch vụ phân tán (DDoS) là một cuộc tấn công dựa trên việc làm quá tải một máy chủ với lưu lượng truy cập web để làm sập nó. Các máy tính zombie được giao nhiệm vụ tấn công các trang web và dịch vụ trực tuyến khác, dẫn đến việc chúng bị gỡ xuống một thời gian.

- Các âm mưu lừa đảo bắt chước những người và tổ chức đáng tin cậy để lừa lấy thông tin có giá trị của họ. Thông thường, điều này liên quan đến một chiến dịch thư rác quy mô lớn nhằm đánh cắp thông tin tài khoản người dùng như thông tin đăng nhập ngân hàng hoặc thông tin xác thực email.

- Tấn công brute-force là một phương pháp bẻ khóa phổ biến. Một cuộc tấn công brute-force liên quan đến việc ‘đoán’ tên người dùng và mật khẩu để truy cập trái phép vào hệ thống, hacker sẽ sử dụng phương pháp thử và sai để cố gắng đoán thông tin đăng nhập hợp lệ.

7. Cách tự bảo vệ mình khỏi Botnet

- Sử dụng mật khẩu phức tạp và dài sẽ giúp thiết bị của bạn an toàn hơn so với mật khẩu yếu và ngắn. Chẳng hạn như ‘pass12345.

- Tránh mua những thiết bị có bảo mật yếu. Mặc dù điều này không phải lúc nào cũng dễ dàng nhận ra nhưng nhiều thiết bị nhà thông minh giá rẻ có xu hướng ưu tiên sự thuận tiện cho người dùng hơn là bảo mật. Nghiên cứu đánh giá về tính năng an toàn và bảo mật của sản phẩm trước khi mua.

- Cập nhật cài đặt quản trị và mật khẩu trên tất cả các thiết bị của bạn. Bạn sẽ muốn kiểm tra tất cả các tùy chọn bảo mật và quyền riêng tư có thể có trên mọi thiết bị kết nối giữa các thiết bị hoặc với Internet. Ngay cả tủ lạnh thông minh và xe được trang bị Bluetooth cũng có mật khẩu mặc định của nhà sản xuất để truy cập hệ thống phần mềm của họ. Nếu không cập nhật thông tin xác thực đăng nhập tùy chỉnh và kết nối riêng tư, tin tặc có thể xâm nhập và lây nhiễm vào từng thiết bị được kết nối của bạn.

- Hãy cảnh giác với bất kỳ tệp đính kèm email nào. Cách tiếp cận tốt nhất là tránh hoàn toàn việc tải xuống các tệp đính kèm. Khi bạn cần tải xuống tệp đính kèm, hãy điều tra cẩn thận và xác minh địa chỉ email của người gửi. Ngoài ra, hãy cân nhắc sử dụng phần mềm chống vi-rút chủ động quét phần mềm độc hại trong tệp đính kèm trước khi bạn tải xuống.

- Không bao giờ nhấp vào liên kết trong bất kỳ tin nhắn nào bạn nhận được. Các văn bản, email và tin nhắn trên mạng xã hội đều có thể là phương tiện đáng tin cậy cho phần mềm độc hại botnet.

- Cài đặt phần mềm diệt virus hiệu quả. Một bộ bảo mật internet mạnh mẽ sẽ giúp bảo vệ máy tính của bạn khỏi Trojan và các mối đe dọa khác. Đảm bảo nhận được sản phẩm dành cho tất cả các thiết bị của bạn, bao gồm cả điện thoại và máy tính bảng Android.