Ransomware đã phát triển để trở thành mối đe dọa tiềm ẩn đối với tất cả các tổ chức, không loại trừ ngành hoặc quy mô nào trong mục tiêu chiếm giữ tệp và các tài sản khác của công ty. Ở đâu có dữ liệu, ở đó có cơ hội cho các hacker đe dọa nắm giữ thông tin nhạy cảm này để đòi tiền chuộc và yêu cầu thanh toán.

Tất cả các tổ chức, doanh nghiệp bắt buộc phải có kế hoạch về cách ngăn chặn và ứng phó với các cuộc tấn công của mã độc tống tiền. Trong bài viết này chúng ta cùng tìm hiểu qua ransomware đã phát triển như thế nào để đạt đến trạng thái hiện tại.

1.Sự xuất hiện của ransomware (1989).

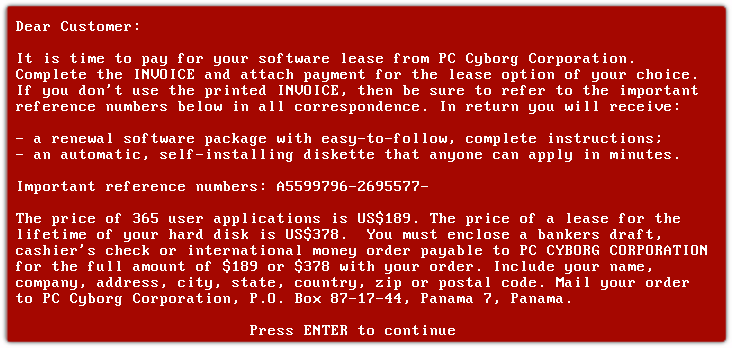

Cuộc tấn công ransomware đầu tiên thường được coi là “trojan AIDS”. Nó được đặt tên theo hội nghị AIDS của Tổ chức Y tế Thế giới (WHO) năm 1989, tại đó nhà sinh vật học Joseph Popp đã phát 20.000 đĩa mềm bị nhiễm virus cho những người tham gia sự kiện. Sau khi người dùng khởi động 90 lần, tên tệp của người dùng sẽ được mã hóa và thông báo bên dưới sẽ xuất hiện, yêu cầu nạn nhân gửi 189 đô la Mỹ đến hộp thư bưu điện ở Panama. Phần mềm tống tiền tương đối dễ loại bỏ bằng các công cụ giải mã trực tuyến.

2. Những năm đầu (2005–2009).

Sau sự kiện đầu tiên này, không có sự phát triển đáng chú ý nào trong lĩnh vực ransomware cho đến năm 2005, khi ransomware tái xuất hiện, lần này sử dụng mã hóa bất đối xứng an toàn. Trojan “Archiveus” và “GPcode” là những thứ đáng chú ý nhất trong số những ransomware đầu tiên này. GPcode đã tấn công các hệ điều hành Windows, lần đầu tiên sử dụng mã hóa đối xứng và sau đó, vào năm 2010, sử dụng RSA-1024 an toàn hơn để mã hóa tài liệu có phần mở rộng tệp cụ thể.

Trojan Archiveus, ransomware đầu tiên sử dụng RSA, đã mã hóa tất cả các tệp trong thư mục “My Documents”. Chúng có thể được giải mã bằng mật khẩu gồm ba mươi chữ số do hacker đe dọa cung cấp sau khi trả tiền chuộc.

Bất chấp tính hiệu quả của các thuật toán mã hóa này, các biến thể ransomware ban đầu có mã tương đối đơn giản, cho phép các công ty chống vi-rút xác định và phân tích chúng. Mật khẩu Archiveus đã bị bẻ khóa vào tháng 5 năm 2006, khi nó được tìm thấy trong mã nguồn của virus. Tương tự, cho đến khi GPcode chuyển sang RSA, việc khôi phục tệp thường có thể thực hiện được mà không cần mật khẩu, khiến tội phạm mạng thích hack, lừa đảo và các phương pháp đe dọa khác.

3. Ransomware bao gồm mật mã (2009–2013).

Năm 2009, virus “Vundo” xuất hiện, đã mã hóa máy tính và bán bộ giải mã. Vundo đã khai thác lỗ hổng trong plugin trình duyệt được viết bằng Java hoặc tự tải xuống khi người dùng nhấp vào tệp đính kèm email độc hại. Sau khi được cài đặt, Vundo đã tấn công hoặc ngăn chặn các chương trình chống phần mềm độc hại như Windows Defender và Malwarebytes.

Ngay sau đó, vào năm 2010, trojan “WinLock” đã xuất hiện. Mười tội phạm mạng ở Moscow đã sử dụng phần mềm này để khóa máy tính của nạn nhân và hiển thị nội dung khiêu dâm cho đến khi nạn nhân gửi cho họ khoảng 10 đô la rúp. Nhóm này đã bị bắt vào tháng 8 cùng năm, mặc dù kế hoạch này lần đầu tiên thu được 16 triệu đô la Mỹ.

Vào năm 2011, phần mềm này đã được nâng cấp để giả làm hệ thống Kích hoạt Sản phẩm Windows. Phần mềm độc hại dường như yêu cầu cài đặt lại phần mềm do sử dụng gian lận và cuối cùng là tống tiền dữ liệu từ nạn nhân.

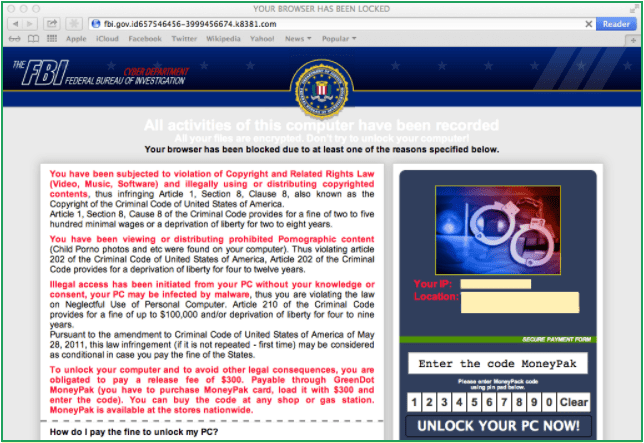

Phần mềm tống tiền “Reveton”, xuất hiện vào năm 2012, là một loại phần mềm hù dọa hiển thị thông báo cho nạn nhân của nó tuyên bố rằng đó là cơ quan thực thi pháp luật Hoa Kỳ và người dùng đã bị phát hiện xem nội dung khiêu dâm bất hợp pháp. Trong một số trường hợp, nó kích hoạt máy ảnh của người dùng để ngụ ý rằng người dùng đã được ghi lại. Nó cũng yêu cầu nạn nhân phải trả tiền để tránh bị truy tố.

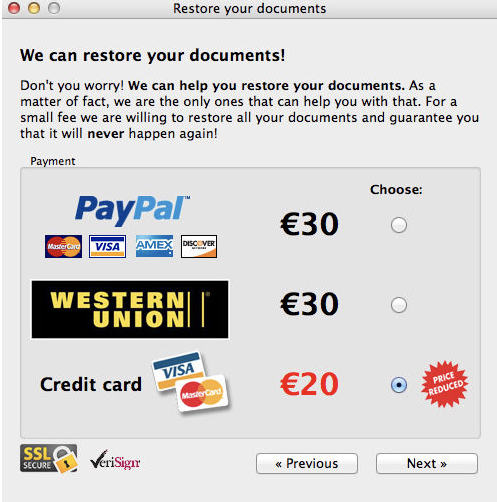

Một biến thể của ransomware này cũng xuất hiện cho Mac, mặc dù nó không phải là mã hóa. Nó được tạo thành từ 150 iframe giống hệt nhau, mỗi iframe phải được đóng lại, vì vậy trình duyệt dường như đã bị khóa.

4. Ransomware trở nên thống trị (2013–2016).

Vào nửa cuối năm 2013, “CryptoLocker” đã xuất hiện. CryptoLocker là công ty tiên phong theo nhiều cách: Nó là phần mềm tống tiền đầu tiên được phát tán bởi botnet, trong trường hợp này là botnet “Gameover Zeus”, mặc dù nó cũng sử dụng các chiến thuật truyền thống hơn, chẳng hạn như lừa đảo. Cũng đáng chú ý là CryptoLocker đã sử dụng mã hóa khóa công khai và khóa riêng RSA 2048-bit, khiến nó đặc biệt khó bị bẻ khóa. CryptoLocker đã không bị dừng lại cho đến khi mạng botnet liên quan của nó, “Gameover Zeus,” bị gỡ xuống vào năm 2014.

Phần mềm tống tiền thực sự đầu tiên dành cho Mac, “FileCoder”, cũng được phát hiện vào năm 2014, mặc dù sau đó nó được phát hiện có nguồn gốc từ đầu năm 2012. Phần mềm độc hại này chưa bao giờ kết thúc, vì mặc dù nó đã mã hóa các tệp và yêu cầu thanh toán nhưng các tệp duy nhất mà nó được mã hóa là của riêng nó.

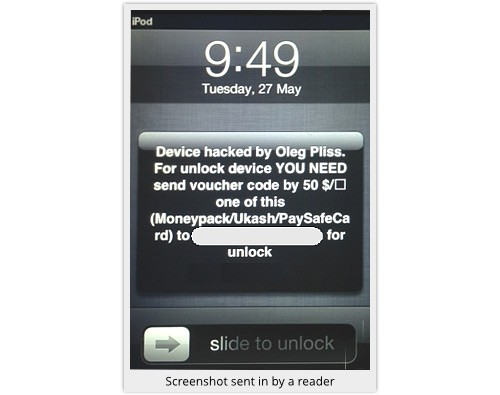

Các cuộc tấn công phi mã hóa khác vào cơ sở hạ tầng Mac đã thành công hơn trong năm đó. Năm 2014 cũng chứng kiến cuộc tấn công “Oleg Pliss”, trong đó một kẻ đe dọa đã sử dụng thông tin đăng nhập tài khoản Apple bị đánh cắp để đăng nhập vào các tài khoản và sau đó sử dụng các tài khoản đó để khóa iPhone từ xa, sử dụng tính năng “tìm iPhone của tôi”. Sau đó, họ yêu cầu một khoản tiền chuộc để mở khóa điện thoại.

Cũng giống như Oleg Pliss nhắm mục tiêu vào iPhone, năm 2014 cũng chứng kiến cuộc tấn công mã hóa đầu tiên vào thiết bị di động, với “Spyeng” nhắm mục tiêu vào Android. Spyeng cũng gửi tin nhắn cho tất cả mọi người trong danh sách liên lạc của nạn nhân với một liên kết tải xuống ransomware.

Cuộc tấn công ransomware mã hóa thành công đầu tiên trên Mac là vào năm 2016 và được gọi là “KeRanger”. Bị ràng buộc với phiên bản 2.90 của Transmission client torrent, ransomware đã khóa máy tính của nạn nhân cho đến khi 1 bitcoin (400 đô la Mỹ vào thời điểm đó) được trả cho những kẻ đe dọa.

Một phần mềm tống tiền khác dành cho Mac, “Patcher”, hay còn gọi là “filezip”, xuất hiện vào tháng 2 năm 2017. Nó cũng lây nhiễm người dùng thông qua torrent, trong trường hợp này bằng cách giả vờ là một phần mềm bẻ khóa cho các chương trình phần mềm phổ biến như Office 2016 hoặc Adobe Premiere CC 2017. Đáng chú ý là, do sai sót trong thiết kế của nó, Patcher không thể được giải mã, cho dù tiền chuộc có được trả hay không.

Sự thành công của CryptoLocker dẫn đến sự gia tăng đáng kể các loại ransomware. CryptoWall nổi lên như một sản phẩm kế thừa của CryptoLocker, được biết đến vào năm 2014, mặc dù nó đã thực sự được lưu hành ít nhất là từ tháng 11 năm 2013. Phần lớn lan truyền qua email lừa đảo spam, đến tháng 3 năm 2014, CryptoWall đã trở thành mối đe dọa ransomware hàng đầu. CryptoWall tỏ ra đặc biệt ngoan cường và một số báo cáo cho rằng vào năm 2018, nó đã gây ra thiệt hại 325 triệu đô la Mỹ.

5. Sự xuất hiện của RaaS (2016–2018).

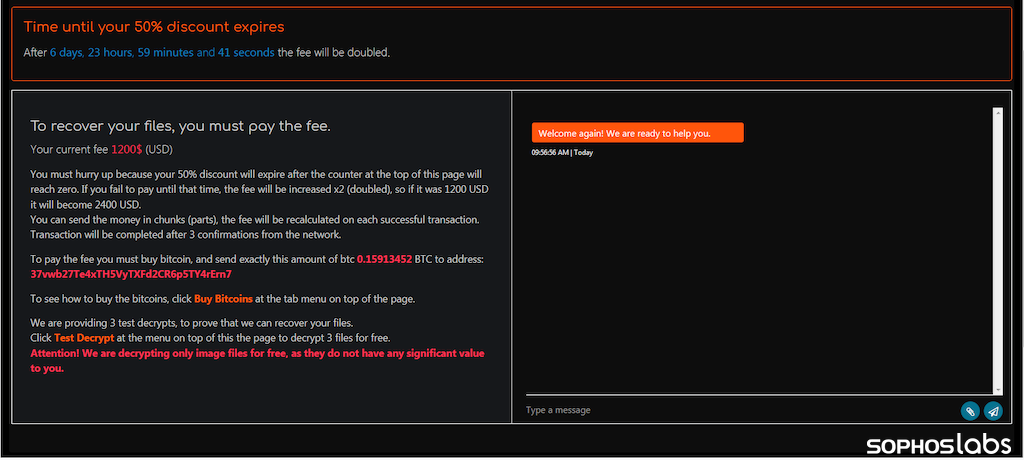

Đến năm 2016, các biến thể ransomware ngày càng trở nên phổ biến. Các biến thể ransomware-as-a-service (RaaS) đầu tiên xuất hiện, quan hệ đối tác trong đó một nhóm viết mã ransomware và hợp tác với tin tặc, những kẻ tìm ra lỗ hổng trong hệ thống. Một số phần mềm nổi tiếng hơn là “Ransom32” (phần mềm tống tiền đầu tiên được viết bằng JavaScript), “shark” (được lưu trữ trên một trang web WordPress công cộng và được cung cấp trên cơ sở chia 80/20, có lợi cho nhà phân phối) và “Stampado” (có sẵn với giá chỉ $39).

Năm 2016 cũng chứng kiến sự xuất hiện của ransomware “Petya” nổi tiếng. Ban đầu, phần mềm tống tiền này kém thành công hơn so với CryptoWall, nhưng vào ngày 17 tháng 6 năm 2017, một biến thể mới đã xuất hiện, được Kaspersky đặt tên là “notPetya” để phân biệt nó với phiên bản gốc. Nó bắt đầu ở Ukraine và nhanh chóng lan rộng ra toàn thế giới thông qua lỗ hổng Windows “EternalBlue” do NSA phát hiện. Theo Nhà Trắng, NotPetya chịu trách nhiệm về thiệt hại 10 tỷ USD. Chính phủ Hoa Kỳ, Vương quốc Anh và Úc đổ lỗi cho Nga về phần mềm độc hại.

“LeakerLocker”, một ransomware di động dành cho Android, cũng xuất hiện vào năm 2017. Không giống như các ransomware truyền thống khác, LeakerLocker không thực sự mã hóa bất kỳ tệp nào. Được nhúng trong các ứng dụng độc hại trên cửa hàng Play yêu cầu quyền cao hơn, LeakerLocker đã hiển thị dữ liệu mẫu từ điện thoại của người dùng và tuyên bố rằng nó sẽ gửi toàn bộ nội dung điện thoại của người dùng tới mọi người trong danh sách liên hệ của họ nếu không trả tiền chuộc.

Phần mềm tống tiền “WannaCry”, một trong những phần mềm tống tiền tiền điện tử nổi tiếng nhất, cũng xuất hiện vào năm 2017. Giống như notPetya, WannaCry lây lan qua khai thác EternalBlue. Sau khi xuất hiện vào tháng 5 năm 2017, nó đã lây nhiễm khoảng 230.000 máy tính ở 150 quốc gia, gây thiệt hại 4 tỷ USD. Mặc dù Microsoft đã phát hành bản vá cho lỗ hổng này hai tháng trước khi WannaCry xuất hiện, nhưng nhiều người dùng đã không cập nhật hệ thống của họ, vì vậy ransomware đã có thể lây lan.

6. Hợp nhất ransomware và phần mềm độc hại (2018-2019).

Tháng 1 năm 2018 là thời điểm bước ngoặt đối với ransomware, đánh dấu sự xuất hiện của “GandCrab”. Mặc dù bản thân GandCrab không có gì đặc biệt, nhưng các nhà phát triển vẫn tiếp tục phát hành các phiên bản ngày càng cao cấp hơn và cuối cùng tích hợp nó với phần mềm độc hại đánh cắp thông tin “Vidar”, tạo ra một ransomware vừa đánh cắp vừa khóa các tệp của nạn nhân. GandCrab nhanh chóng trở thành RaaS phổ biến nhất và là chủng ransomware hoạt động mạnh nhất từ năm 2018 đến 2019.

“Team Snatch”, một nhóm các hacker nổi lên vào năm 2018, là đối tác của GandCrab và mở ra xu hướng mới là công bố dữ liệu nạn nhân để tống tiền. Nhóm Snatch bắt đầu công bố dữ liệu nạn nhân vào tháng 4 năm 2019. Snatch được thành lập bởi “Truniger”, người điều hành Exploit. Vào ngày 28 tháng 4 năm 2019, Truniger đã đăng trên Exploit rằng Citycomp, một trong những nạn nhân của họ, đã từ chối trả tiền chuộc và do đó dữ liệu của họ sẽ được đăng công khai.

Tuy nhiên, ransomware GandCrab hiện không còn được sử dụng sau khi các nhà phát triển tuyên bố họ sẽ ngừng hoạt động vào ngày 1 tháng 6 năm 2019 và FBI đã phát hành khóa giải mã cho ransomware vào tháng 7 năm 2019.

Mặc dù Team Snatch đã biến mất vào năm 2019 sau một tranh chấp trên diễn đàn Exploit, nhưng hành động của họ đã tạo tiền đề cho phần mềm tống tiền Maze và sự gia tăng của các trang web rò rỉ.

7. Sự gia tăng của các leak site(2019–2020).

Vào tháng 11 năm 2019, nhóm ransomware “Maze” đã rò rỉ tài liệu trị giá 700 MB bị đánh cắp từ Allied Universal nhằm gây áp lực buộc chúng và các nạn nhân trong tương lai phải trả tiền chuộc. Điều này tạo ra xu hướng các nhóm ransomware thiết lập các leak site để gây áp lực cho nạn nhân của chúng. Bằng cách xuất bản dữ liệu bị đánh cắp, những kẻ điều hành ransomware khiến nạn nhân phải chịu tổn thất tài chính bổ sung, chẳng hạn như dữ liệu tài chính nhạy cảm, thông tin nhận dạng cá nhân của khách hàng (PII) hoặc bí mật thương mại bị lộ.

Đòn bẩy bổ sung này có thể đặc biệt hiệu quả nếu nạn nhân đã sao lưu dữ liệu của họ và do đó không có động cơ trả tiền cho những kẻ tống tiền chỉ để lấy khóa giải mã. Cuối cùng, kỹ thuật mới có nghĩa là việc sao lưu dữ liệu không còn giảm thiểu nguy cơ bị tấn công bằng mã độc tống tiền.

Kỹ thuật mới này đã làm tăng đáng kể khả năng hiển thị của ransomware và dường như cũng đã tăng mức độ phổ biến của nó. Vào năm 2020, chỉ riêng nhóm NetWalker đã kiếm được hơn 25 triệu đô la.

Kể từ khi Maze ransomware bắt đầu đăng dữ liệu nạn nhân, các nhóm ransomware khác đã đăng các trang web của riêng họ. Một số họ ransomware này đã xuất hiện từ các mối quan hệ đối tác trước đó, với các “quảng cáo” tích lũy kinh nghiệm cộng tác với một nhóm ransomware trước khi thiết lập nhóm của riêng họ. Khả năng hiển thị ngày càng tăng cũng dẫn đến sự hợp tác giữa các nhóm ransomware, với việc Maze hình thành một “cartel” gồm các nhóm ransomware chia sẻ chiến thuật, kỹ thuật và quy trình (TTP) cũng như tài nguyên.

Gia đình ransomware “Sodinokibi” là một tác nhân đáng chú ý khác trong không gian này. Sodinokibi nổi lên để lấp đầy khoảng trống còn lại khi các tác nhân đe dọa GandCrab nghỉ hưu. Được điều hành bởi tập thể REvil, nó đã trở thành một trong những nhóm ransomware nguy hiểm nhất, với nhiều nạn nhân được đăng hơn bất kỳ nhà cung cấp nào khác ngoài Maze.

8. Ransomware ngày nay (2020–hiện tại).

Ngày nay, ransomware tiếp tục đe dọa các tổ chức và gây thiệt hại hơn 42,9 triệu USD vào năm 2021 theo Báo cáo Tội phạm Internet năm 2021 của FBI. Sự trỗi dậy của ransomware là một quá trình dần dần kéo dài hơn ba mươi năm. Mức độ phổ biến của nó bị ảnh hưởng bởi cả các công nghệ hỗ trợ nó, chẳng hạn như phương pháp mã hóa và tích hợp phần mềm độc hại, cũng như các công nghệ xung quanh nó, chẳng hạn như Bitcoin và mạng Tor ẩn danh, cho phép nó phát triển từ một công cụ được sử dụng bởi một tin tặc hoặc một nhóm thành một do một tập thể điều hành.

Mặc dù bản thân ransomware không thay thế được các dạng phần mềm độc hại khác, nhưng nó đã trở thành một lựa chọn ngày càng phổ biến đối với các hacker khi rào cản xâm nhập trở nên thấp hơn. Trong khi một cuộc tấn công bằng mã độc tống tiền thường yêu cầu nhiều năm phát triển, mã hóa và kinh nghiệm kiểm tra thâm nhập để thực hiện và chỉ mang lại lợi nhuận vừa phải, thì các chương trình RaaS hiện sinh sôi nảy nở trên các diễn đàn web ngầm và bất hợp pháp, cho phép các hacker hợp tác với các tác giả của mã độc tống tiền một cách dễ dàng và rẻ tiền. Hơn nữa, các chương trình RaaS này được phát triển cao, với bảng điều khiển người dùng, hướng dẫn và hỗ trợ kỹ thuật.

Cuối cùng, phần thưởng ngày càng lớn hơn. Khi các công cụ như Cobalt Strike và Metasploit tự động hóa thử nghiệm thâm nhập nâng cao và các cộng đồng bất hợp pháp như Genesis Market cung cấp quyền truy cập ngày càng nâng cao vào mạng công ty, quyền truy cập vào các tập đoàn ngày càng trở nên khả dụng hơn và đòi hỏi phần mềm tống tiền ngày càng lớn hơn và mang lại nhiều lợi nhuận hơn. Việc tích hợp mã độc tống tiền với khả năng đánh cắp dữ liệu cho phép đòi tiền chuộc cao hơn, bằng cách đe dọa hành động pháp lý đối với tập đoàn nạn nhân. Vì tất cả những lý do này, mã độc tống tiền tiếp tục phát triển cả về ảnh hưởng và khả năng phá hoại.