1.Khái niệm về Ransomware.

Từ “ransomware” bắt nguồn từ hai thành phần chính: “ransom” (tiền chuộc) và “ware” (cụ thể là phần mềm). Ransomware là một loại phần mềm độc hại (malware) đặc biệt, được tạo ra với mục tiêu mã hóa dữ liệu hoặc khóa truy cập vào hệ thống của nạn nhân. Khi một máy tính, máy chủ hoặc thiết bị di động bị tấn công bởi ransomware, các tệp dữ liệu quan trọng trên hệ thống đó sẽ bị mã hóa và trở thành không thể đọc được mà không có khóa giải mã đúng.

Sau khi tấn công thành công, ransomware sẽ hiển thị thông báo yêu cầu tiền chuộc (ransom note) trên màn hình của nạn nhân. Trong thông báo này, hacker sẽ yêu cầu nạn nhân trả một khoản tiền chuộc thông qua tiền điện tử như Bitcoin, Ethereum hoặc các phương thức thanh toán trực tuyến khác để nhận được khóa giải mã và lấy lại quyền truy cập vào dữ liệu của họ.

Ransomware có thể lây nhiễm vào hệ thống thông qua nhiều cách, bao gồm các cuộc tấn công phishing qua email giả mạo, tải xuống từ các trang web độc hại, sử dụng các lỗ hổng bảo mật, và khai thác các điểm yếu trong hệ thống mạng.

2. Sự nguy hiểm của Ransomware.

Ransomware là một trong những mối đe dọa nguy hiểm và phổ biến nhất trong lĩnh vực an ninh mạng. Nó có thể gây ra hậu quả nghiêm trọng cho cá nhân, doanh nghiệp và tổ chức. Dưới đây là một số khía cạnh quan trọng về mối đe dọa ransomware:

Mã hóa dữ liệu: Ransomware mã hóa (Encrypting ransomware) là loại phổ biến nhất và nguy hiểm nhất. Nó sử dụng các thuật toán mã hóa mạnh mẽ để mã hóa các tệp quan trọng trên hệ thống của nạn nhân, khiến cho dữ liệu trở nên không thể đọc được mà không có khóa giải mã đúng. Điều này làm hỏng và ngăn chặn người dùng truy cập vào dữ liệu của họ.

Yêu cầu tiền chuộc: Sau khi mã hóa dữ liệu, ransomware hiển thị thông báo yêu cầu tiền chuộc. Hacker yêu cầu nạn nhân trả tiền thông qua tiền điện tử như Bitcoin, Ethereum hoặc các phương thức thanh toán trực tuyến khác để nhận khóa giải mã và khôi phục quyền truy cập vào dữ liệu.

Lây nhiễm và lan truyền: Ransomware có thể lây nhiễm vào hệ thống thông qua nhiều cách, bao gồm các cuộc tấn công phishing qua email giả mạo, tải xuống từ các trang web độc hại, sử dụng các lỗ hổng bảo mật và khai thác các điểm yếu trong hệ thống mạng. Một khi nó đã xâm nhập vào một máy tính hoặc máy chủ, nó có thể lan truyền qua mạng nội bộ và lây nhiễm các thiết bị khác.

Hậu quả nghiêm trọng: Nếu nạn nhân không trả tiền chuộc hoặc không có khả năng khôi phục dữ liệu, hậu quả có thể rất nghiêm trọng. Dữ liệu quan trọng có thể bị mất hoàn toàn, gây ra thiệt hại kinh tế và ảnh hưởng xấu đến hoạt động kinh doanh và đời sống cá nhân của nạn nhân.

Tấn công vào tổ chức: Ransomware thường nhắm vào các tổ chức lớn, chính phủ, bệnh viện, trường học và các cơ quan công cộng, nơi có nhiều dữ liệu quan trọng và các thông tin nhạy cảm khác.

Sự tiến bộ của ransomware: Ransomware ngày càng phát triển và tiến bộ hơn, khiến việc phòng chống và loại bỏ chúng trở nên phức tạp hơn. Hacker liên tục cập nhật và tối ưu hóa ransomware của họ để tránh phát hiện và ngăn chặn từ các biện pháp bảo mật thông thường.

3. Phân tích đặc điểm và cách hoạt động của các loại Ransomware.

3.1 Ransomware mã hóa (Encrypting ransomware).

Đặc điểm: Loại ransomware này là một trong những phổ biến nhất và nguy hiểm nhất. Nó sử dụng thuật toán mã hóa mạnh mẽ để mã hóa dữ liệu quan trọng trên hệ thống của nạn nhân, khiến cho các tệp trở thành không thể đọc được mà không có khóa giải mã đúng.

Cách hoạt động: Khi ransomware mã hóa xâm nhập vào hệ thống, nó quét và mã hóa các loại tệp dữ liệu thông thường như văn bản, hình ảnh, video, tài liệu công việc và cả dữ liệu của các ứng dụng. Sau đó, nó hiển thị thông báo yêu cầu tiền chuộc, thường yêu cầu trả tiền qua tiền điện tử để nhận khóa giải mã và khôi phục dữ liệu.

Công nghệ mã hóa được sử dụng:

- Mã hóa mã đối xứng: Encrypting ransomware thường sử dụng mã hóa mã đối xứng để mã hóa dữ liệu của nạn nhân. Trong mã hóa mã đối xứng, cùng một khóa được sử dụng để mã hóa và giải mã dữ liệu. Điều này đảm bảo rằng chỉ những người có khóa giải mã đúng mới có thể truy cập dữ liệu được mã hóa.

- Mã hóa mã bất đối xứng (Asymmetric Encryption): Một số ransomware sử dụng mã hóa mã bất đối xứng như RSA (Rivest-Shamir-Adleman). Trong mã hóa mã bất đối xứng, một cặp khóa được tạo ra, bao gồm khóa công khai và khóa riêng tư. Khóa công khai được sử dụng để mã hóa dữ liệu và khóa riêng tư được sử dụng để giải mã dữ liệu. Khóa riêng tư được giữ bí mật và chỉ có thể được sử dụng bởi kẻ tấn công để giải mã dữ liệu sau khi tiền chuộc được trả.

- AES (Advanced Encryption Standard): AES là một thuật toán mã hóa đối xứng phổ biến và mạnh mẽ được sử dụng trong encrypting ransomware để mã hóa dữ liệu. AES đã được chấp nhận là tiêu chuẩn mã hóa của Chính phủ Hoa Kỳ.

- Các thuật toán mã hóa khác: Ngoài RSA và AES, encrypting ransomware cũng có thể sử dụng các thuật toán mã hóa khác như Blowfish, Triple DES (3DES) hoặc ECC (Elliptic Curve Cryptography) để mã hóa dữ liệu.

- Random Key Generation: Encrypting ransomware thường tạo ngẫu nhiên các khóa mã hóa để mã hóa dữ liệu, làm cho việc giải mã trở nên khó khăn hơn mà không có khóa giải mã đúng.

- Kỹ thuật kết hợp: Một số phiên bản ransomware kết hợp nhiều kỹ thuật mã hóa khác nhau để làm cho quá trình mã hóa và giải mã phức tạp hơn, đồng thời làm tăng tính bảo mật của chúng.

Ví dụ: WannaCry là một loại ransomware mã hóa phổ biến và nguy hiểm, xuất hiện lần đầu vào năm 2017. Nó lây nhiễm qua các lỗ hổng bảo mật trong hệ điều hành Windows và sau đó mã hóa dữ liệu quan trọng trên hệ thống của nạn nhân. Nạn nhân nhìn thấy một thông báo yêu cầu tiền chuộc và phải trả tiền bằng Bitcoin để nhận khóa giải mã và khôi phục dữ liệu.

3.2 Ransomware khóa (Locker ransomware).

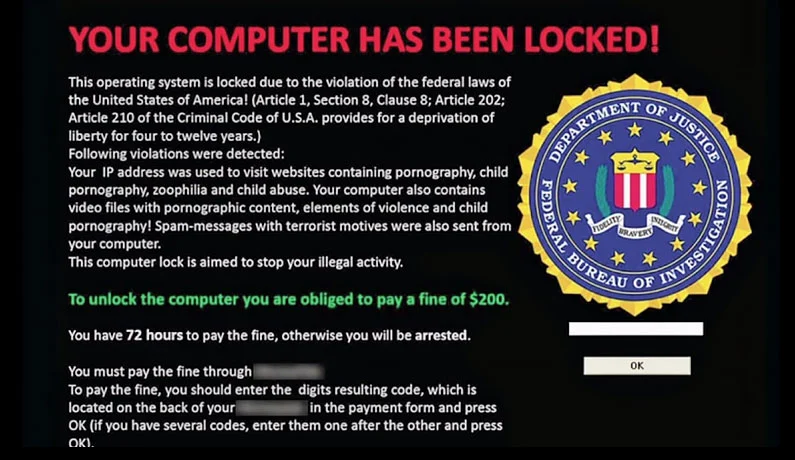

Đặc điểm: Loại ransomware này không mã hóa dữ liệu, nhưng khóa truy cập vào hệ thống của nạn nhân, khiến họ không thể truy cập vào máy tính hoặc các tệp quan trọng của mình.

Cách hoạt động: Ransomware khóa thường làm hỏng cửa sổ đăng nhập, màn hình chính hoặc các tệp quan trọng, sau đó yêu cầu tiền chuộc để cung cấp mật khẩu hoặc khóa truy cập. Người dùng không thể tiếp tục sử dụng máy tính cho đến khi trả tiền chuộc và nhận khóa mở khóa.

Công nghệ khóa được sử dụng:

- Bootloader Locking: Locker ransomware có thể sử dụng công nghệ bootlocker để khóa truy cập vào hệ thống của nạn nhân ngay khi máy tính khởi động. Điều này khiến người dùng không thể truy cập vào hệ điều hành và tệp của họ.

- Lock Screen: Locker ransomware thường thay đổi màn hình khóa của hệ thống và yêu cầu nạn nhân nhập mật khẩu hoặc mã để mở khóa. Tuy nhiên, kẻ tấn công không cung cấp mật khẩu hoặc mã cho nạn nhân cho đến khi họ trả tiền chuộc.

- Remote Desktop Protocol (RDP) Locking: Một số locker ransomware có thể tấn công vào dịch vụ Remote Desktop Protocol (RDP) để khóa truy cập từ xa vào máy tính của nạn nhân.

- Thay đổi tệp cấu hình hệ thống: Locker ransomware có thể thay đổi tệp cấu hình hệ thống quan trọng, làm cho hệ thống không thể hoạt động đúng cách và khiến người dùng không thể truy cập vào các ứng dụng và dữ liệu của họ.

- Mã hóa các tệp hệ thống: Một số locker ransomware có thể mã hóa các tệp hệ thống cần thiết để máy tính hoạt động đúng cách, làm cho hệ thống trở nên không thể sử dụng và yêu cầu tiền chuộc để cung cấp khóa giải mã.

Ví dụ: Reveton là một ví dụ điển hình của ransomware khóa. Khi nhiễm vào hệ thống của nạn nhân, nó khóa truy cập vào máy tính và hiển thị một thông báo giả mạo từ cảnh sát hoặc cơ quan pháp luật yêu cầu nạn nhân phải trả tiền chuộc vì vi phạm pháp luật. Để mở khóa máy tính, nạn nhân phải trả một khoản tiền nhất định.

3.3 Doxware hoặc LeakerLocker.

Đặc điểm: Loại ransomware này không mã hóa hoặc khóa truy cập vào dữ liệu, mà nó đe dọa công bố hoặc tiết lộ thông tin cá nhân hoặc dữ liệu nhạy cảm của nạn nhân nếu không nhận tiền chuộc.

Cách hoạt động: LeakerLocker thường hiển thị cảnh báo rằng dữ liệu của nạn nhân đã bị sao chép và sẽ được công bố nếu không trả tiền chuộc. Điều này gây ra sự lo lắng và áp lực lớn đối với nạn nhân, khiến họ sẵn lòng trả tiền chuộc để ngăn chặn việc tiết lộ thông tin cá nhân.

Ví dụ: LeakerLocker là một dạng ransomware tấn công thiết bị di động chạy hệ điều hành Android. Nó không mã hóa dữ liệu nhưng thay vào đó đe dọa công bố thông tin nhạy cảm của nạn nhân. Nó sẽ hiển thị các cảnh báo và thông báo rằng dữ liệu cá nhân, hình ảnh, tin nhắn và các tệp riêng tư đã được sao chép và sẽ được công bố nếu nạn nhân không trả tiền chuộc.

3.4 Mobile Ransomware.

Đặc điểm: Loại ransomware này được thiết kế để tấn công vào thiết bị di động, như điện thoại thông minh hoặc máy tính bảng.

Cách hoạt động: Mobile ransomware có thể mã hóa hoặc khóa truy cập vào dữ liệu trên thiết bị di động và yêu cầu tiền chuộc. Nó cũng có thể khóa màn hình và yêu cầu tiền chuộc để mở khóa.

Ví dụ: Simplocker là một loại ransomware dành cho thiết bị Android. Nó mã hóa các tệp trên thiết bị và yêu cầu tiền chuộc để nhận khóa giải mã. Trong khi các loại ransomware di động khác như LeakerLocker đe dọa công bố dữ liệu, Simplocker là một ví dụ về mobile ransomware mã hóa tệp dữ liệu trên thiết bị di động của nạn nhân.

4. Giải pháp Sophos Endpoint.

Sophos Endpoint Protection là một giải pháp bảo mật dành cho các máy tính và thiết bị di động, bao gồm tính năng nâng cao để ngăn ngừa ransomware. Dưới đây là một số tính năng chính trong Sophos Endpoint Protection giúp bảo vệ khỏi ransomware:

Anti-Malware và Anti-Ransomware Engine: Sophos Endpoint sử dụng một công nghệ chống malware và chống ransomware mạnh mẽ. Đội ngũ phần mềm của Sophos liên tục cập nhật và phân tích các mẫu mã độc hại mới nhất để đảm bảo giải pháp có khả năng phát hiện và chặn các mối đe dọa mới nhất.

Heuristic Analysis: Giải pháp này sử dụng phân tích kiểu chữ để xác định các hành vi đáng ngờ của các tệp và chương trình. Khi Sophos Endpoint phát hiện một hành vi gây nghi ngờ, nó có thể cảnh báo hoặc ngăn chặn tệp đó trước khi nó gây hại cho hệ thống.

Application Control: Tính năng này cho phép quản trị viên chỉ định các ứng dụng được phép chạy trên hệ thống. Khi có một ứng dụng độc hại cố gắng chạy, Sophos Endpoint sẽ chặn nó để ngăn ngừa tiềm năng bị nhiễm ransomware.

Web Protection: Sophos Endpoint cung cấp bảo vệ web chặt chẽ, giúp ngăn chặn người dùng truy cập vào các trang web độc hại hoặc có chứa mã độc hại. Điều này giúp giảm nguy cơ bị nhiễm ransomware qua các trang web độc hại.

Data Loss Prevention (DLP): Tính năng DLP giúp ngăn chặn việc rò rỉ thông tin nhạy cảm và dữ liệu quan trọng. Nó có thể ngăn chặn việc mã hóa dữ liệu quan trọng của bạn và giảm nguy cơ trở thành nạn nhân của ransomware.

Behavioral Analysis: Sophos Endpoint sử dụng phân tích hành vi để theo dõi hoạt động của các ứng dụng và quá trình trên hệ thống. Nếu phát hiện hành vi đáng ngờ liên quan đến ransomware, nó sẽ chặn và báo cáo sự cố.