1.Khái niệm C&C Server là gì?

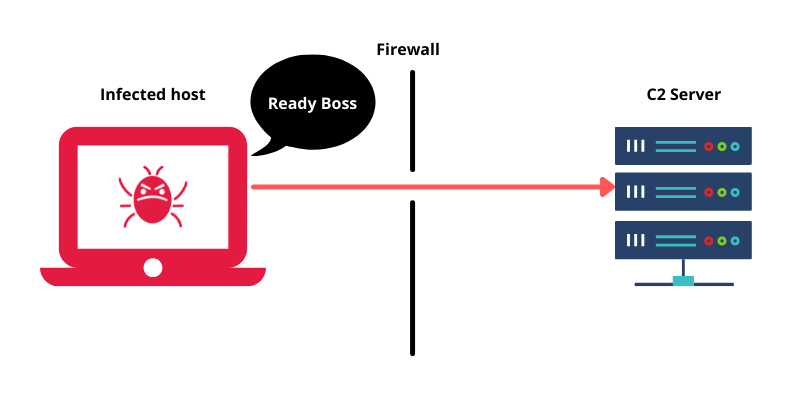

C&C (Command and Control) Server là một thuật ngữ trong lĩnh vực bảo mật mạng và an ninh thông tin. Nó thường được sử dụng để chỉ một máy chủ hoặc một nhóm máy chủ đặc biệt trong hệ thống tấn công, nơi mà kẻ tấn công có thể điều khiển các thiết bị hoặc máy tính đã bị nhiễm mã độc hoặc malware.

Mục tiêu chính của C&C Server là thiết lập một kết nối liên tục và ẩn danh giữa máy tính bị nhiễm malware và kẻ tấn công, cho phép kẻ tấn công điều khiển và giám sát các hoạt động của các thiết bị bị nhiễm.

Khi hệ thống của bạn bị tấn công C&C (Command and Control) Server, có một số biểu hiện và dấu hiệu mà bạn có thể nhận thấy để xác định rằng hệ thống của bạn có thể đã bị nhiễm malware hoặc đang bị kiểm soát từ xa bởi kẻ tấn công. Một số biểu hiện chính như:

Hiệu năng máy tính giảm: Nếu hệ thống của bạn đột nhiên chạy chậm hoặc có hiệu năng kém đột ngột mà không có lý do rõ ràng, đó có thể là một dấu hiệu của việc hệ thống bị nhiễm malware hoặc bị kiểm soát từ xa.

Máy tính khởi động chậm: Nếu máy tính của bạn mất nhiều thời gian để khởi động hoặc chạy các ứng dụng, có thể có sự xuất hiện của phần mềm độc hại ảnh hưởng đến quá trình khởi động.

Xuất hiện các tiến trình không rõ nguồn gốc: Kiểm tra quản lý tác vụ hoặc trình quản lý tác vụ để xem xét các tiến trình đang chạy trên hệ thống. Nếu bạn phát hiện các tiến trình không rõ nguồn gốc hoặc không quen thuộc, đó có thể là dấu hiệu của việc hệ thống bị nhiễm malware.

Sử dụng băng thông mạng không thường xuyên: Nếu hệ thống của bạn sử dụng băng thông mạng một cách không thường xuyên khi không có hoạt động truy cập thông tin, có thể có sự xuất hiện của các kết nối không mong muốn đến C&C Server.

Xuất hiện các thông báo lỗi hoặc thông báo không mong muốn: Nếu bạn nhận được các thông báo lỗi hoặc các cửa sổ mới không mong muốn xuất hiện trên màn hình máy tính của bạn, đó cũng có thể là dấu hiệu của việc hệ thống bị nhiễm malware hoặc đang bị kiểm soát từ xa.

Ghi lại các kết nối mạng không thường xuyên: Kiểm tra các bản ghi lưu lượng mạng để xem xét các kết nối mạng không thường xuyên đến các địa chỉ IP hoặc miền tên không quen thuộc.

Sự xuất hiện của các tệp đáng ngờ: Kiểm tra hệ thống để xem xét sự xuất hiện của các tệp đáng ngờ hoặc các thay đổi không rõ ràng trong hệ thống tệp.

2. Các bước thực hiện một cuộc tấn công C&C Server

Hacker khi thực hiện một cuộc tấn công C&C phải thực hiện các bước như sau:

Nhiễm malware vào hệ thống: Bước đầu tiên của một cuộc tấn công C&C là nhiễm malware hoặc mã độc vào hệ thống mục tiêu. Kẻ tấn công có thể sử dụng các phương pháp như email lừa đảo, trang web giả mạo hoặc lỗ hổng bảo mật để lây lan malware vào các hệ thống mục tiêu.

Thiết lập kết nối với C&C Server: Sau khi malware đã nhiễm vào hệ thống, nó sẽ liên lạc với C&C Server để thiết lập kết nối. C&C Server cung cấp các hướng dẫn và lệnh điều khiển cho malware trên hệ thống mục tiêu.

Kiểm soát hệ thống từ xa: Khi đã thiết lập kết nối với C&C Server, malware trên hệ thống mục tiêu sẽ lắng nghe và thực thi các lệnh từ máy chủ điều khiển. Kẻ tấn công có thể kiểm soát hệ thống từ xa, thực hiện các hoạt động không mong muốn và lấy cắp thông tin quan trọng.

Thu thập thông tin: C&C Server có thể sử dụng malware để thu thập thông tin quan trọng từ hệ thống mục tiêu, bao gồm thông tin cá nhân, thông tin đăng nhập, dữ liệu nhạy cảm hoặc thông tin liên quan đến doanh nghiệp.

Gửi và nhận lệnh điều khiển: C&C Server liên tục gửi lệnh điều khiển mới cho malware trên hệ thống mục tiêu. Điều này cho phép kẻ tấn công thực hiện các cuộc tấn công mới và điều khiển hệ thống theo ý muốn.

Cập nhật và tái cấu hình: Kẻ tấn công có thể cập nhật và tái cấu hình malware trên hệ thống mục tiêu từ C&C Server để tránh phát hiện và ngăn chặn. Gửi dữ liệu về C&C Server: Sau khi hoàn thành các hoạt động tấn công, malware có thể gửi dữ liệu đã thu thập từ hệ thống mục tiêu về C&C Server. Dữ liệu này có thể bao gồm thông tin đánh cắp, dấu vết tấn công và báo cáo về tiến trình thực hiện của malware.

3. Phát hiện C&C Server như thế nào.

Để phát hiện các cuộc tấn công C&C Server các chuyên gia bảo mật thường sử dụng các cách sau:

Hệ thống cơ sở dữ liệu IOC (Indicators of Compromise): Sử dụng hệ thống cơ sở dữ liệu IOC, như Open Threat Exchange (OTX) hoặc MISP (Malware Information Sharing Platform), để tìm kiếm các địa chỉ IP, miền tên và mã hash của C&C Server đã được xác định trước đó bởi cộng đồng an ninh và nguồn tình báo.

Phân tích lưu lượng mạng: Sử dụng phần mềm phân tích lưu lượng mạng để giám sát các kết nối mạng và theo dõi các hoạt động không bình thường. Các C&C Server thường sử dụng các cổng không phổ biến hoặc các giao thức không rõ ràng, vì vậy việc theo dõi lưu lượng mạng có thể giúp phát hiện các kết nối đến các máy chủ này.

Phân tích tập tin: Sử dụng các công cụ phân tích đáng tin cậy để quét và kiểm tra các tập tin trên hệ thống. Phát hiện mã độc trong các tập tin là một dấu hiệu cho thấy có thể máy tính bị nhiễm và kết nối đến C&C Server.

Giám sát hoạt động hệ thống: Giám sát các hoạt động của hệ thống, bao gồm các tiến trình, dịch vụ và giao tiếp mạng không bình thường có thể giúp phát hiện các hoạt động của C&C Server.

Sử dụng phần mềm bảo mật: Triển khai các phần mềm bảo mật mạng và giải pháp an ninh mạnh mẽ có khả năng phát hiện và ngăn chặn kết nối đến C&C Server.

4. Các biện pháp phòng chống tấn công C&C Server

Chống tấn công C&C (Command and Control) Server là một yếu tố quan trọng trong việc bảo vệ mạng và hệ thống khỏi các cuộc tấn công và mối đe dọa từ phía kẻ tấn công.

Dưới đây là một số biện pháp chống tấn công C&C Server:

Sử dụng giải pháp diệt malware và phần mềm diệt virus: Cài đặt và duy trì các phần mềm diệt virus và giải pháp diệt malware mạnh mẽ để phát hiện và loại bỏ các mã độc và phần mềm độc hại có thể liên quan đến C&C Server. Các phần mềm này sẽ giúp phát hiện và ngăn chặn các kết nối đến C&C Server và ngăn chặn hoạt động của malware.

Phân tích hành vi hệ thống: Giám sát các hoạt động của hệ thống và theo dõi các tiến trình, dịch vụ và giao tiếp mạng không bình thường. Các biện pháp giám sát hành vi hệ thống giúp phát hiện các hoạt động của C&C Server trên hệ thống.

Sử dụng tường lửa mạng và hệ thống phát hiện xâm nhập (IDS/IPS): Xây dựng các tường lửa mạng mạnh mẽ và triển khai hệ thống phát hiện xâm nhập (IDS/IPS) để ngăn chặn các kết nối không an toàn và các cuộc tấn công từ C&C Server. Hệ thống IDS/IPS giám sát lưu lượng mạng và phát hiện các hoạt động không bình thường có thể liên quan đến C&C Server.

Sử dụng các công nghệ bảo vệ theo thời gian thực: Triển khai các giải pháp bảo vệ theo thời gian thực để phát hiện và ngăn chặn các hoạt động của C&C Server ngay khi chúng xảy ra. Các công nghệ này sẽ giúp tự động chặn các kết nối và hoạt động không mong muốn từ C&C Server.

Đào tạo nhân viên về an ninh mạng: Đào tạo nhân viên về an ninh mạng là một phần quan trọng trong việc phòng chống C&C Server. Nhân viên cần nhận biết các dấu hiệu đáng ngờ và biết cách xử lý các tình huống bảo mật mạng một cách an toàn.

Phát hiện và nắm bắt các tấn công trước: Nắm bắt và phân tích các tấn công từ C&C Server trước đó để có cái nhìn rõ ràng hơn về các biểu hiện và mẫu hoạt động của kẻ tấn công. Điều này giúp chuẩn bị và ứng phó nhanh chóng khi phát hiện hoạt động mới từ C&C Server.

5. Phần mềm antivirus Sophos Endpoint

Sophos Endpoint Protection cung cấp nhiều tính năng và công nghệ giúp chống lại C&C (Command and Control) server và các cuộc tấn công từ phía kẻ tấn công. Dưới đây là các tính năng quan trọng mà Sophos Endpoint Protection sử dụng để ngăn chặn hoạt động của C&C server:

Malicious Traffic Detection (MTD): Tính năng MTD cho phép Sophos Endpoint Protection nhận diện và chặn các kết nối tới các máy chủ C&C độc hại đã biết trước. Nó sử dụng cơ sở dữ liệu cập nhật liên tục của các máy chủ C&C để ngăn chặn việc máy tính của bạn thiết lập kết nối với các máy chủ độc hại này.

Web Protection: Sophos Endpoint Protection có tính năng Web Protection, giúp chặn truy cập vào các trang web độc hại hoặc địa chỉ URL liên quan đến hoạt động của C&C server. Việc chặn các trang web này giúp ngăn chặn việc truyền thông của malware với máy chủ C&C.

Exploit Prevention: Tính năng Exploit Prevention giúp phòng ngừa việc tấn công thông qua các lỗ hổng bảo mật trong phần mềm. Điều này giúp ngăn chặn việc kẻ tấn công tận dụng lỗ hổng để thiết lập kết nối với C&C server.

HIPS (Host Intrusion Prevention System): Sophos Endpoint Protection bao gồm HIPS, giúp giám sát và phát hiện các hành vi đáng ngờ có thể liên quan đến C&C server. HIPS có khả năng ngăn chặn các tiến trình không ủy quyền và bảo vệ khỏi các cuộc tấn công dựa trên tệp và không có tệp.

Behavioral Analysis: Sử dụng phân tích hành vi, Sophos Endpoint Protection nhận diện các hoạt động không bình thường trên hệ thống của bạn, bao gồm việc kiểm tra các kết nối mạng không thường xuyên hoặc hoạt động không rõ nguồn gốc, dấu hiệu của hoạt động C&C server.

Threat Intelligence Sharing: Sophos có mạng thông tin đe dọa toàn cầu, tổng hợp và phân tích dữ liệu từ khách hàng của mình để phát hiện và đáp ứng nhanh chóng với các mối đe dọa từ C&C server. Thông tin này được chia sẻ trong cộng đồng để bảo vệ toàn diện các khách hàng của Sophos.

Cập nhật và phòng chống đe dọa theo thời gian thực: Sophos liên tục cập nhật cơ sở dữ liệu đe dọa và quy tắc bảo vệ để đối phó với các mối đe dọa mới từ C&C server. Hệ thống bảo vệ theo thời gian thực giúp bảo vệ hệ thống khỏi các kỹ thuật tấn công mới nhất.