1. Tấn công mạng là gì ?

Tấn công mạng là quá trình sử dụng các phương pháp, công nghệ hoặc kỹ thuật để xâm nhập, xâm phạm hoặc tạo ra sự cản trở đối với một hệ thống mạng, thiết bị hoặc ứng dụng. Mục tiêu của tấn công mạng có thể là lấy cắp thông tin quan trọng, gây hủy hoại hệ thống, đánh cắp tài sản kỹ thuật số, hoặc tạo ra sự gián đoạn hoặc mất công suất của một dịch vụ.

Tấn công mạng có thể được thực hiện bởi các hacker, tin tặc hoặc những người có ý định xấu, nhằm tìm kiếm lợi ích cá nhân, tiếp cận thông tin quan trọng, hoặc tạo ra sự hỗn loạn và thiệt hại cho các tổ chức và cá nhân. Các phương pháp tấn công mạng phổ biến bao gồm tấn công DDoS, tấn công mã độc, tấn công phishing, tấn công kiểm soát qua mạng và tấn công kiểm soát qua ứng dụng.

Phòng chống tấn công mạng là một yếu tố quan trọng để bảo vệ hệ thống và dữ liệu. Điều này bao gồm triển khai biện pháp bảo mật mạng, sử dụng phần mềm diệt virus, tường lửa mạng, mã hóa dữ liệu, cung cấp đào tạo cho người dùng và duy trì các cập nhật bảo mật thường xuyên.

2. Các phương pháp tấn công mạng phổ biến và cách phòng tránh

2.1 Tấn công DDoS (Distributed Denial of Service)

Phương pháp tấn công:

- Tấn công DDoS nhằm làm quá tải hệ thống mạng bằng cách gửi lượng lớn yêu cầu truy cập đến một trang web hoặc máy chủ cụ thể.

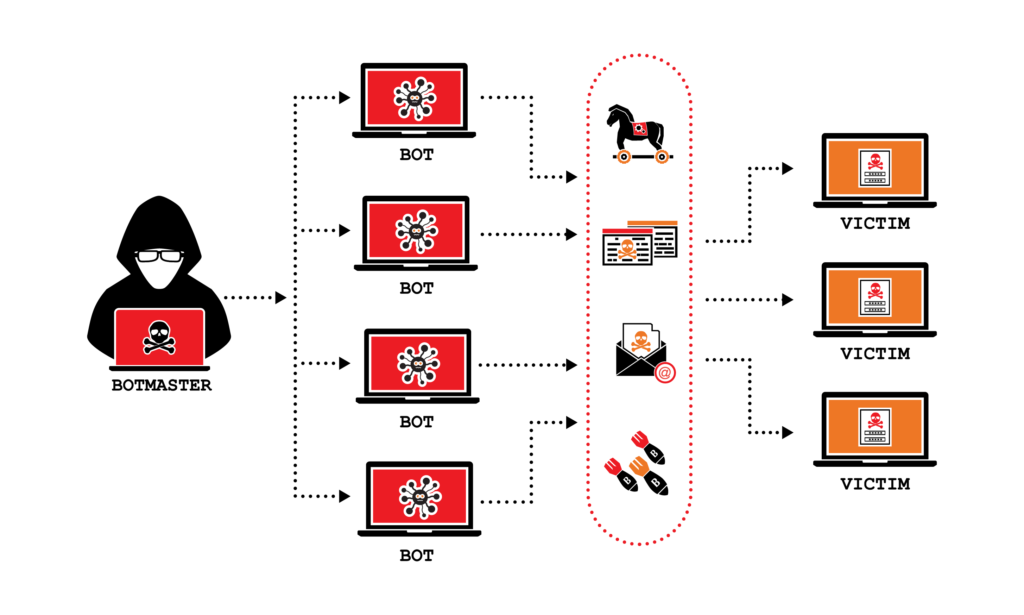

- Kẻ tấn công sử dụng botnet, một mạng lưới các máy tính bị xâm nhập và kiểm soát từ xa, để gửi yêu cầu truy cập đồng thời từ nhiều nguồn khác nhau.

- Mục đích của tấn công DDoS là làm cho dịch vụ trở nên không khả dụng cho người dùng chính thức bằng cách gây ra sự chồng chéo của lưu lượng truy cập.

Phòng chống tấn công DDoS:

- Sử dụng giải pháp bảo mật mạng như bộ tường lửa và hệ thống phát hiện xâm nhập (IDS/IPS) để phát hiện và chặn các lưu lượng tấn công DDoS.

- Sử dụng dịch vụ bảo vệ chống DDoS từ các nhà cung cấp dịch vụ bảo mật mạng (MSSP) để giảm tác động của tấn công DDoS lên hệ thống mạng.

- Tăng cường khả năng chịu tải của hệ thống mạng bằng cách sử dụng công nghệ tải cân bằng tải (load balancing) và kỹ thuật phân tán lưu lượng (traffic engineering).

2.2 Tấn công phishing

Phương pháp tấn công:

- Tấn công phishing thường được thực hiện qua email, tin nhắn trực tuyến hoặc trang web giả mạo.

- Kẻ tấn công giả mạo thông tin hoặc trang web của một tổ chức đáng tin cậy để lừa đảo người dùng.

- Người dùng được yêu cầu cung cấp thông tin nhạy cảm như tên đăng nhập, mật khẩu, thông tin tài khoản ngân hàng, hoặc thông tin cá nhân.

- Mục tiêu của tấn công phishing là chiếm đoạt thông tin cá nhân và sử dụng nó cho mục đích bất lợi hoặc truy cập trái phép vào các tài khoản của người dùng.

Phòng chống tấn công phishing:

- Cung cấp khả năng xác thực hai yếu tố (2FA) để bảo vệ tài khoản người dùng, yêu cầu người dùng cung cấp thông tin xác thực bổ sung như mã OTP (One-Time Password) hoặc thông tin sinh trắc học.

- Cung cấp đào tạo cho người dùng về cách nhận biết email và trang web giả mạo, cảnh báo về các biểu hiện đáng ngờ và hướng dẫn họ không cung cấp thông tin nhạy cảm qua email hoặc trang web không đáng tin cậy.

- Sử dụng các giải pháp chống spam và chống phishing để lọc và chặn email độc hại trước khi nó đến hộp thư đến của người dùng.

2.3 Tấn công mã độc và malware

Phương pháp tấn công:

- Kẻ tấn công sử dụng phần mềm độc hại (malware) để xâm nhập vào hệ thống.

- Các loại malware bao gồm virus, trojan, ransomware, keylogger và botnet.

- Malware có thể được lây nhiễm thông qua email độc hại, trang web giả mạo, tải xuống phần mềm không đáng tin cậy hoặc thiết bị USB bị nhiễm virus.

- Mục tiêu của tấn công này có thể là ăn cắp thông tin, kiểm soát từ xa hệ thống, mã hóa dữ liệu để tống tiền hoặc sử dụng máy tính của người dùng làm phần của mạng botnet.

Phòng chống tấn công mã độc và malware:

- Cài đặt và duy trì phần mềm diệt virus, phần mềm chống malware và tường lửa mạng để phát hiện và chặn các phần mềm độc hại.

- Cập nhật hệ điều hành, ứng dụng và phần mềm bảo mật thường xuyên để khắc phục các lỗ hổng bảo mật đã được biết đến và ngăn chặn việc khai thác chúng.

- Cảnh giác với các tệp đính kèm trong email không xác định hoặc từ nguồn không đáng tin cậy, và hạn chế việc tải xuống phần mềm từ các nguồn không tin cậy.

2.4 Tấn công kiểm soát qua mạng (Network Sniffing)

Phương pháp tấn công:

- Kẻ tấn công sử dụng công cụ kiểm soát (sniffing tool) để ghi lại và phân tích các gói tin dữ liệu đi qua mạng.

- Các công cụ kiểm soát cho phép kẻ tấn công bắt lấy dữ liệu nhạy cảm như tên đăng nhập, mật khẩu, thông tin tài khoản ngân hàng.

- Tấn công kiểm soát qua mạng thường được thực hiện trong mạng nội bộ hoặc trong mạng Wi-Fi công cộng không bảo mật.

- Kẻ tấn công có thể sử dụng các phương pháp bảo mật dữ liệu như mã hóa để ngăn chặn việc kiểm soát qua mạng.

Phòng chống tấn công kiểm soát qua mạng:

- Sử dụng mạng ảo riêng ảo (VPN) để mã hóa dữ liệu khi truyền qua mạng, giúp ngăn chặn kẻ tấn công kiểm soát qua mạng bắt lấy thông tin nhạy cảm.

- Sử dụng giao thức bảo mật HTTPS để bảo vệ thông tin truyền qua mạng và ngăn chặn kẻ tấn công kiểm soát qua mạng từ việc đánh cắp thông tin.

- Thiết lập và duy trì các hệ thống giám sát mạng để phát hiện các hoạt động bất thường và việc kiểm soát qua mạng.

2.5 Tấn công kiểm soát qua ứng dụng (Application Layer Attacks)

Phương pháp tấn công:

- Loại tấn công này tập trung vào các lỗ hổng của ứng dụng web hoặc dịch vụ web.

- Tấn công SQL Injection thực hiện việc chèn các truy vấn SQL độc hại vào các trường dữ liệu của ứng dụng để lấy thông tin, thực hiện thay đổi hoặc xóa dữ liệu trong cơ sở dữ liệu.

- Tấn công Cross-Site Scripting (XSS) cho phép kẻ tấn công chèn mã JavaScript độc hại vào trang web, nhằm đánh cắp thông tin người dùng hoặc thực hiện các hành động độc hại.

- Kẻ tấn công cố gắng tìm ra các lỗ hổng của ứng dụng và khai thác chúng để gửi mã độc, thực hiện truy vấn không hợp lệ hoặc đánh cắp thông tin từ các nguồn không đáng tin cậy.

Phòng chống tấn công kiểm soát qua ứng dụng:

- Áp dụng nguyên tắc phát triển an toàn và kiểm tra mã để giảm thiểu lỗ hổng bảo mật trong ứng dụng.

- Kiểm tra và xác thực đầu vào người dùng để ngăn chặn tấn công SQL Injection và XSS. Sử dụng các bộ lọc đầu vào và thư viện mã hóa dữ liệu để bảo vệ ứng dụng khỏi các lỗ hổng này.

- Thường xuyên cập nhật và vá các lỗ hổng bảo mật trên ứng dụng web và cơ sở dữ liệu.

- Sử dụng giải pháp bảo vệ ứng dụng web (WAF) để phát hiện và ngăn chặn các cuộc tấn công kiểm soát qua ứng dụng. WAF giúp lọc và chặn các yêu cầu độc hại và chống lại các phương pháp tấn công phổ biến.