1.Khái niệm lỗ hổng bảo mật

Lỗ hổng bảo mật (security vulnerability) là một điểm yếu hoặc một khuyết điểm trong thiết kế, triển khai hoặc cấu hình của một hệ thống, ứng dụng hoặc phần mềm, có thể bị khai thác để xâm nhập, tấn công hoặc gây hại cho hệ thống hoặc dữ liệu.

Lỗ hổng bảo mật có thể xuất hiện trong nhiều khía cạnh của hệ thống, bao gồm phần cứng, phần mềm, mạng, ứng dụng và các quy trình hoạt động. Điểm yếu này có thể cho phép kẻ tấn công xâm nhập, thu thập thông tin nhạy cảm, ghi lại hoạt động người dùng, thực hiện các hành động trái phép hoặc gây thiệt hại cho hệ thống.

2. Nguyên nhân dẫn đến sự xuất hiện của lỗ hổng bảo mật

Thiết kế không an toàn: Một hệ thống hoặc ứng dụng có thể có các thiết kế không an toàn, bao gồm việc không xác định đúng các quyền truy cập, không kiểm tra đầu vào, không đủ kiểm soát và bảo vệ các tài nguyên quan trọng.

Lỗi phần mềm: Phần mềm không hoàn hảo và có thể chứa các lỗi bảo mật. Các lỗ hổng này có thể cho phép kẻ tấn công khai thác và xâm nhập vào hệ thống.

Cấu hình không an toàn: Thiết lập cấu hình không đúng hoặc không an toàn của hệ thống, mạng hoặc ứng dụng có thể tạo ra lỗ hổng bảo mật. Ví dụ, sử dụng mật khẩu yếu, không cập nhật phần mềm, không áp dụng các biện pháp bảo mật đủ mạnh.

Sự lơ là trong quản lý bảo mật: Việc thiếu quản lý và chăm sóc bảo mật, không thực hiện việc cập nhật, không giám sát và phản ứng đúng lúc đối với các vấn đề bảo mật có thể tạo ra lỗ hổng và cho phép kẻ tấn công tận dụng.

Kẻ tấn công có thể tận dụng lỗ hổng bảo mật bằng cách sử dụng các kỹ thuật như khai thác lỗ hổng, tấn công từ chối dịch vụ (DoS), tấn công người dùng cuối (phishing, social engineering), tấn công mã độc (malware), tấn công bằng cách khai thác các điểm yếu, chèn dữ liệu độc hại hoặc thay đổi quyền truy cập.

3. Các cách thức tấn công phổ biến dùng lỗ hổng bảo mật

Dưới đây là một số cách tấn công phổ biến mà kẻ tấn công sử dụng để lợi dụng các lỗ hổng bảo mật:

Exploitation: Kẻ tấn công sử dụng các công cụ và mã độc (exploit) để khai thác các lỗ hổng đã biết trong phần mềm hoặc hệ thống. Các công cụ này giúp kẻ tấn công tìm ra các điểm yếu và tận dụng chúng để thâm nhập và kiểm soát hệ thống mục tiêu.

Phishing: Đây là một phương pháp tấn công xã hội phổ biến mà kẻ tấn công giả mạo các thương hiệu, tổ chức hoặc cá nhân quen thuộc để lừa đảo người dùng và lấy thông tin nhạy cảm như tên đăng nhập, mật khẩu hoặc thông tin tài khoản ngân hàng.

SQL Injection: Kẻ tấn công sử dụng các kỹ thuật nhập liệu độc hại để chèn câu lệnh SQL độc hại vào các ứng dụng web hoặc cơ sở dữ liệu. Khi câu lệnh độc hại được thực thi, kẻ tấn công có thể thu thập thông tin, sửa đổi dữ liệu hoặc thực hiện các hành động không mong muốn trên cơ sở dữ liệu.

Cross-Site Scripting (XSS): Kẻ tấn công chèn mã script độc hại vào các trang web hoặc ứng dụng web để tấn công người dùng cuối. Khi người dùng truy cập vào trang web hoặc tương tác với ứng dụng bị tấn công, mã script độc hại được thực thi trên trình duyệt của người dùng, cho phép kẻ tấn công đánh cắp thông tin, thay đổi nội dung hoặc thực hiện các hành động không mong muốn.

Remote Code Execution (RCE): Kẻ tấn công khai thác các lỗ hổng để thực thi mã độc từ xa trên hệ thống mục tiêu. Điều này cho phép kẻ tấn công tiếp cận và kiểm soát hệ thống từ xa, thực hiện các hành động không mong muốn hoặc cài đặt các phần mềm độc hại.

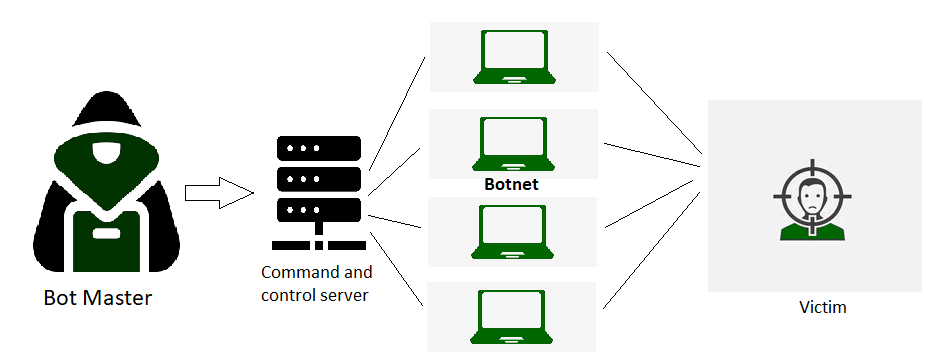

Denial of Service (DoS): Kẻ tấn công gửi lưu lượng truy cập quá tải hoặc tạo ra các yêu cầu gian lận nhằm làm cho dịch vụ hoặc hệ thống trở nên không khả dụng cho người dùng chính. Điều này gây ra mất khả năng truy cập và gây trở ngại trong hoạt động của hệ thống.

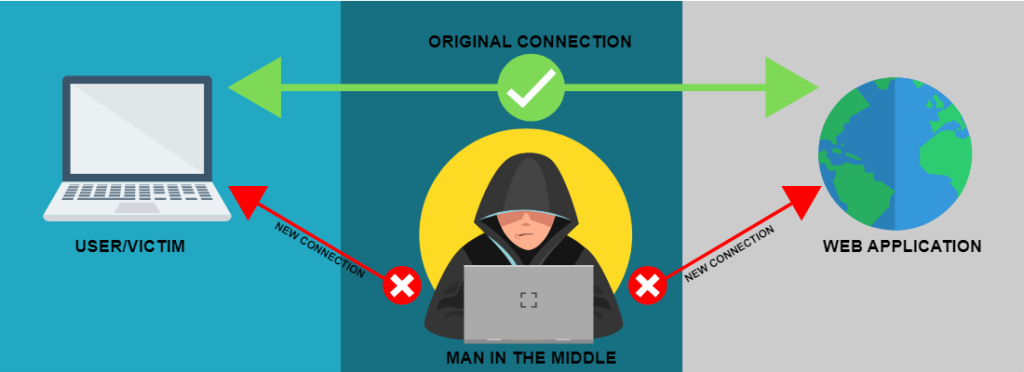

Man-in-the-Middle (MITM) Attacks: Kẻ tấn công can thiệp vào giao tiếp giữa hai bên và thu thập hoặc thay đổi thông tin truyền qua mạng. Kẻ tấn công có thể đọc, sửa đổi hoặc thậm chí thêm dữ liệu độc hại vào gói tin truyền đi và đến.

Buffer Overflow: Kẻ tấn công gửi dữ liệu dài hơn hoặc không hợp lệ vào một vùng nhớ đệm nhằm làm tràn bộ nhớ và ghi đè lên các vùng nhớ quan trọng hoặc thực thi mã độc hại. Điều này có thể cho phép kẻ tấn công kiểm soát hệ thống và thực hiện các hành động không mong muốn.

Đây chỉ là một số ví dụ về các cách tấn công phổ biến sử dụng để khai thác lỗ hổng bảo mật. Kẻ tấn công luôn cố gắng tìm ra các lỗ hổng mới và sử dụng các kỹ thuật tiên tiến để thâm nhập vào hệ thống mục tiêu. Do đó, quan trọng để triển khai biện pháp bảo mật phù hợp và duy trì cập nhật để giảm thiểu nguy cơ bị tấn công.

4. Cách phòng chống lỗ hổng bảo mật và bảo vệ hệ thống

Để phòng chống lỗ hổng bảo mật và bảo vệ hệ thống, dữ liệu và thông tin quan trọng, dưới đây là một số biện pháp quan trọng mà bạn có thể thực hiện:

Cập nhật phần mềm: Hãy đảm bảo rằng phần mềm hệ thống, ứng dụng và các công cụ bảo mật được cập nhật đầy đủ và đúng lịch trình. Các bản vá và phiên bản mới nhất thường bao gồm các bản sửa lỗi và cải thiện bảo mật, giúp giảm thiểu nguy cơ tấn công.

Quản lý cấu hình an toàn: Đảm bảo cấu hình hệ thống, ứng dụng và các thành phần mạng được thiết lập theo các hướng dẫn bảo mật tốt nhất. Điều này bao gồm việc tắt hoặc hạn chế các tính năng không cần thiết, áp dụng các mật khẩu mạnh, sử dụng các chứng chỉ và giao thức bảo mật, và áp dụng các quy tắc bảo mật phù hợp.

Sử dụng phần mềm bảo mật và tường lửa: Cài đặt và cấu hình phần mềm bảo mật và tường lửa mạng mạnh mẽ để giám sát và ngăn chặn các hoạt động không mong muốn như Sophos Firewall, Paloalto,… Phần mềm chống vi-rút, phần mềm chống malware như Sophos Endpoint, Kaspersky,…, phần mềm chống thư rác và phần mềm theo dõi hệ thống có thể giúp phát hiện và ngăn chặn các mối đe dọa bảo mật.

Giáo dục người dùng: Hướng dẫn và đào tạo người dùng về các nguy cơ bảo mật, cách phân biệt các email và trang web giả mạo, cách sử dụng mật khẩu mạnh và cẩn thận với thông tin cá nhân. Người dùng nên được khuyến nghị không mở các tệp đính kèm hoặc liên kết không rõ nguồn gốc và luôn báo cáo các hoạt động đáng ngờ.

Theo dõi và giám sát: Thực hiện việc giám sát hệ thống và mạng để phát hiện các hoạt động không bình thường hoặc các nỗ lực tấn công. Sử dụng các công cụ giám sát và nhật ký sự kiện để phát hiện sớm các dấu hiệu của việc khai thác hoặc tấn công.

Sao lưu dữ liệu: Đảm bảo thực hiện sao lưu dữ liệu đều đặn và lưu trữ nó ở nơi an toàn. Việc sao lưu dữ liệu đảm bảo rằng bạn có thể khôi phục lại thông tin quan trọng nếu xảy ra sự cố bảo mật hoặc mất dữ liệu.

Quản lý quyền truy cập: Xác định và quản lý quyền truy cập hệ thống và dữ liệu sao cho chỉ có những người cần thiết mới có quyền truy cập vào các tài nguyên nhạy cảm. Sử dụng các quy tắc và chính sách quản lý quyền truy cập để đảm bảo an toàn và ngăn chặn việc truy cập trái phép.

Kiểm tra bảo mật: Thực hiện kiểm tra bảo mật định kỳ để phát hiện và khắc phục các lỗ hổng bảo mật. Kiểm tra bảo mật bao gồm kiểm tra xâm nhập, kiểm tra phần mềm độc hại, kiểm tra bảo mật ứng dụng và các bài kiểm tra khác để đảm bảo rằng hệ thống được bảo vệ tốt.

Cập nhật chính sách và quy trình bảo mật: Đảm bảo rằng các chính sách và quy trình bảo mật được duy trì, cập nhật và thực thi. Điều này bao gồm việc xác định và áp dụng các quy tắc bảo mật, quy trình xử lý sự cố, quy định về mật khẩu và chính sách về việc sử dụng tài nguyên mạng.

Hợp tác với các chuyên gia bảo mật: Hãy tìm kiếm sự hỗ trợ từ các chuyên gia bảo mật và tổ chức chuyên về an ninh mạng để kiểm tra và cải thiện bảo mật hệ thống của bạn. Các chuyên gia có thể cung cấp sự khuyến nghị và giúp bạn triển khai các biện pháp bảo mật phù hợp với nhu cầu và môi trường của bạn