Trong môi trường thực tế, đôi khi chúng ta không muốn (hoặc không thể) mở đúng port gốc của một dịch vụ ra ngoài Internet. Thay vào đó, chúng ta sẽ chuyển hướng port ngoài sang port nội bộ để:

- Tăng bảo mật: tránh sử dụng những port phổ biến dễ bị quét (ví dụ: 3389 – RDP, 21 – FTP…)

- Giải quyết xung đột port: khi có nhiều dịch vụ trong mạng nội bộ cùng sử dụng một port giống nhau, nhưng cần ánh xạ ra ngoài bằng port khác nhau

- Giảm rủi ro tấn công tự động, đặc biệt là các loại botnet hay brute force

Kỹ thuật này gọi là NAT Forwarding, hay còn gọi là Port Forwarding hoặc PAT – Port Address Translation. Trên Sophos Firewall, việc cấu hình NAT Forwarding cực kỳ linh hoạt, dễ dàng thông qua giao diện đồ họa.

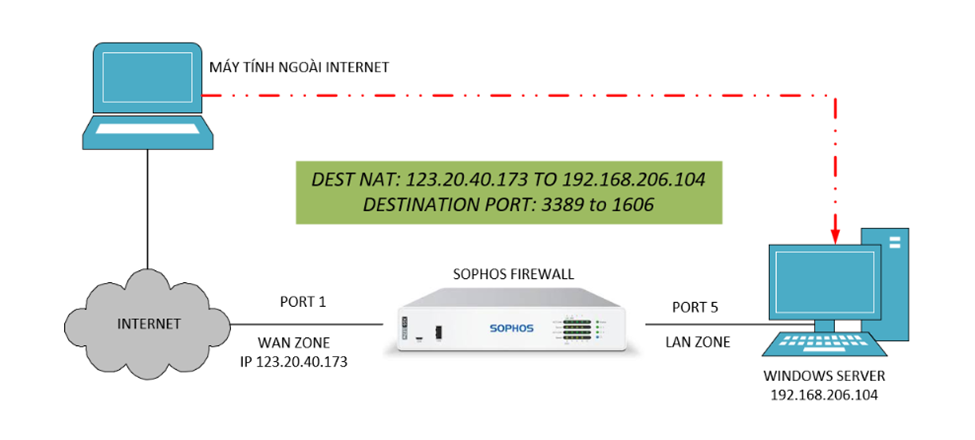

Doanh nghiệp có một máy chủ nội bộ sử dụng Remote Desktop Protocol (RDP) với port mặc định là 3389, nhưng vì lý do bảo mật, muốn người dùng bên ngoài truy cập bằng port 1606 thay vì 3389.

- IP WAN của doanh nghiệp: 123.20.40.173

- Máy chủ nội bộ cần truy cập: 192.168.206.104

- Port dịch vụ nội bộ (gốc): 3389 (Remote Desktop)

- Port truy cập từ ngoài Internet: 1606

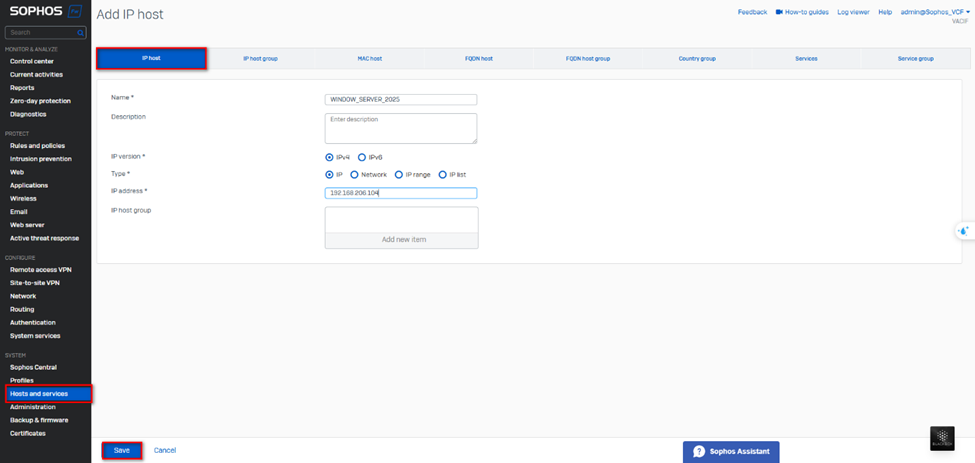

Để NAT port dịch vụ ra bên ngoài, trước hết các bạn cần định nghĩa IP của máy chủ nội bộ và dịch vụ cần mở. Các bạn click vào menu Host and services trên Dashboard, tại mục IP host các bạn click chọn Add.

Trong bảng thông tin này, các bạn cần điền:

- Name: Đặt tên cho host cần mở port

- Type: chọn IP

- IP address: Nhập IP nội bộ của host

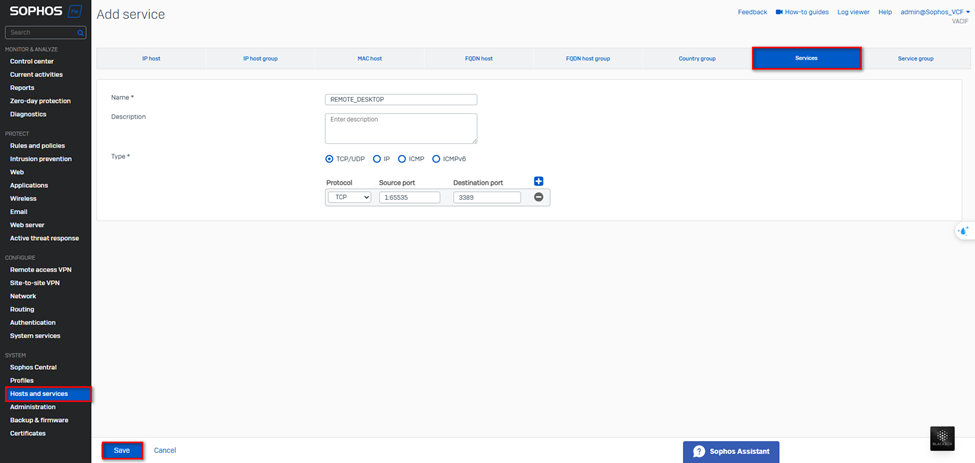

Tiếp theo, bạn cần định nghĩa các dịch vụ sẽ sử dụng

Vào Services và click chọn Add

- Name: Remote_Desktop

- Type: TCP/UDP

- Destination Port: 3389

- tab Source Port: Để mặc định (1:65535), trừ khi có yêu cầu cụ thể

Sau khi điền đầy đủ, nhấn Save để lưu.

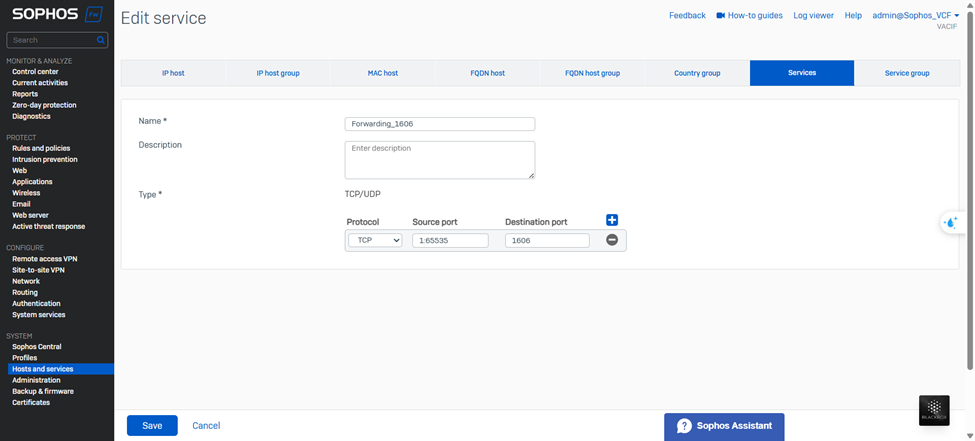

Vào Services và click chọn Add

- Name: Forwarding_1606

- Type: TCP/UDP

- Destination Port: 1606

- tab Source Port: Để mặc định (1:65535), trừ khi có yêu cầu cụ thể

Sau khi điền đầy đủ, nhấn Save để lưu.

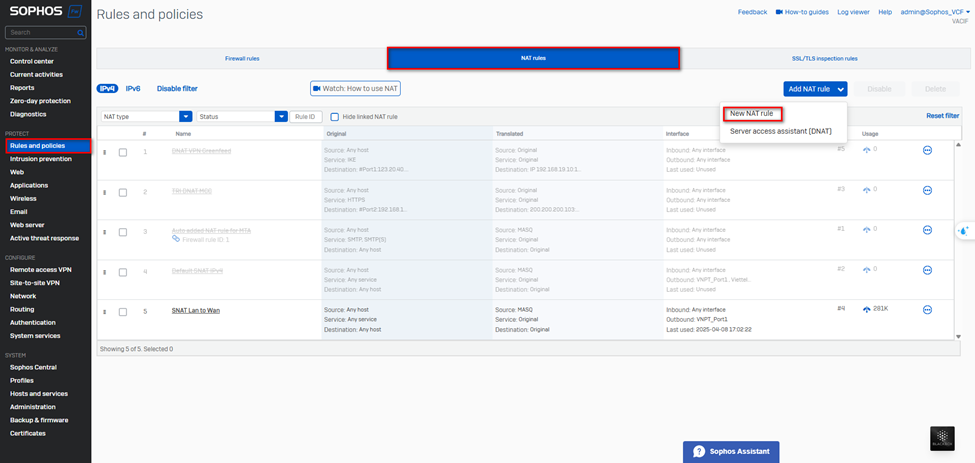

Tiến hành tạo NAT Policy để ánh xạ port từ IP WAN về máy chủ nội bộ.

Để tạo vào PROTECT > Rules and policies > NAT rules > Add NAT rule > New NAT rule.

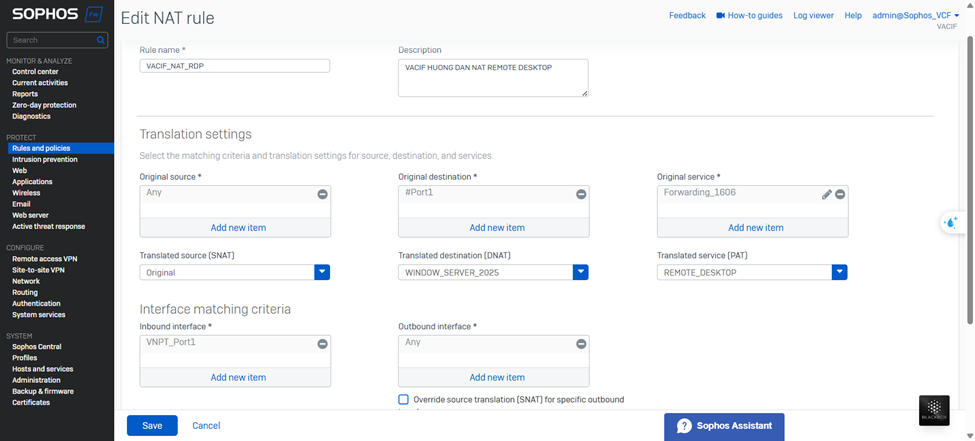

| Rule status | ON |

| Rule name | VACIF_NAT_RDP |

| Rule position | Top |

| Original source | Any |

| Original destination | #Port1 (WAN interface) |

| Original service | Forwarding_1606 |

| Translated source (SNAT) | Original |

| Translated destination (DNAT) | WINDOW_SERVER_2025 (IP Host nội bộ) |

| Translated service (PAT) | REMOTE_DESKTOP (Dịch vụ đã tạo) |

| Inbound interface | VNPT_Port1 (GATEWAY PORT1) |

| Outbound interface | Any |

Sau khi điền đầy đủ, nhấn Save để lưu rule.

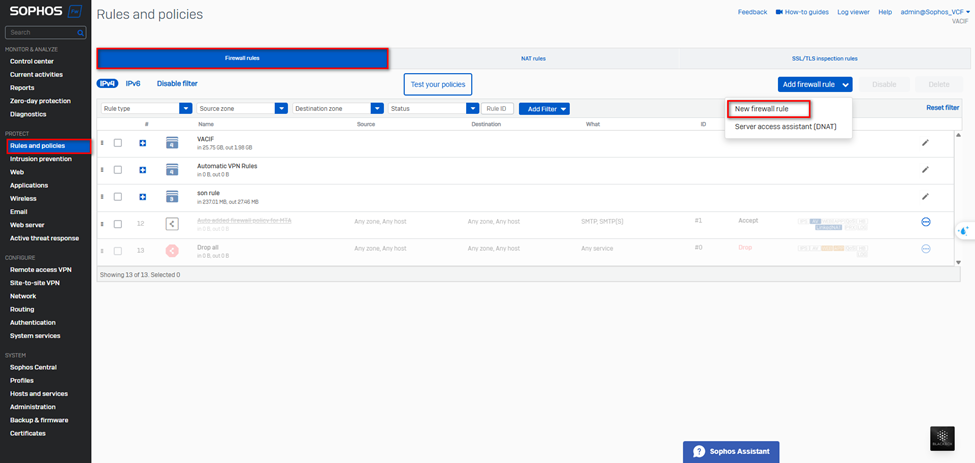

Mặc định, Sophos Firewall sẽ chặn các lưu lượng truy cập từ Internet vào mạng nội bộ (LAN).

Vì vậy, sau khi cấu hình NAT policy, bạn cần tạo thêm một Firewall Rule để cho phép lưu lượng sử dụng dịch vụ (VD: Remote Desktop) được đi vào.

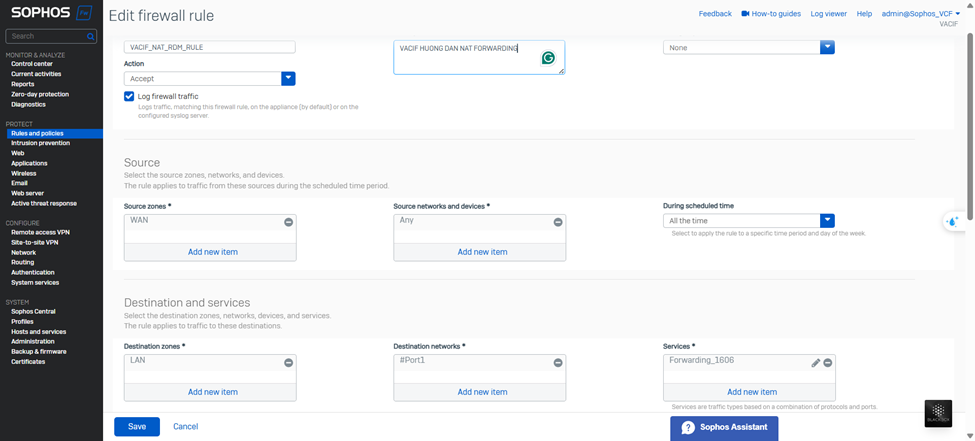

Để tạo vào PROTECT > Rules and policies > Add firewall rule > New firewall rule

Cấu hình các thông số như sau

| Rule name | VACIF_NAT_RDP_RULE |

| Rule position | Top |

| Source zones | WAN |

| Source network | Any |

| Destination zones | LAN |

| Destination network | #Port1 |

| Service | Forwarding_1606 |

| Action | Accept |

| Log traffic | Tích chọn để giám sát |

Sau khi điền đầy đủ, nhấn Save để lưu rule.

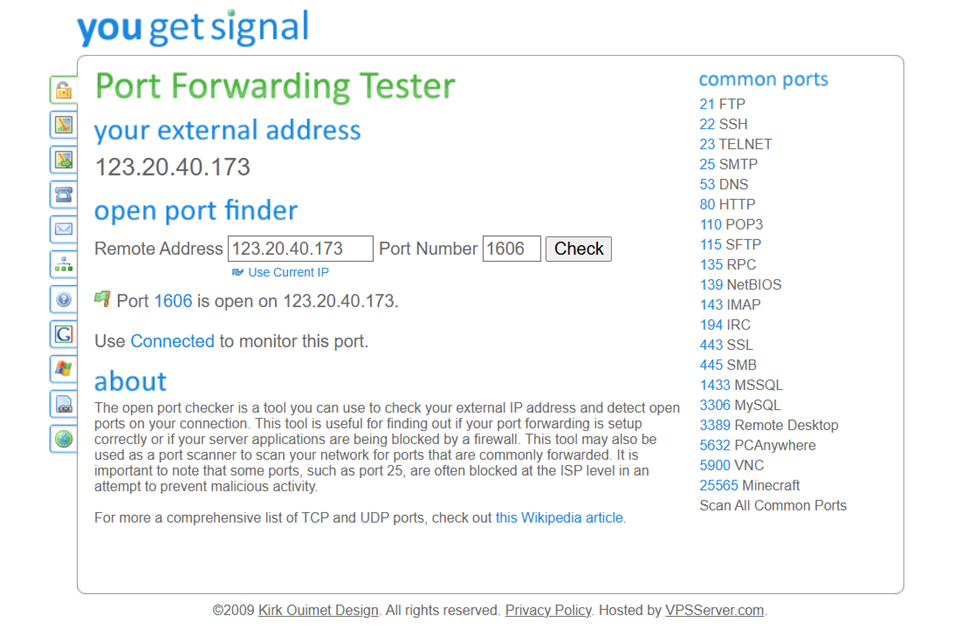

Sau khi cấu hình xong, bạn có thể kiểm tra xem port đã mở thành công chưa bằng cách:

- Truy cập trang:

https://www.yougetsignal.com/tools/open-ports/ - Nhập port 1606, nhấn Check.

Nếu hiển thị “Port is open”, nghĩa là NAT thành công.