Nếu bạn từng quen tay với việc dựng Sophos Firewall trên VMware, thì giờ đã đến lúc thử một trải nghiệm mới mẻ hơn: Proxmox VE.

Proxmox là nền tảng ảo hóa mã nguồn mở, nhẹ, linh hoạt, hỗ trợ cả KVM (Virtual Machines) và LXC (Containers). Với ưu điểm miễn phí, cộng đồng đông đảo và khả năng tùy biến mạnh mẽ, Proxmox dần trở thành lựa chọn phổ biến trong các lab, doanh nghiệp vừa và nhỏ. Trong bài viết này, tôi sẽ hướng dẫn bạn triển khai Sophos Firewall ảo hóa trên Proxmox.

Trước khi bắt tay vào dựng Sophos Firewall trên Proxmox, bạn cần chuẩn bị:

- Máy chủ/PC đã cài Proxmox VE (khuyến nghị bản 7.x hoặc mới hơn).

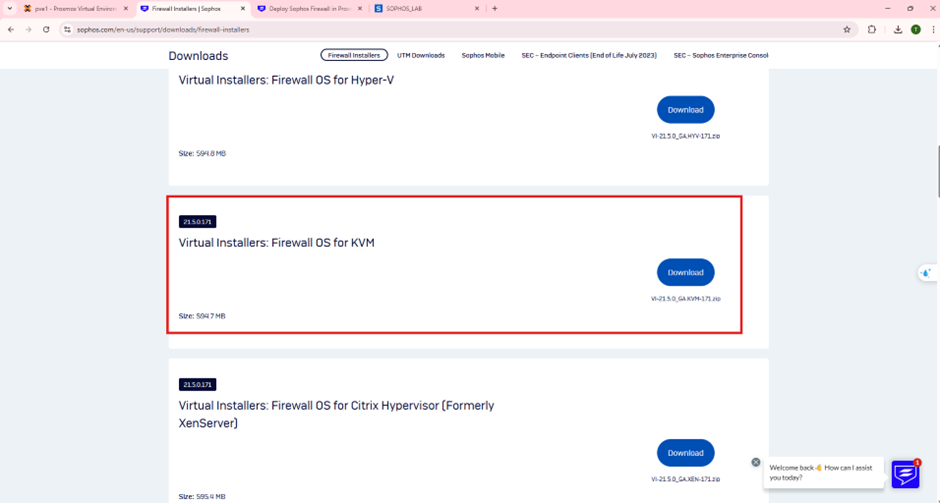

- File ISO Sophos Firewall (SFOS): tải từ trang chủ Sophos (bản Home hoặc Trial).

- Tài nguyên tối thiểu cho VM:

+ CPU: 2, coreRAM: 4 GB

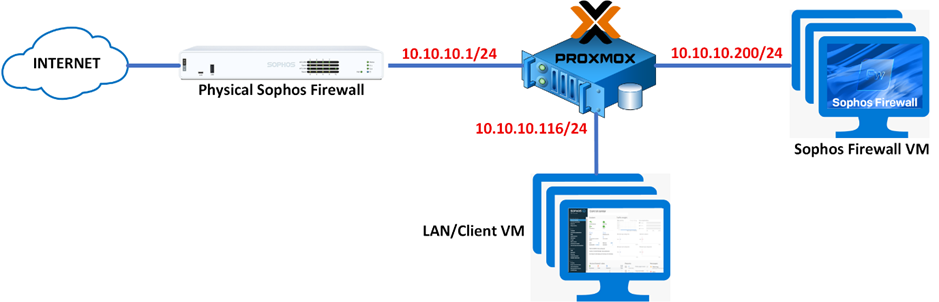

- Proxmox Host: nơi chứa Sophos Firewall ảo.

- Sophos Firewall VM: tường lửa chính, quản lý WAN – LAN.

- LAN/Client VM: giả lập máy tính trong mạng nội bộ để test kết nối.

đó là file ISO cài đặt SophosFirewall.Truy cập trang chính thức của Sophos tại: https://www.sophos.com/en-us/support/downloads/firewall-installers Tại đây, chọn và tải về phiên bản ISO dành cho KVM (tương thích với Proxmox).

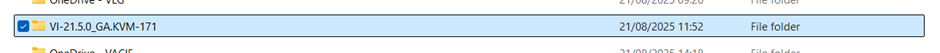

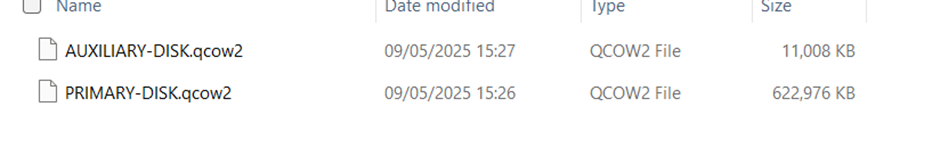

Sau khi tải và giải nén ta được 2 file như sau:

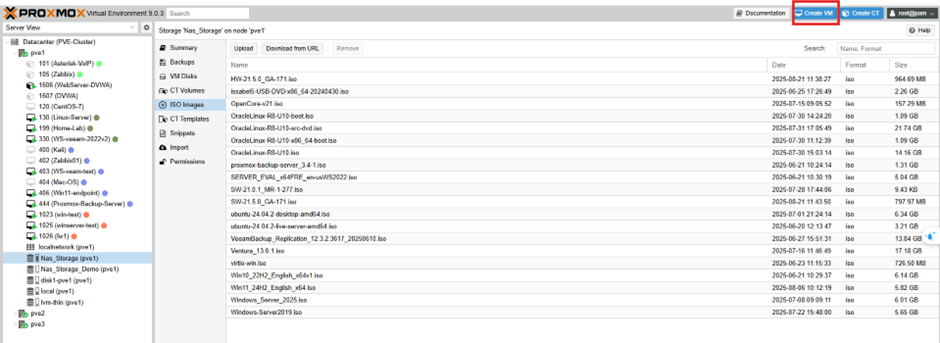

Đăng nhập vào Proxmox Web UI → chọn Create VM để bắt đầu tạo máy ảo mới.

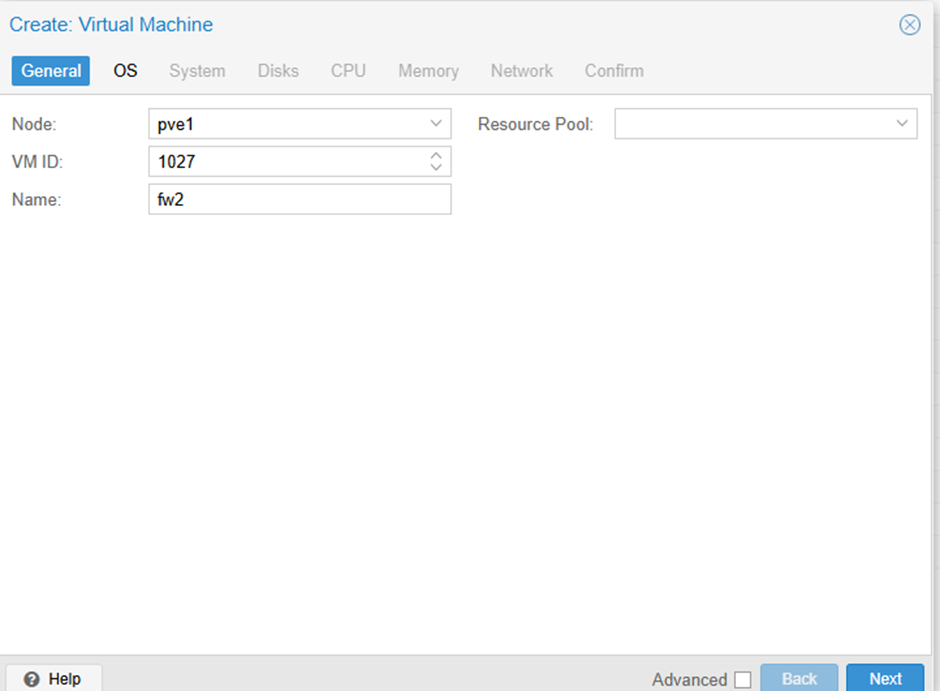

- Nhập VM ID và Tên máy ảo (Name).

- Ở phần OS, chọn file ISO Sophos Firewall đã upload.

- Cấu hình các thông số phần cứng (CPU, RAM, Disk).

- Thêm ít nhất 2 card mạng: 1 card WAN và 1 card LAN.

Sau khi hoàn tất, bấm Finish để tạo máy ảo.

Tick chọn Do not use any media

Type: linux

Version: 6.x – 2.6 Kernel

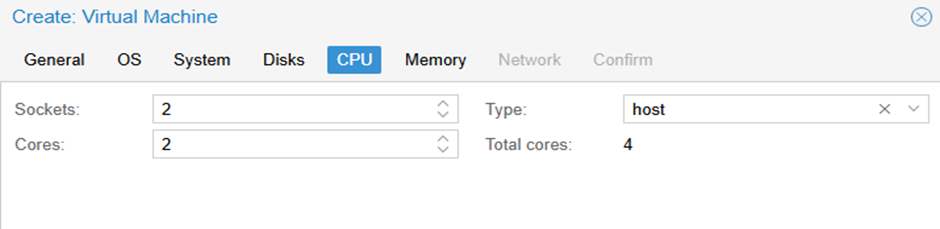

Sockets: 2

Cores: 2

Type: host

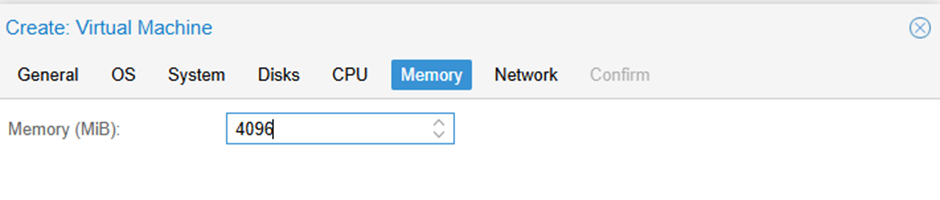

memory(MB): 4096 và click next

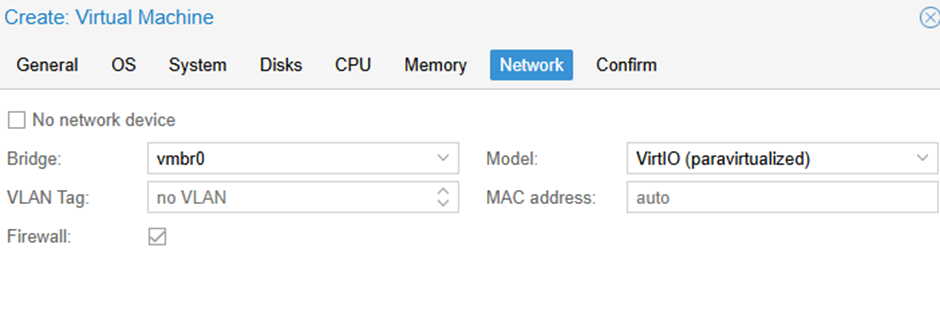

Chọn card mạng bridge và click next > chắc chắn ràng không có gì sai xót sau khi tạo xong, nhấn finish.

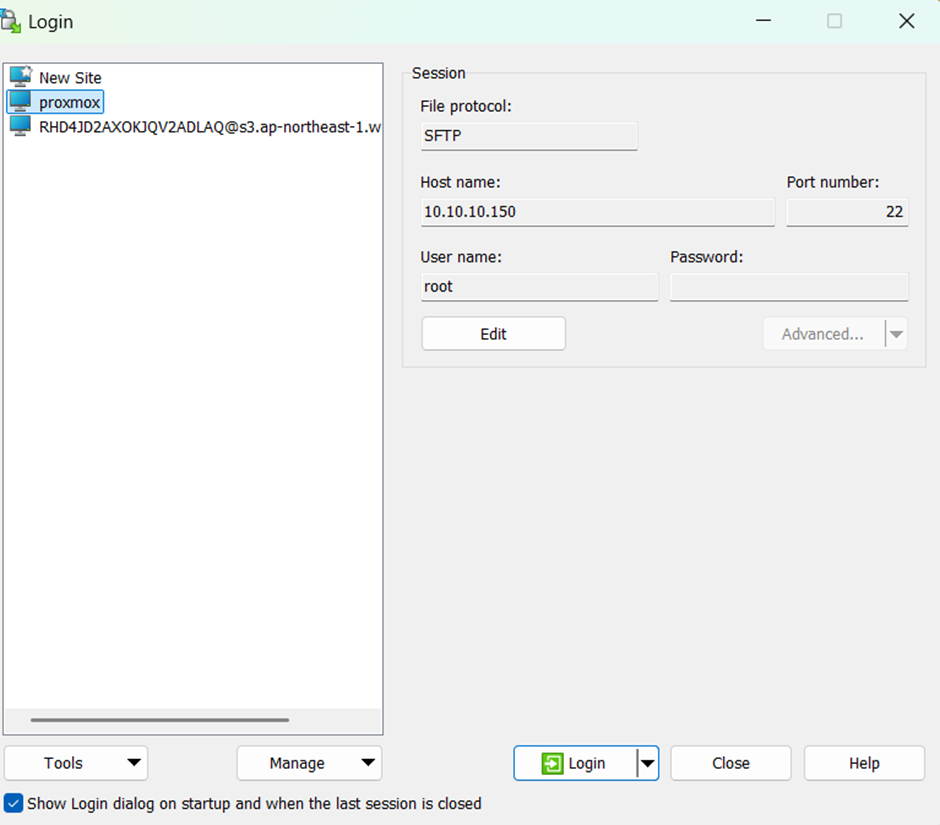

- Mở ứng dụng WinSCP trên máy tính.

- Chọn giao thức kết nối: SFTP.

- Điền thông tin kết nối đến Proxmox:

- Host name: IP của Proxmox

- Port number: 22

- User name: root

- Password: mật khẩu root mà bạn đã đặt khi cài Proxmox

-> Kết nối thành công → truy cập thư mục /var/lib/vz/template/iso/ → upload file ISO Sophos vào đây.

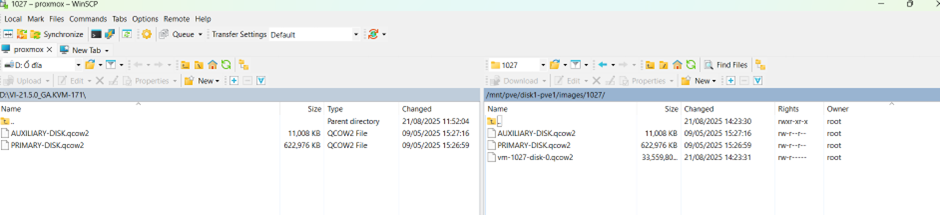

Sau khi kết nối thành công bằng WinSCP, tiến hành copy file ISO Sophos đã tải về vào thư mục của VM theo đường dẫn: /mnt/pve/disk-pve1/images/2027/

Trong đó:

disk-pve1 là tên storage trên Proxmox.

2027 là VM ID mà bạn đã tạo ở bước trước.

-> Lưu ý: Thư mục có dạng /mnt/pve/<storage-name>/images/<VMID>/. Bạn cần thay đúng <storage-name> và <VMID> theo môi trường của mình.

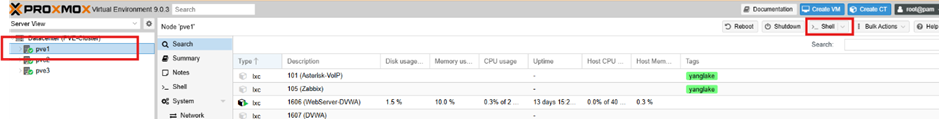

1. Mở Shell trong giao diện Proxmox.

2. Truy cập thư mục lưu trữ:

cd /mnt/pve

ls

→ Lệnh ls sẽ liệt kê tất cả các storage có trong Proxmox.

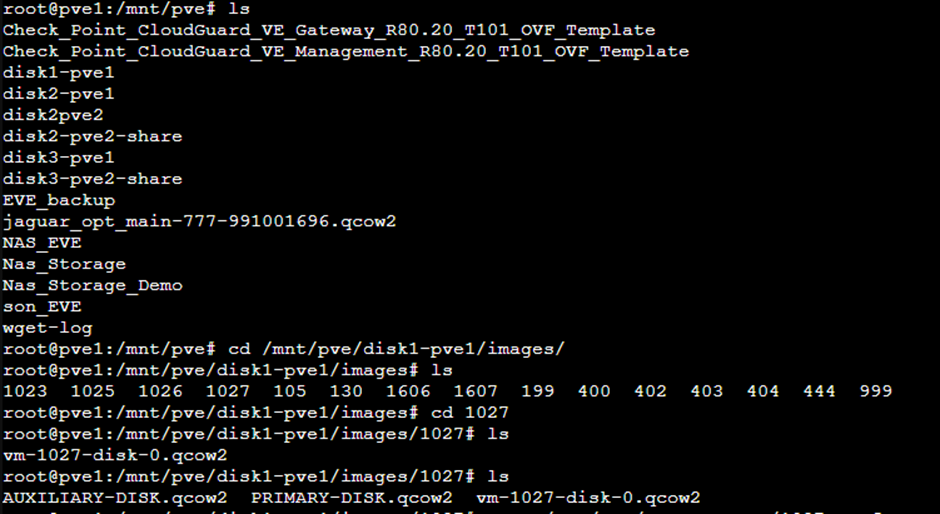

3. Di chuyển vào storage bạn đã dùng để lưu file ISO, ví dụ:

cd /mnt/pve/disk1-pve1/images/

ls

4. Tại đây sẽ hiển thị danh sách các thư mục tương ứng với VM ID. Trong ví dụ này, máy Sophos Firewall được gán VM ID = 1027.

cd 1027

ls

→ Bạn sẽ thấy toàn bộ các file (bao gồm ISO và disk image) của VM Sophos Firewall.

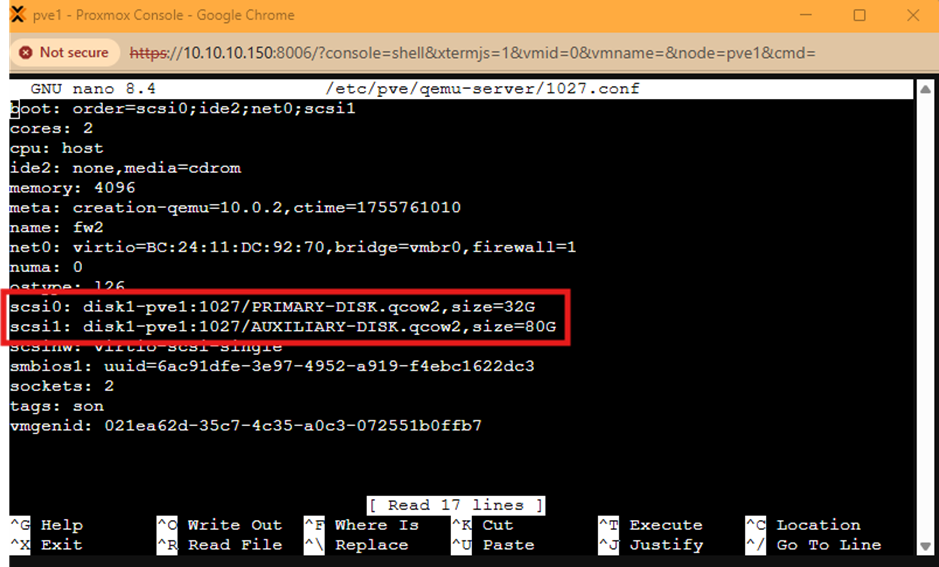

5. Mở file cấu hình của VM bằng trình soạn thảo nano:

nano /etc/pve/qemu-server/1027.conf

6. Thêm hoặc chỉnh sửa 2 dòng sau để khai báo ổ đĩa cho Sophos Firewall:

scsi0: disk1-pve1:1027/PRIMARY-DISK.qcow2,size=32G

scsi1: disk1-pve1:1027/AUXILIARY-DISK.qcow2,size=80G

- scsi0: Ổ cứng chính (32GB).

- scsi1: Ổ phụ (80GB).

7. Lưu file cấu hình:

Nhấn Ctrl + O → Enter để lưu.

Nhấn Ctrl + X để thoát khỏi nano.

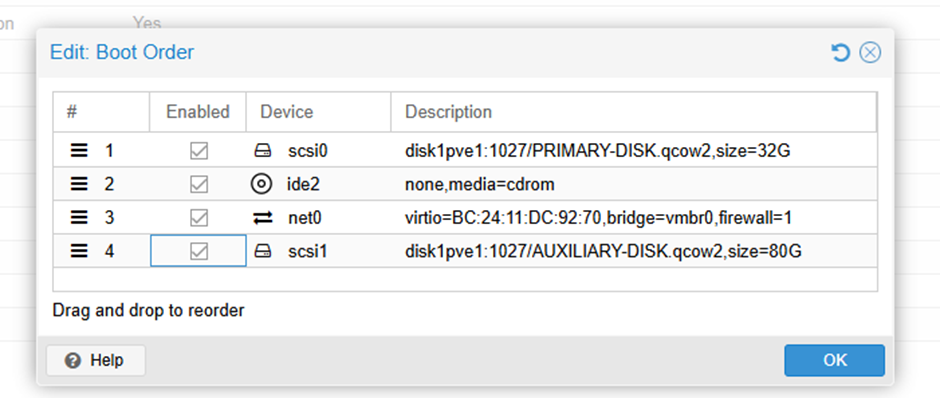

Tick chọn 2 mục dưới

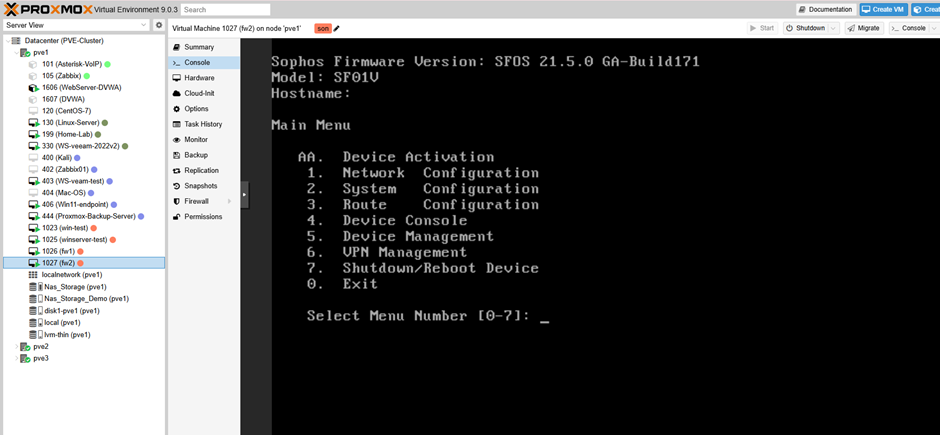

Sau khi hoàn tất, nhấn Start để khởi động node Sophos Firewall.

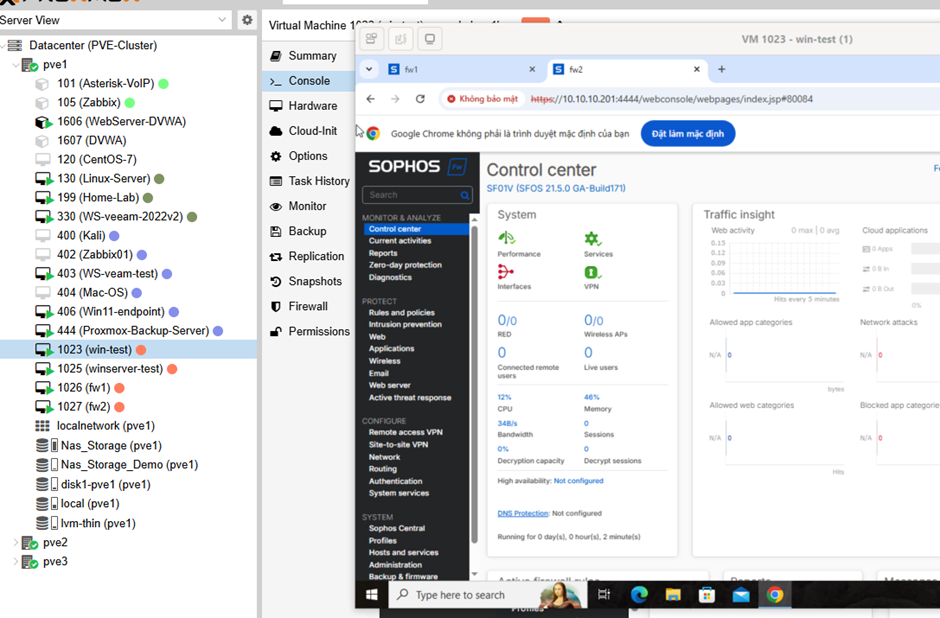

Sau khi khởi động, truy cập Console của VM để theo dõi quá trình boot. Nếu thấy giao diện cài đặt của Sophos xuất hiện và hệ thống chạy ổn định, nghĩa là bạn đã triển khai thành công.

-> Như vậy, chúng ta đã chạy Sophos Firewall ảo trong Proxmox thành công. Từ đây, bạn có thể tiếp tục:

- Truy cập WebAdmin

- Thực hiện các bước cấu hình cơ bản (IP LAN/WAN, NAT, Firewall Rule).

- Mở rộng lab với VPN, IPS, WAF, hoặc thử nghiệm các tính năng bảo mật khác.