I.TỔNG QUAN VỀ NAT PORT.

NAT (Network Address Translation) là kỹ thuật chuyển đổi địa chỉ IP giữa mạng nội bộ (LAN) và mạng bên ngoài (WAN). Trong thực tế, NAT port thường được sử dụng để cho phép truy cập từ Internet vào một dịch vụ nội bộ thông qua cổng (port) cụ thể, ví dụ như truy cập Remote Desktop (port 3389), Web Server (port 80), FTP (port 21),…

Trên Sophos Firewall, NAT port được cấu hình bằng cách tạo DNAT Rule – chuyển hướng lưu lượng từ IP Public và cổng chỉ định về IP nội bộ và port tương ứng.

Việc cấu hình NAT port cần đảm bảo:

- Xác định đúng dịch vụ và cổng sử dụng

- Có địa chỉ IP nội bộ của máy chủ dịch vụ

- Kiểm tra firewall rule cho phép lưu lượng đi qua

- Cân nhắc biện pháp bảo mật nếu mở cổng ra Internet

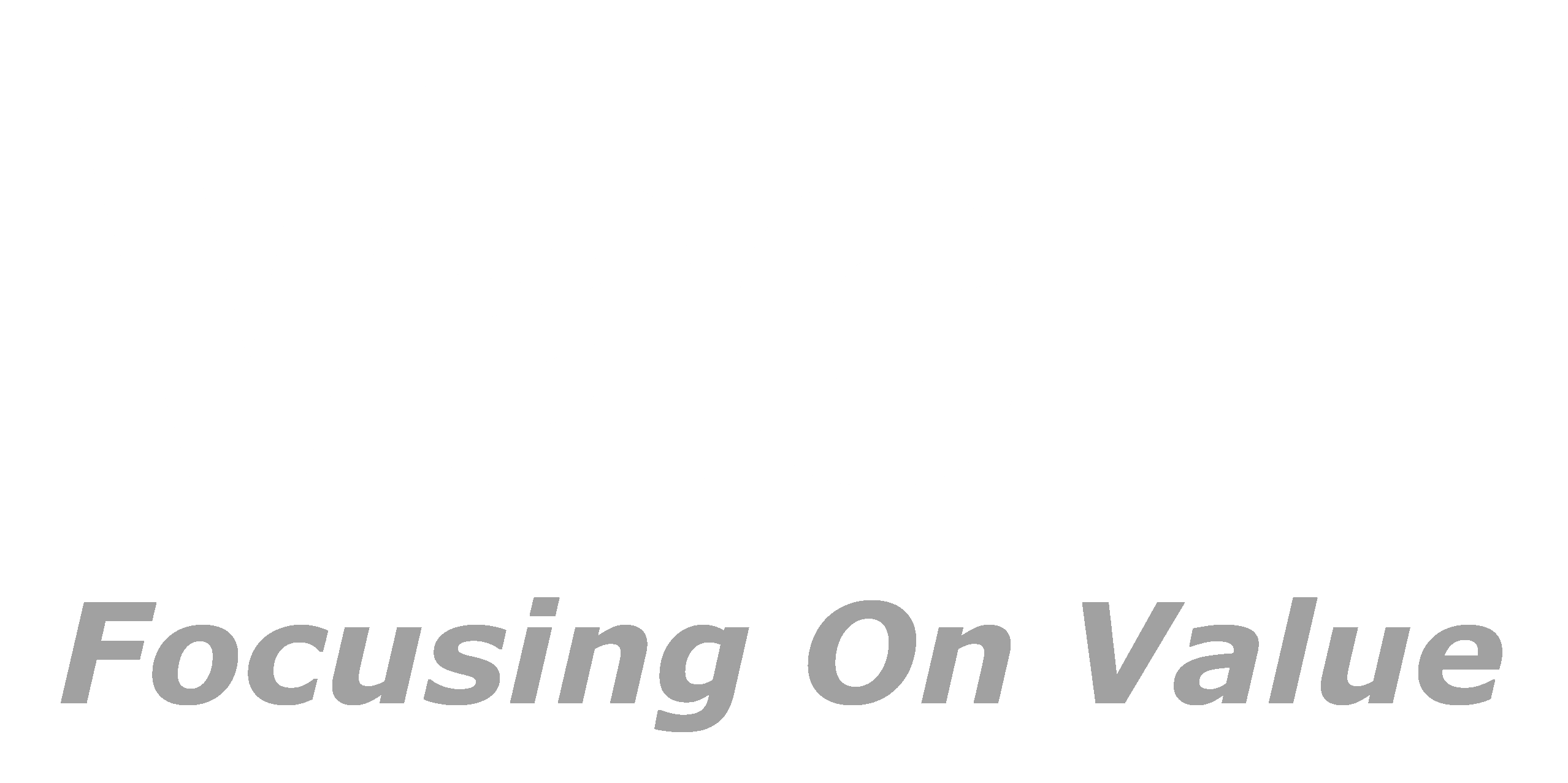

II.TÌNH HUỐNG CẤU HÌNH.

Yêu cầu:

Cho phép người dùng bên ngoài truy cập vào máy chủ nội bộ qua Remote Desktop (port 3389) thông qua IP WAN của doanh nghiệp.

Thông tin tình huống cấu hình:

- IP WAN của doanh nghiệp: 123.20.40.173

- Máy chủ nội bộ cần truy cập: 192.168.206.104

- Dịch vụ cần NAT: Remote Desktop (port 3389)

Sơ đồ tình huống cấu hình:

III.HƯỚNG DẪN CẤU HÌNH.

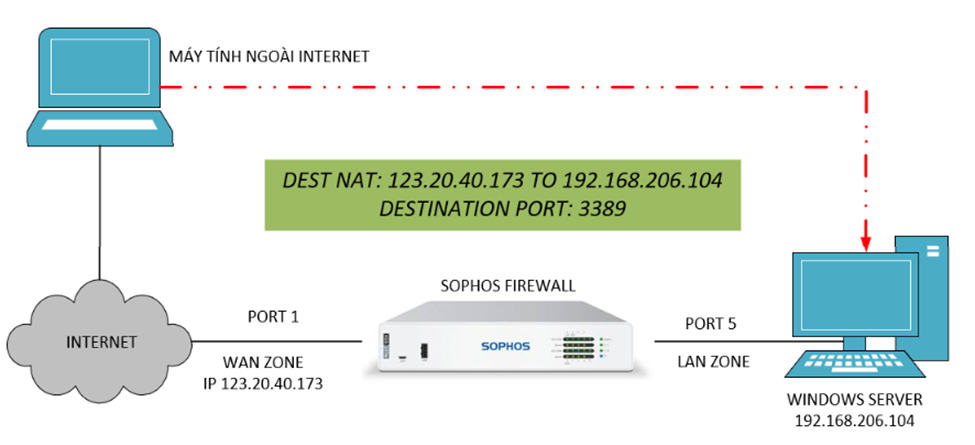

3.1.Thêm IP Host.

Để NAT port dịch vụ ra bên ngoài, trước hết các bạn cần định nghĩa IP của máy chủ nội bộ và dịch vụ cần mở. Các bạn click vào menu Host and services trên Dashboard, tại mục IP host các bạn click chọn Add.

Trong bảng thông tin này, các bạn cần điền:

- Name: Đặt tên cho host cần mở port

- Type: chọn IP

- IP address: Nhập IP nội bộ của host

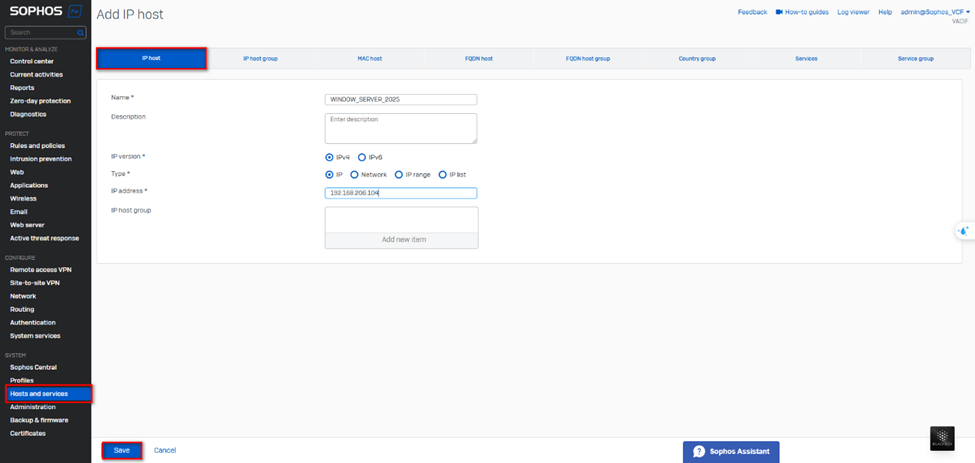

3.2.Định nghĩa dịch vụ

Tiếp theo, bạn cần định nghĩa các dịch vụ sẽ sử dụng.

Trên Sophos Firewall, các dịch vụ phổ biến như HTTP, HTTPS, FTP, SMTP,… đã được cấu hình sẵn, vì vậy bạn có thể sử dụng trực tiếp mà không cần tạo mới.

Tuy nhiên, nếu bạn sử dụng các port khác không có sẵn, hãy làm theo các bước sau để tạo dịch vụ mới:

Vào tab Services và click chọn Add

- Name: Đặt tên cho dịch vụ bạn đang sử dụng

- Type: Chọn loại dịch vụ phù hợp (TCP hoặc UDP)

- Destination Port: Nhập số port của dịch vụ

- Source Port: Để mặc định (1:65535), trừ khi có yêu cầu cụ thể

Lưu ý: Hãy chọn đúng giao thức (TCP hoặc UDP) tùy theo yêu cầu của dịch vụ

Sau khi điền đầy đủ, nhấn Save để lưu.

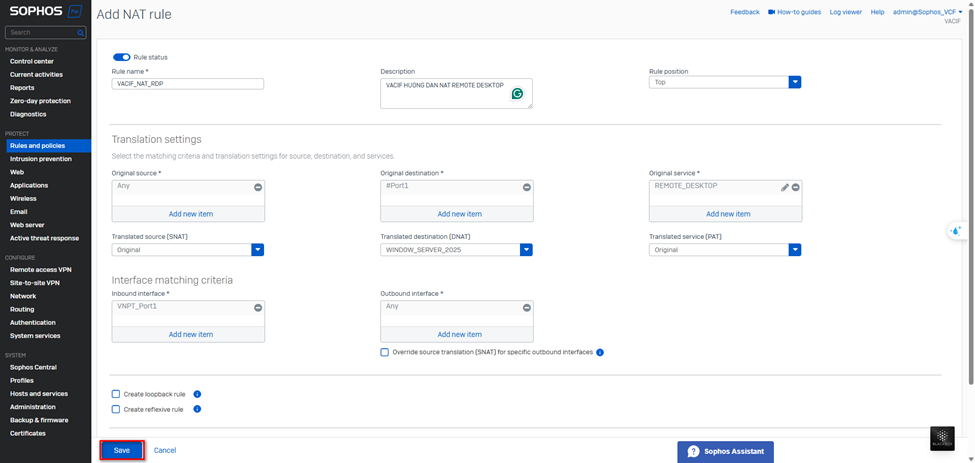

3.3.Tạo NAT Rule

Tiến hành tạo NAT Policy để ánh xạ port từ IP WAN về máy chủ nội bộ.

Để tạo vào PROTECT > Rules and policies > NAT rules > Add NAT rule > New NAT rule.

Cấu hình các thông số như sau:

| Rule status | ON |

| Rule name | VACIF_NAT_RDP |

| Rule position | Top |

| Original source | Any |

| Original destination | #Port1 (WAN interface) |

| Original service | REMOTE_DESKTOP (Dịch vụ đã tạo) |

| Translated source (SNAT) | Original |

| Translated destination (DNAT) | WINDOW_SERVER_2025 (IP Host nội bộ) |

| Translated service (PAT) | Original |

| Inbound interface | VNPT_Port1 (GATEWAY PORT1) |

| Outbound interface | Any |

Sau khi điền đầy đủ, nhấn Save để lưu rule.

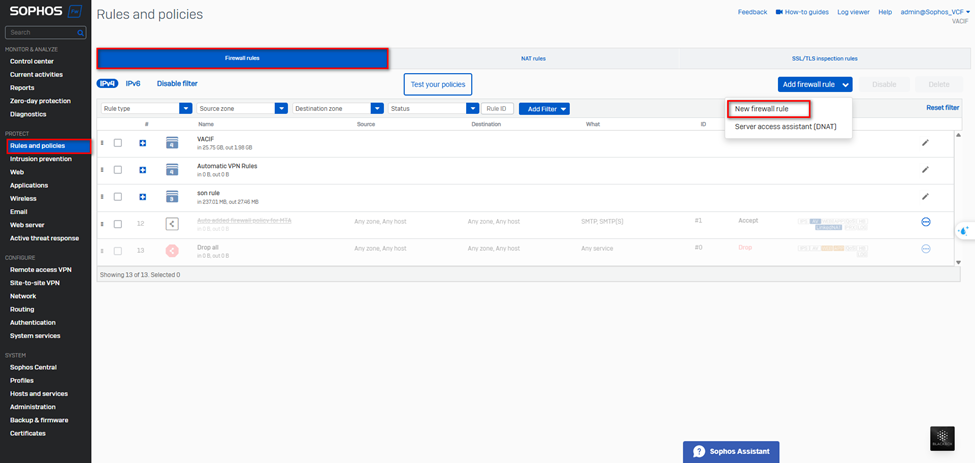

3.4.Tạo Firewall Rule

Mặc định, Sophos Firewall sẽ chặn các lưu lượng truy cập từ Internet vào mạng nội bộ (LAN).

Vì vậy, sau khi cấu hình NAT policy, bạn cần tạo thêm một Firewall Rule để cho phép lưu lượng sử dụng dịch vụ (VD: Remote Desktop) được đi vào.

Để tạo vào PROTECT > Rules and policies > Add firewall rule > New firewall rule.

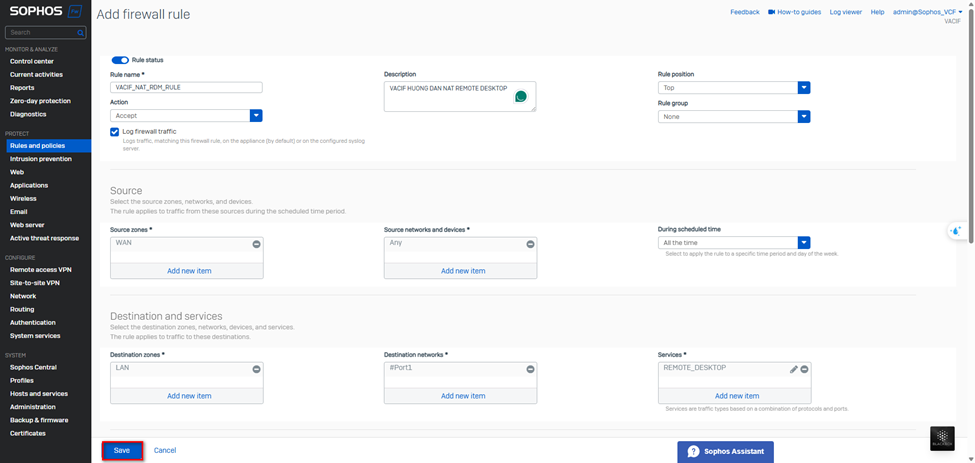

Cấu hình các thông số như sau

| Rule name | VACIF_NAT_RDP_RULE |

| Rule position | Top |

| Source zones | WAN |

| Source network | Any |

| Destination zones | LAN |

| Destination network | #Port1 |

| Service | Remote_Desktop |

| Action | Accept |

| Log traffic | Tích chọn để giám sát |

Sau khi điền đầy đủ, nhấn Save để lưu rule.

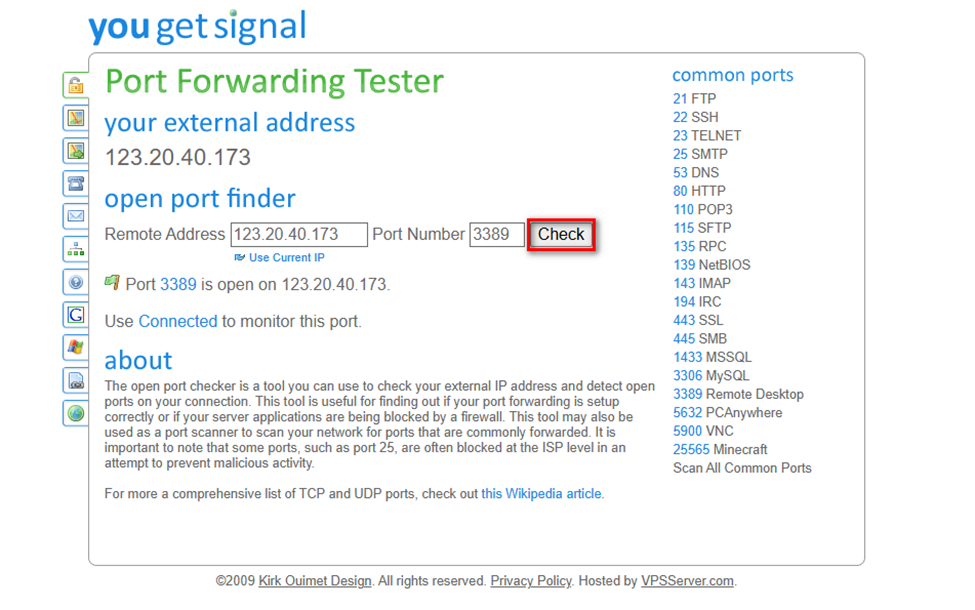

3.5.Kiểm tra NAT port.

Sau khi cấu hình xong, bạn có thể kiểm tra xem port đã mở thành công chưa bằng cách:

Truy cập trang:

https://www.yougetsignal.com/tools/open-ports/

Nhập port 3389, nhấn Check.

Nếu hiển thị “Port is open”, nghĩa là NAT thành công.

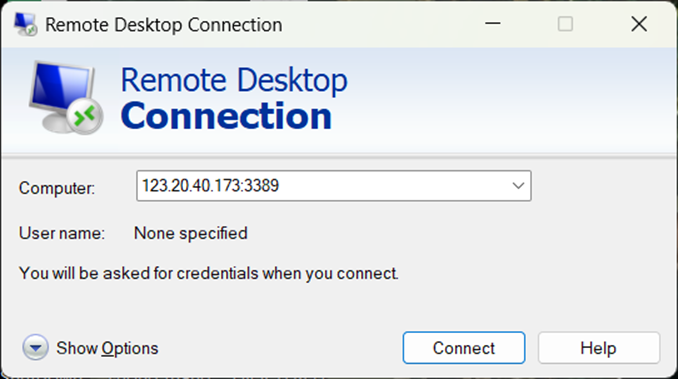

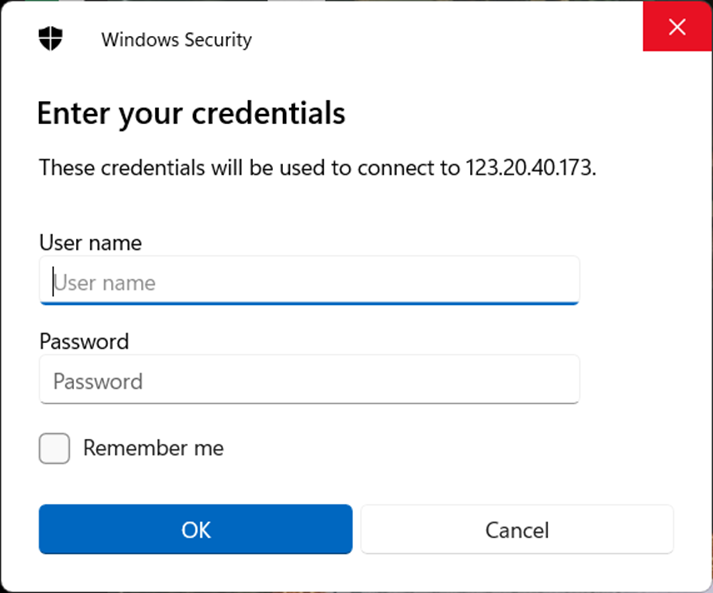

✅ Tiếp theo, thử kết nối từ bên ngoài:

Mở Remote Desktop (mstsc.exe)

Nhập: WAN_IP:3389 hoặc Tên miền_DDNS:3389

Nếu truy cập được vào máy nội bộ, cấu hình đã hoàn tất.

⚠️ Lưu ý bảo mật

- Port 3389 là mục tiêu tấn công phổ biến ⇒ KHÔNG nên mở công khai toàn bộ Internet

- Nên:

- Hạn chế IP được phép truy cập

- Kết hợp VPN hoặc ZTNA

- Thay đổi port mặc định nếu có thể

- Giám sát đăng nhập & ghi log